Ingeniero de sistemas y seguridad.Gamer en los ratos libres.Quiero compartir con todo sobre el mundo de la tecnología de manera mas fácil de entender y acercarla cada vez mas.

Emergence of ‘Stanley’: A New Malware Service Promising Malicious Chrome Extensions Background and Context The rise of browser extensions has revolutionized the online experience, enhancing productivity, security, and user engagement. However, this popularity has also attracted cybercriminals seeking to exploit the Chrome Web Store, the predominant platform for extensions used by millions of users. In…

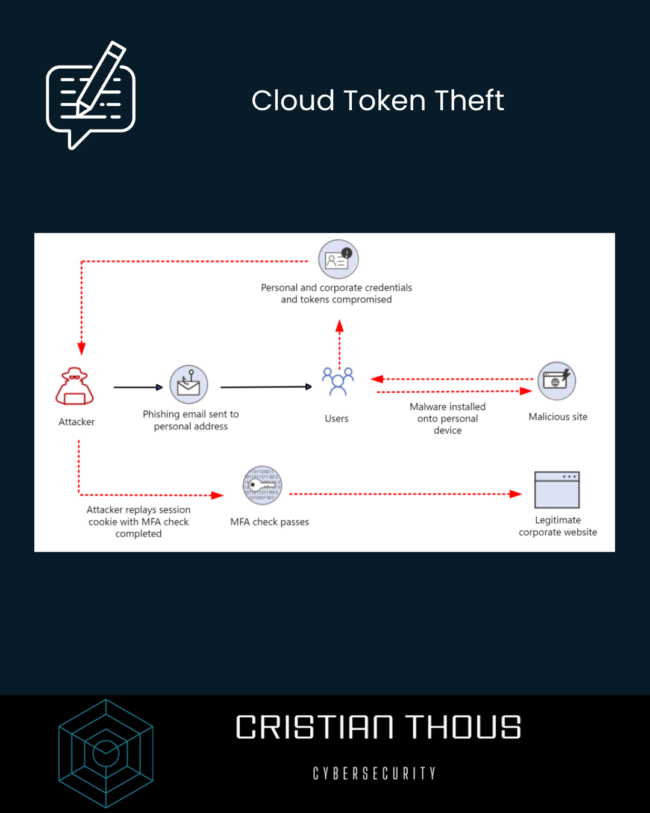

Introduction As organizations accelerate their migration to the cloud, identity has become the cornerstone of modern security architectures. Traditional network perimeters have dissolved, replaced by authentication and authorization mechanisms that rely heavily on tokens, sessions, and contextual trust. This evolution has significantly improved usability and scalability—but it has also introduced a new class of threats.…

OpenAI Enhances ChatGPT’s Temporary Chat Feature for Personalized User Experience Background and Context The rapid evolution of artificial intelligence has led to innovative advancements, especially in natural language processing through models like OpenAI’s ChatGPT. Introduced in late 2022, ChatGPT quickly gained popularity for its conversational capabilities, transforming how users interact with AI. However, a notable…

Phishing Campaign in Russia Deploys Amnesia RAT and Ransomware Introduction and Overview On January 24, 2026, cybersecurity insights revealed a sophisticated multi-stage phishing campaign specifically targeting users in Russia. This campaign leverages a remote access trojan known as Amnesia RAT, along with ransomware to exploit victims. As the frequency and complexity of phishing attacks escalate…

ShinyHunters Allegedly Behind SSO Account Data Breaches Background on ShinyHunters and Their Methods The ShinyHunters group, notorious for its involvement in data breaches and cyber extortion, has made headlines once again by claiming responsibility for a series of voice phishing attacks targeting single sign-on (SSO) accounts associated with major corporate platforms, including Okta, Microsoft, and…

Osiris Ransomware: A New Threat Utilizing POORTRY Driver in BYOVD Attack Background and Context The emergence of the Osiris ransomware family marks a significant development in the persistent threat landscape of cybercrime. Ransomware attacks have become increasingly common over the last decade, targeting various sectors including healthcare, finance, and, as highlighted in this recent incident,…

Massive Global Spam Wave Exploits Unsecured Zendesk Ticket Systems Background and Context The recent spate of spam emails connected to unsecured Zendesk support systems represents a troubling trend in cybersecurity that has emerged over the past few years. Zendesk, a popular customer support and ticketing system, has long been a favored platform for businesses looking…

OpenAI’s ChatGPT Atlas Browser Introduces “Actions” Feature for Enhanced Video Interaction Background and Context OpenAI’s development of the ChatGPT Atlas browser marks a significant milestone in integrating artificial intelligence with web browsing capabilities. The Atlas browser, built on the Chromium framework, is part of a broader strategy by OpenAI to create more interactive and intelligent…

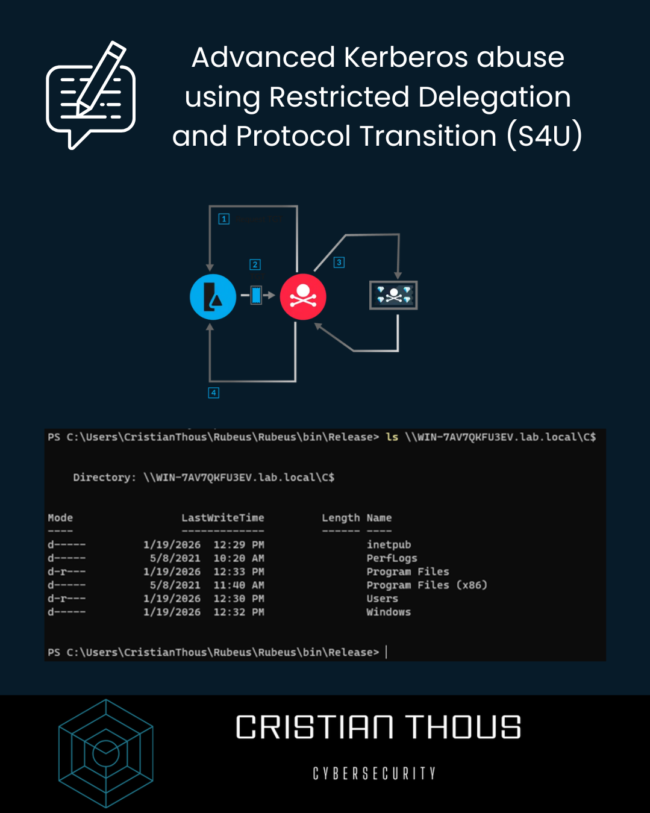

Kerberos is one of the most robust authentication protocols ever designed for enterprise environments. Its strength, however, does not rely solely on cryptography, but on a strict trust model enforced by the Key Distribution Center (KDC). When that trust model is misdesigned or poorly maintained, Kerberos can become a powerful attack vector capable of leading…

Google Gemini Vulnerability Exploits Calendar Data through Prompt Injection Background & Context The security landscape surrounding personal data management tools, particularly in cloud-based environments, has become increasingly complex as user reliance on these systems grows. Google Calendar, a tool integral to both personal and professional scheduling, facilitates seamless collaboration but also poses significant risks when…