What are you looking for?

Use the search engine to find what you need

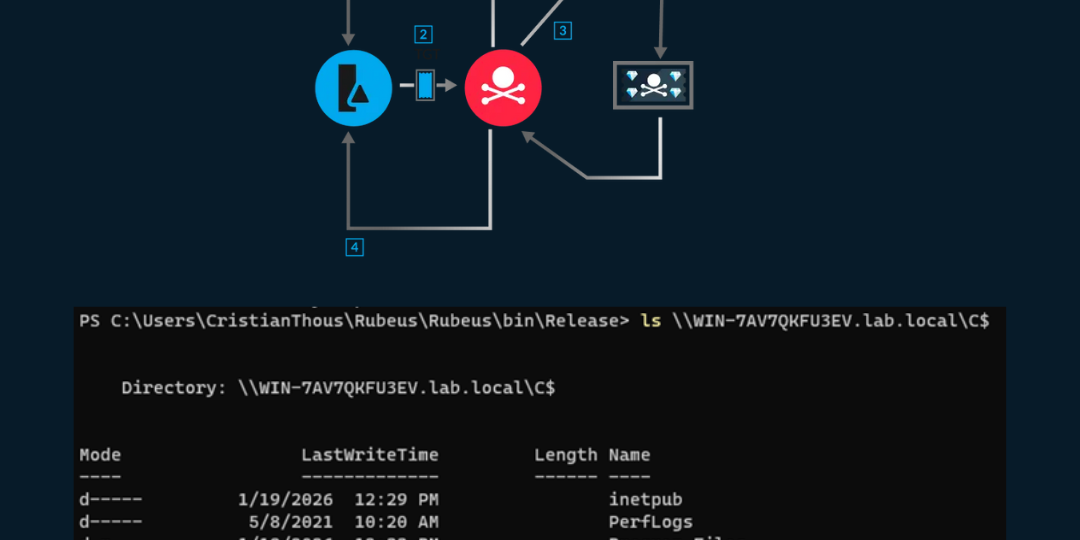

Advanced Kerberos abuse using Restricted Delegation and Protocol Transition (S4U)

Kerberos is one of the most robust authentication protocols ever designed for enterprise environments. Its strength, however, does not rely solely on cryptography, but on a strict trust model enforced by the Key Distribution Center (KDC). When that trust model is misdesigned or poorly maintained, Kerberos can become a powerful attack vector capable of leading…

Attack methods: Buffer Overflow Attack

What is buffer overflow? Buffer overflow is an anomaly that occurs when software writing data to a buffer overflows its capacity, causing adjacent memory locations to be overwritten. In other words, too much information is passed to a container that does not have enough space, and that information ends up replacing the data in adjacent…

DLP: What is it? And its main uses

What is Data Loss Prevention (DLP)? The definition of Data Loss Prevention encompasses a set of practices and tools designed to prevent data leakage (also known as data exfiltration) due to intentional and unintentional misuse. These practices and tools include encryption, detection, preventive measures, educational pop-ups (for unintentional movements), and even machine learning to assess…

Remote Desktop Protocol (RDP)

Remote Desktop Protocol (RDP) is a protocol, or technical standard, for using a desktop computer remotely. Remote desktop software can use several different protocols, including RDP, Independent Computing Architecture (ICA), and Virtual Network Computing (VNC), but RDP is the most widely used protocol. RDP was initially released by Microsoft and is available for most Windows…

Kerberos: Implementation, Analysis, and Exploitation

What is Kerberos? Kerberos is a secure network authentication protocol based on tickets, designed to allow users and services to mutually authenticate over an untrusted network. Its main goal is to ensure that a user’s identity can be verified without transmitting passwords over the network, thereby reducing the risk of interception. Originally developed at MIT…

Attack methods: Content Spoofing

Content spoofing (also known as content injection) is one of the most common web security vulnerabilities. It allows the end user of the vulnerable web application to falsify or modify the actual content of the web page. Requirements: Responsibility: In this tutorial, we will use hacking techniques for educational purposes only. We do not promote…

Attack methods: CSV injection

Online attacks are more frequent than ever, and this trend is likely to continue growing. In this article, we analyze CSV injection attacks and how to defend against them. Requirements: Responsibility: In this tutorial, we will use hacking techniques for educational purposes only. We do not promote their use for profit or improper purposes. We…

How to dump the SMBShare

A script to remotely dump files and folders from a Windows SMB share Requirements: Responsibility: In this tutorial, we will use hacking techniques for educational purposes only. We do not promote their use for profit or improper purposes. We are not responsible for any damage or impairment that may be caused to the systems used.…

Attack methods: Cross-origin resource sharing (CORS)

In this section, we will explain what Cross-Origin Resource Sharing (CORS) is, describe some common examples of attacks based on Cross-Origin Resource Sharing, and discuss how to protect against these attacks. Requirements: Responsibility: In this tutorial, we will use hacking techniques for educational purposes only. We do not promote their use for profit or improper…

Kerberos Golden and Silver Ticket Attack

Today I bring you a very simple tutorial that many people have been asking me for. It’s about attacking Kerberos tickets, both golden and silver. First, to understand what Kerberos is, visit my post that talks about Kerberos Requirements: Responsibility: In this tutorial, we will use hacking techniques for educational purposes only. We do not…

Data Exfiltration and DLP in Corporate Environments + Lab

Data exfiltration—also known as Data Exfiltration—refers to the unauthorized transfer of sensitive information outside a secure corporate environment. This risk has become one of the top security concerns, as it can lead to theft of confidential information, reputational damage, and significant financial losses. Requirements: Responsibility: In this tutorial we will use hacking techniques, with the…

Host Intrusion Detection System (HIDS)

Cybersecurity is a top priority in the digital age, where cyber threats to systems and networks are increasing every day. One of the key tools for protecting computer systems is the Host Intrusion Detection System (HIDS). This article details how HIDS works, its benefits and provides practical examples for a better understanding. What is a…

What is NAC and how does it work?

Security in corporate networks has become more complex with the increasing diversity of devices and users connecting to them. One of the most effective solutions for managing and securing network access is NAC (Network Access Control). This article explores in detail what NAC is, how it works, its components, and practical examples of its application…

Learning to exploit the Linux Kernel – Part 1

In this series, I’m going to write about some basics in Linux kernel exploitation that I’ve learned over the past few weeks: from basic environment configuration to some popular Linux kernel mitigations, and their corresponding exploitation techniques. Requirements: Responsibility: In this tutorial we will use hacking techniques, with the only purpose of learning. We do…

Active Directory Pentesting with Responder

Many people are asking me about Active Directory attack prevention methods and a good way for a critical vulnerability scan, which then leads me to get the domain administrator in fifteen minutes by simply exploiting misconfigurations in AD. Requirements: Responsibility: In this tutorial we will use hacking techniques, with the only purpose of learning. We…

Antivirus, what is it, why do I have to have it?

Nowadays we all know what an antivirus is, we know what we must have to stop a virus from entering our computer and making it unusable. The basic theory is fine, but to really know in depth what an antivirus does? I will explain in depth what it is and the reason for having it.…

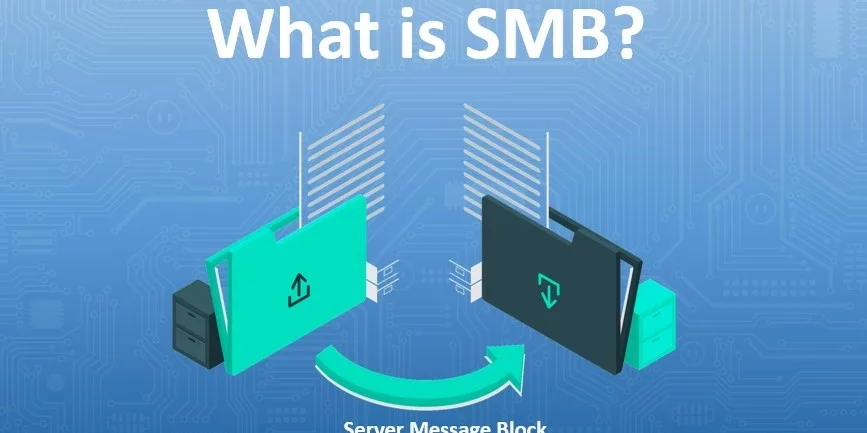

SMB What is it and how does it work?

Short for Server Message Block, SMB is an application layer protocol that enables file, printer and device sharing and inter-process communication (IPC) between applications on a network through a client-server architecture. In other words, computers (SMB clients) on a network can connect to SMB servers to access shared files and directories or perform tasks such…

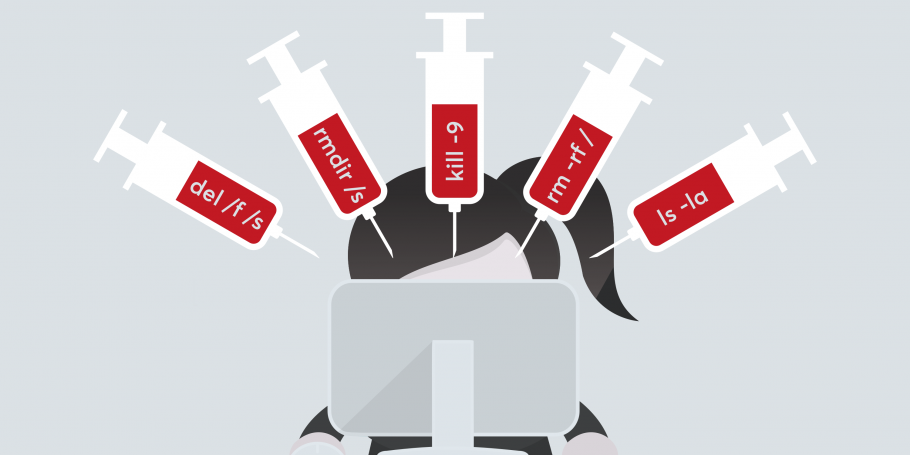

Attack methods: Command Injection

Command injection is a cyberattack that involves the execution of arbitrary commands on a host operating system (OS). Typically, the threat actor injects the commands by exploiting an application vulnerability, such as insufficient input validation. Requirements: Responsibility: In this tutorial we will use hacking techniques, with the only purpose of learning. We do not promote…

CASB, what is it? and main uses

What is a CASB? According to Gartner, a cloud access security broker (CASB) is a security policy enforcement point, either on-premises or in the cloud, located between cloud service consumers and cloud service providers, whose purpose is to combine and enforce corporate security policies when accessing cloud resources. The CASB is like a policeman enforcing the laws…

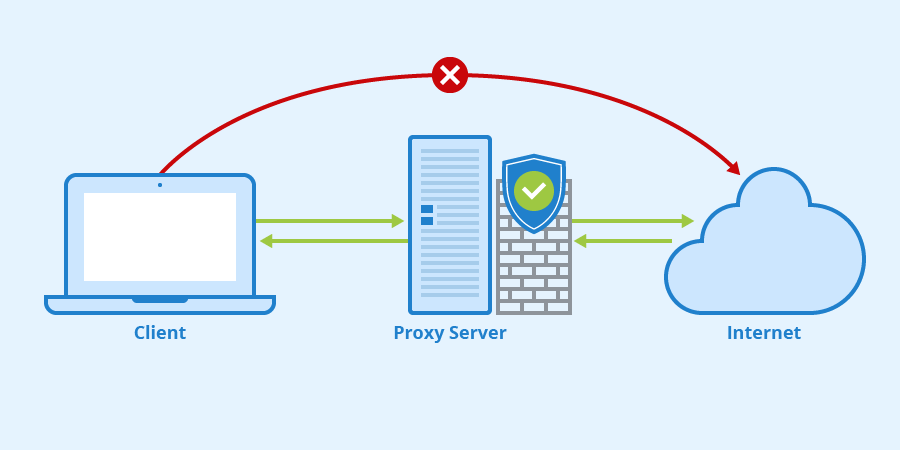

What is a proxy and what is it for?

A proxy is a well-known technology in the market, although sometimes it is not well understood how it works. Therefore, in this opportunity we will explain what a proxy is and how it is useful. But before we start talking about the logical structure of proxy servers, I consider it important to clarify how it…

Attack methods: Code Injection

Code injection is the general term for attack types that consist of injecting code that is then interpreted/executed by the application. This type of attack takes advantage of mismanagement of untrusted data. Requirements: Responsibility: In this tutorial we will use hacking techniques, with the only purpose of learning. We do not promote its use for…

How to configure PROXYCHAINS in KaliLinux via Terminal

Proxychains is an open source software for Linux systems and comes pre-installed with Kali Linux, the tool redirects TCP connections through proxies such as TOR, SOCKS4, SOCKS5, and HTTP (S) and allows us to chain proxy servers. With proxychains, we can hide the IP address of the source traffic and evade IDS and firewalls. Requirements:…

Access Windows 10 without knowing the password

Surely more than one has happened to you that you have forgotten the password of your windows or a Windows 10 that was in domain is not able to access the AD. In this tutorial I will show you how to enter the machine without knowing the password, either physical or virtual machine (in this…

DNSSEC What is it?

One of the cornerstones of the Internet is the Domain Name System, also known by its acronym DNS. The purpose of this protocol is to translate the domain names used by users into IP addresses that can be interpreted by machines. This protocol dates back to the 1980s, a time when functionality prevailed over security, and DNS was…

What is Kerberos, how does it work and what is it used for?

Cybercrime is an unfortunate fact of life today, regardless of whether we are talking about individual consumers or the business world in general. No company or organization is safe, and the problem is not going to get better any time soon. Experts predict that the damage caused by cybercrime will cost the world $6.1 trillion…

Attack methods: Clickjacking

Clickjacking is an attack that tricks the user into clicking on a web page element that is invisible or disguised as another element. This can cause users to unintentionally download malware, visit malicious web pages, provide credentials or sensitive information, transfer money or purchase products online. Requirements: Responsibility: In this tutorial we will use hacking…

How to stop a DDoS attack?

Imagine your website is a store, Distributed Denial of Service (DDoS) is like a mob in front of your store that won’t let your customers in. It’s a nasty situation to have tens of thousands of fake shoppers eating up your valuable resources, all at once. Know how to stop DDoS attacks. DDoS has become…

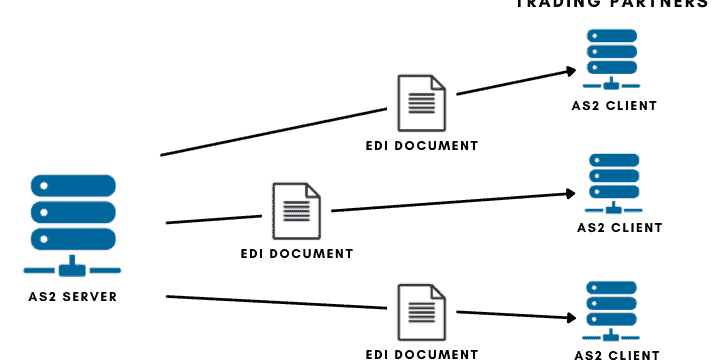

AS2 protocol and differences with SFTP

How are sensitive sectors such as commercial airlines, healthcare or transport communicated and shared data? How do you transfer structured B2B data safely and reliably through risk networks like the Internet? The answer is the AS2 protocol. What is AS2? Applicability Statement 2 ( AS2 ) is a type of file transfer mechanism based on…

Methods of attack: Brute Force Attack

What is the brute force attack method? A brute force attack uses the trial and error method to guess access information, encryption keys, or find a hidden web page. Hackers work through all possible combinations in hopes of guessing correctly. These attacks are carried out by « brute force », which means that they use…

SQL Injection with sqlmap

What is SQLmap? SQLmap is a tool developed in python to automate attacks of the SQL Injection type. Its objective is to detect and take advantage of existing vulnerabilities in web applications. Once one or more possible injections have been detected, the user has the possibility to choose from a variety of options, such as listing…

Permanent backdoor on the remote PC

¿What is the persistent back door? As we know that persistence is also known as permanent. Persistent back doors help us have permanent access to the system. There are many types of persistent rear doors but they work similarly. Usually, the attacker create a backdoor service with the help of metasolpit frame and load in…

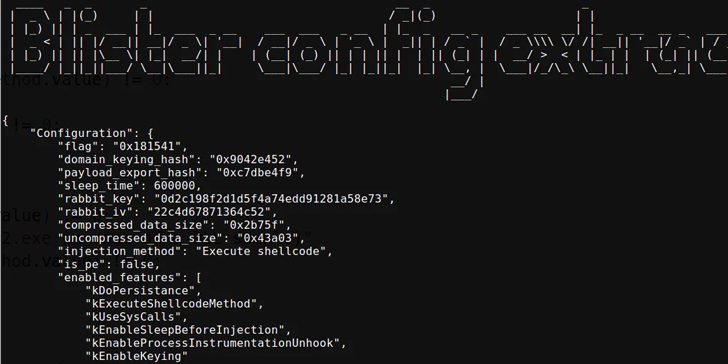

Revisting BLISTER

Preamble In a fast-paced and ever-changing world of cybercrime threats, the tenacity and adaptability of malicious actors is a significant concern. BLISTER, a malware loader initially discovered by Elastic Security Labs in 2021 and associated with financially-motivated intrusions, is a testament to this trend as it continues to develop additional capabilities. Two years after its initial discovery,…

Decrypt user passwords on a Linux system

In this article, we’ll see how to get password hashes from a Linux system and crack the hashes probably using the most widely used password decryption tool, John the Ripper. Requirements: Reposability: In this tutorial we will use hacking techniques, for the sole purpose of learning. We do not promote its use for profit or incorrect…