Una nueva oleada de ataques relacionados con una conocida familia de adware para macOS ha evolucionado hasta aprovechar unas 150 muestras únicas en la naturaleza solo en 2021, algunas de las cuales se han colado en el escáner de malware de Apple en el dispositivo e incluso han sido firmadas por su propio servicio de notarización, lo que pone de manifiesto los continuos intentos del software malicioso de adaptarse y evadir la detección.

«AdLoad», como se conoce el malware, es uno de los varios cargadores de adware y bundleware generalizados dirigidos a macOS desde al menos 2017. Es capaz de ocultar un sistema afectado para descargar e instalar adware o programas potencialmente no deseados (PUP), así como amasar y transmitir información sobre las máquinas víctimas.

La nueva iteración «sigue afectando a los usuarios de Mac que confían únicamente en el control de seguridad integrado de Apple, XProtect, para la detección de malware», dijo el investigador de amenazas de SentinelOne, Phil Stokes, en un análisis publicado la semana pasada. «A día de hoy, sin embargo, XProtect podría decirse que tiene alrededor de 11 firmas diferentes para AdLoad [pero] la variante utilizada en esta nueva campaña no es detectada por ninguna de esas reglas».

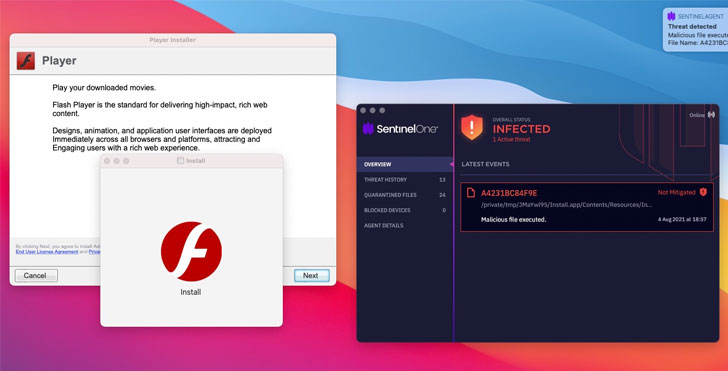

La versión 2021 de AdLoad se aferra a la persistencia y a los nombres de ejecutables que utilizan un patrón de extensión de archivo diferente (.system o .service), lo que permite al malware sortear las protecciones de seguridad adicionales incorporadas por Apple, dando como resultado final la instalación de un agente de persistencia que, a su vez, desencadena una cadena de ataque para desplegar droppers maliciosos que se hacen pasar por un falso Player.app para instalar el malware.

Además, los droppers están firmados con una firma válida utilizando certificados de desarrollador, lo que hace que Apple revoque los certificados «en cuestión de días (a veces horas) desde que se observan las muestras en VirusTotal, ofreciendo cierta protección tardía y temporal contra nuevas infecciones por esas muestras firmadas en particular mediante comprobaciones de firmas Gatekeeper y OCSP», señaló Stokes.

SentinelOne dijo que detectó nuevas muestras firmadas con certificados frescos en un par de horas y días, calificándolo como un «juego de whack-a-mole». Las primeras muestras de AdLoad habrían aparecido ya en noviembre de 2020, con nuevas apariciones regulares a lo largo de la primera mitad de 2021, seguidas de un fuerte repunte a lo largo de julio y, en particular, de las primeras semanas de agosto de 2021.

AdLoad es una de las familias de malware, junto con Shlayer, que se sabe que elude XProtect e infecta los Mac con otras cargas útiles maliciosas. En abril de 2021, Apple abordó un defecto de día cero activamente explotado en su servicio Gatekeeper (CVE-2021-30657) que fue abusado por los operadores de Shlayer para desplegar software no aprobado en los sistemas comprometidos.

«El malware en macOS es un problema al que el fabricante de dispositivos está luchando para hacer frente», dijo Stokes. «El hecho de que cientos de muestras únicas de una variante de adware bien conocida hayan estado circulando durante al menos 10 meses y, sin embargo, sigan sin ser detectadas por el escáner de malware integrado de Apple demuestra la necesidad de añadir más controles de seguridad de punto final a los dispositivos Mac.»