Resumen ejecutivo

Este malware PlugX también oculta archivos de actores en un dispositivo USB utilizando una técnica novedosa que funciona incluso en los sistemas operativos Windows más recientes ( OS ) al momento de escribir esta publicación. Esto significa que los archivos maliciosos solo se pueden ver en un sistema operativo ( * nix ) similar a Unix o montando el dispositivo USB en una herramienta forense.

También descubrimos una variante similar de PlugX en VirusTotal que infecta dispositivos USB y copia todos los archivos Adobe PDF y Microsoft Word del host. Coloca estas copias en una carpeta oculta en el dispositivo USB creado por el malware.

PlugX es un implante de segunda etapa utilizado no solo por múltiples grupos con un nexo chino sino también por varios grupos de cibercrimen. Ha existido durante más de una década y se ha observado en algunos ataques cibernéticos de alto perfil, incluido el EE. UU. Oficina de Gestión de Personal del Gobierno ( OPM ) incumplimiento en 2015. Es un marco de malware modular, que admite un conjunto evolutivo de capacidades a lo largo de los años.

Introducción

No es raro que se descubran múltiples muestras de malware durante una investigación, como ocurrió en esta situación con GootLoader, Brute Ratel C4 y PlugX. Numerosos actores de amenazas comprometen objetivos y pueden coexistir simultáneamente en la máquina afectada.

Debido a que no podemos decir de manera concluyente si estas muestras de malware fueron dejadas por un grupo o varias, no podemos atribuir estas herramientas al grupo de ransomware Black Basta. Sin embargo, la versión de Brute Ratel C4 utilizada en este caso es la misma informada por Tendencia Micro, que también involucró al grupo de ransomware Black Basta.

Infección de malware PlugX

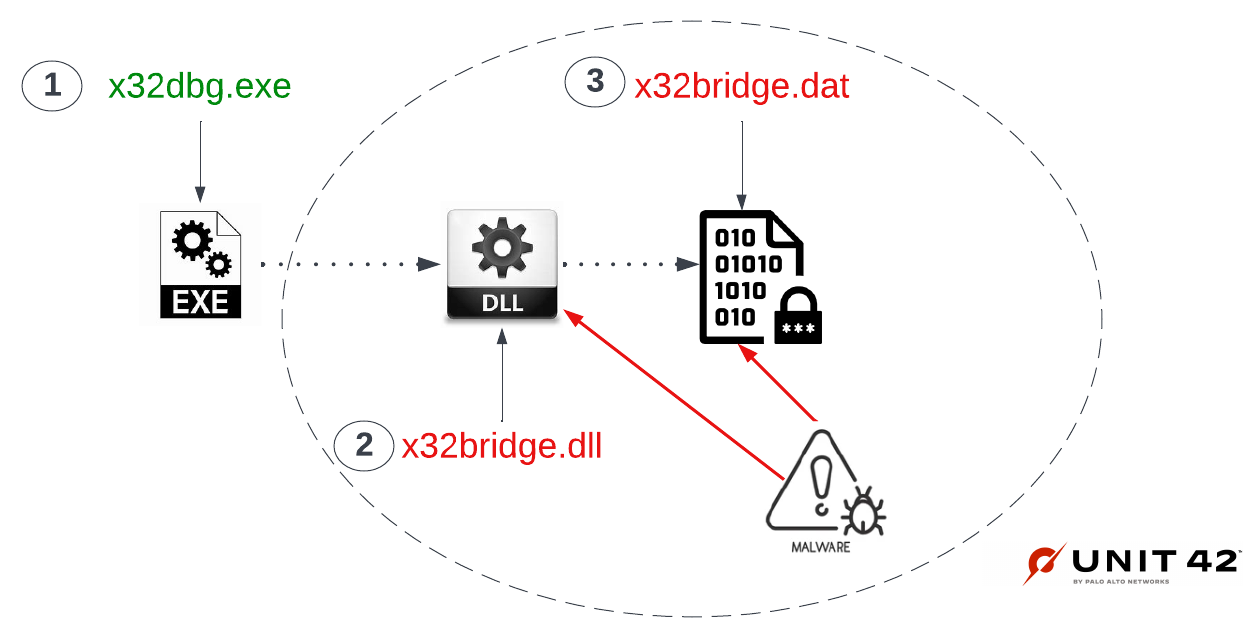

Históricamente, una infección por PlugX comienza secuestrando una aplicación de software conocida y confiable, firmada digitalmente para cargar una carga encriptada creada por el actor. Esta técnica se ha utilizado desde 2010 y figura en las técnicas MITRE ATT & CK como Flujo de ejecución de Hijack DLL-Carga lateral ID: T1574.002 Sub-técnica T1574.

En este caso, los actores de la amenaza decidieron secuestrar una herramienta de depuración de código abierto popular y gratuita para Windows llamada x64dbg, que es utilizado por la comunidad de análisis de malware / ingeniería inversa. Las aplicaciones X64dbg están firmadas digitalmente por «Duncan Ogilvie, desarrollador de código abierto.»

Los desarrolladores de esta herramienta ofrecen dos tipos de aplicaciones de depuración: x64 para aplicaciones de 64 bits y x32 para aplicaciones de 32 bits. En este caso, los actores usaron x32dbg.exe, que es el depurador de 32 bits de x64dbg.

Tras la ejecución de x32dbg.exe, Microsoft Windows intentará resolver cualquier archivo de dependencia necesario para ejecutar la aplicación. Esa búsqueda comienza localmente ( i.e., en el directorio de trabajo actual ). Si se encuentra, los archivos necesarios se cargan y ejecutan.

X32bridge.dll es un archivo de dependencia de la Biblioteca de enlaces dinámicos de Windows ( DLL ) de x32dbg.exe. Un legítimo x32bridge.dll También lleva la misma firma digital. En este caso, el archivo no está firmado.

Una vez cargado, el malware busca localmente un archivo de carga cifrado creado por el actor: x32bridge.dat ( SHA256: e72e49dc1d95efabc2c12c46df373173f2e20dab715caf58b1be9ca41ec0e172).

X32bridge.dat se presentó por primera vez a VirusTotal el 22 de enero de 2021. A partir del 15 de diciembre de 2022, tiene una puntuación de detección de ocho de los 61 motores. Ninguno de los motores identifica el archivo como malware PlugX.

Una vez cargado y descifrado en la memoria, el malware infecta el host y cualquier dispositivo USB extraíble conectado con el malware PlugX. La Figura 1 a continuación ilustra la carga lateral de PlugX DLL utilizando el secuestro de DLL x64dbg.

Sophos informó de nuevo tanto el secuestro de x64dbg como la asociación de este comportamiento con el malware PlugX en Noviembre 2020. Su blog se refiere a este malware como KilllSomeOne, basado en una cadena de base de datos de programa ( PDB ) que se encuentra en uno de los binarios.

Sophos realizó un excelente análisis de las muestras y tocó la infección USB. Confirmamos que nuestra muestra coincidía con los comportamientos descritos en su informe. A partir de ahí, queríamos expandir nuestra investigación enfocándonos en la infección USB, otras variantes USB en la naturaleza y enlaces al malware PlugX.

Descripción general de USB de malware PlugX

La técnica utilizada por el malware PlugX para ocultar archivos en un dispositivo USB implica el uso de un cierto carácter Unicode. Esto dificulta el Explorador de Windows y el shell de comandos (cmd.exe) al mostrar la estructura del directorio USB y cualquier archivo, ocultándolos a la víctima.

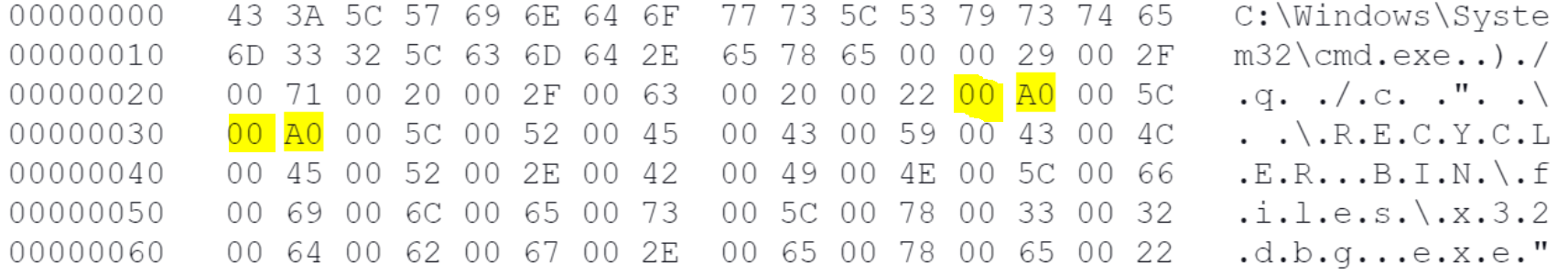

El carácter Unicode utilizado por este malware PlugX para los directorios es 00A0 ( un carácter de espacio en blanco llamado espacio sin interrupciones ). El carácter de espacio en blanco evita que el sistema operativo Windows muestre el nombre del directorio, ocultándolo en lugar de dejar una carpeta sin nombre en el Explorador.

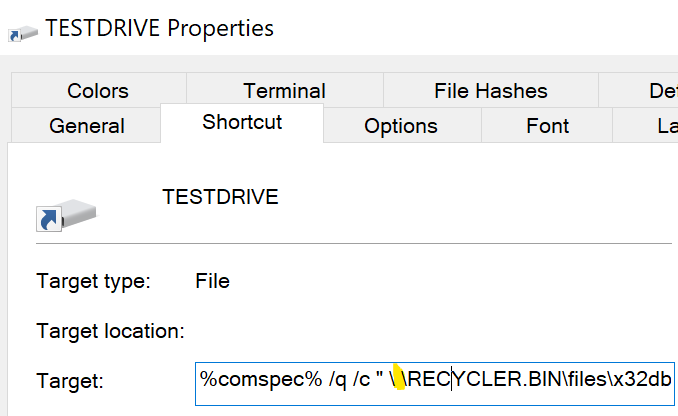

Para lograr la ejecución del código del malware desde el directorio oculto, un acceso directo de Windows (.lnkEl archivo ) se crea en la carpeta raíz del dispositivo USB. La ruta de acceso directo al malware contiene el carácter de espacio en blanco Unicode, que es un espacio que no causa un salto de línea, pero esto no es visible cuando se ve a través del Explorador de Windows, como se muestra a continuación en la Figura 2.

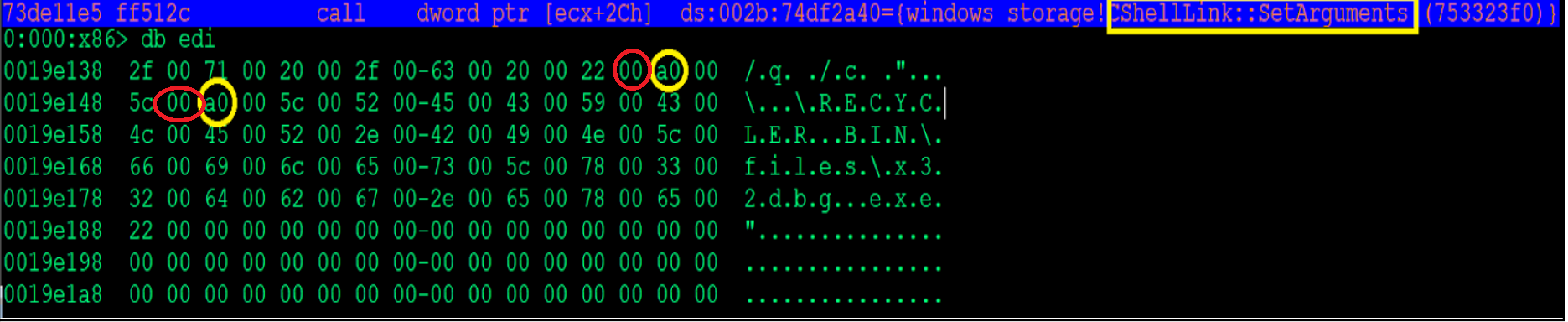

Cuando el archivo de acceso directo se ve en un editor hexagonal, la representación hexagonal de estos caracteres se muestra como se resalta a continuación en la Figura 3.

El malware PlugX utiliza la interfaz del Modelo de objetos componentes ( COM ) para crear el .lnk archivos e incluye el carácter Unicode 00A0. Lo hace creando una instancia de un escritorio de shell para crear los archivos de acceso directo de Windows asociados. El enlace de Shell Establecer argumentos el método se usa para establecer los argumentos de la línea de comandos, que incluyen el carácter de Unicode de espacio en blanco sin ruptura, como se muestra en la Figura 4 a continuación.

Finalmente, el ShellLink :: Guardar El método guarda el archivo de acceso directo con todos los cambios.

Infección USB PlugX Malware

El malware PlugX x32bridge.dll cargas x32bridge.dat, que es responsable de implantar el host con malware e infectar cualquier dispositivo USB de medios extraíbles adjunto, como disquete, pulgar o unidades flash. Si se encuentra un dispositivo multimedia extraíble, se realizan los siguientes pasos:

- Crea la siguiente estructura de directorios:

< volumen usb >:\u00A0 \ u00A0 \ RECYCLER.BIN \ files. Ejemplo: F: \ \ \ RECYCLER.BIN \ files. - Crea un archivo oculto llamado deskepter.ini en cada carpeta, que especifica el icono de la carpeta. Este archivo contiene los siguientes datos:

[.ShellClassInfo ]

IconResource =% systemroot% \ system32 \ SHELL32.dll, 7

El sistema operativo Windows utiliza un solo archivo para recuperar imágenes de iconos que se muestran en el escritorio como accesos directos o desde archivos y carpetas del Explorador de Windows. los Shell32.dll El archivo contiene una lista de iconos y un número único. En este caso, se utilizan el icono de la unidad y el número 7, como se muestra a continuación en la Figura 5.

El uso de este icono de unidad hace que los directorios aparezcan como unidades dentro del Explorador de Windows cuando se ven con archivos ocultos habilitados. Si se elimina, los directorios aparecen como carpetas.

- En el segundo directorio, crea una subcarpeta llamada RECILER.BIN. Este directorio actúa como una papelera de reciclaje. En ese directorio hay un subdirectorio llamado archivos y un oculto Desked.ini archivo. esta Desked.ini el archivo contiene los siguientes datos:

[.ShellClassInfo ]

CLSID = { 645FF040-5081-101B-9F08-00AA002F954E }

Este CLSID instruye al Explorador de Windows para que muestre el creado RECICLER.BIN carpeta como directorio de la papelera de reciclaje dándole el icono de la papelera de reciclaje. Esto se muestra en la Figura 11 como ejemplo.

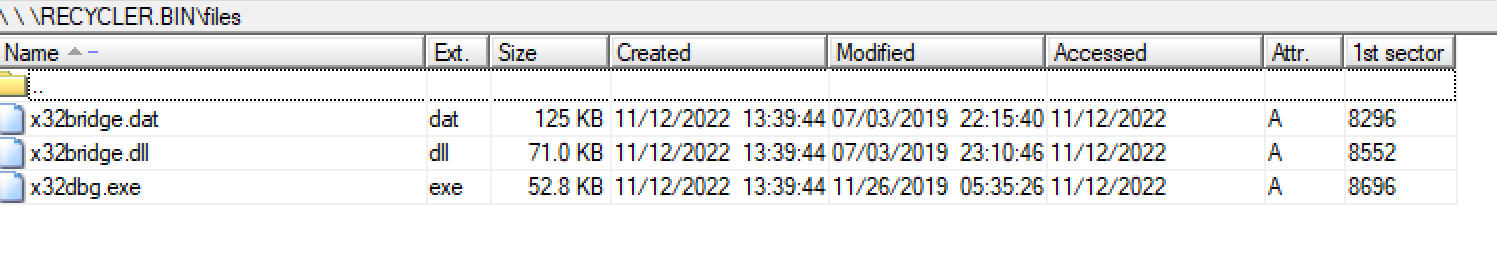

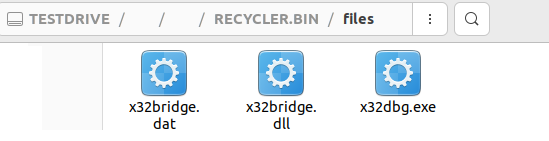

- los archivos la subcarpeta contiene copias del malware PlugX x32dbg.exe, cualquier actor encriptado .dat archivos y la DLL maliciosa del actor. Un ejemplo de esto se muestra en la Figura 6 a continuación.

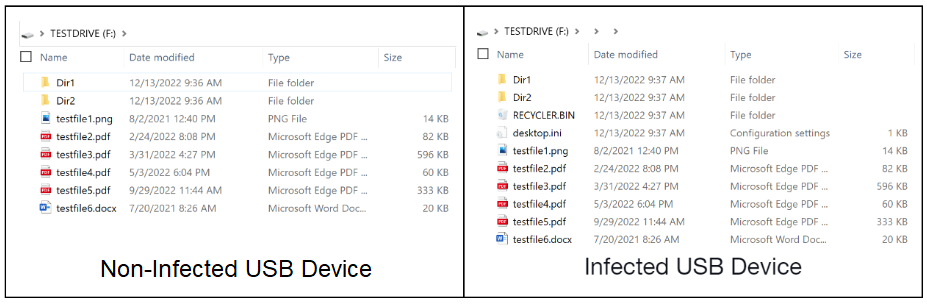

Cabe señalar que la preinfección del dispositivo USB, los archivos o directorios existentes en la raíz del dispositivo extraíble se mueven a la segunda carpeta oculta en el dispositivo USB, como se muestra a continuación en la Figura 7.

- Cada vez que se hace clic en el archivo de acceso directo del dispositivo USB infectado, el malware PlugX inicia el Explorador de Windows y pasa la ruta del directorio como parámetro. Esto muestra los archivos en el dispositivo USB desde los directorios ocultos y también infecta al host con el malware PlugX. La víctima ve sus archivos y asume que todo funciona como se esperaba.

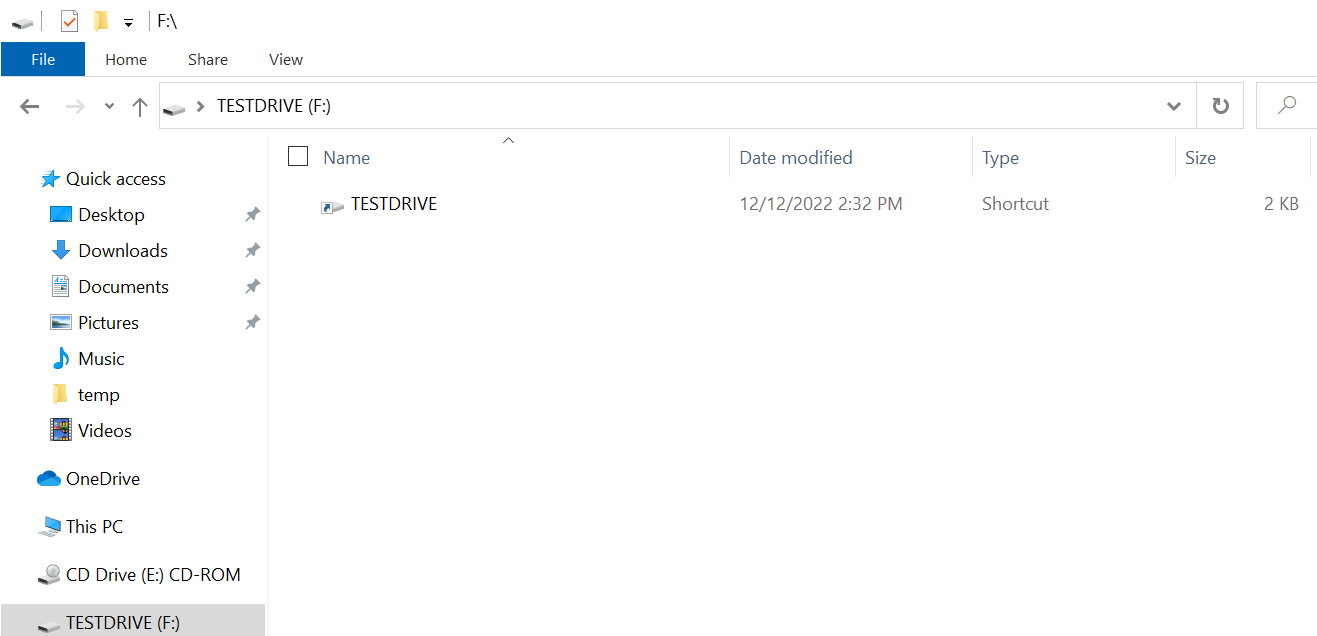

La Figura 8 a continuación ilustra cómo una memoria USB infectada le parecería a una víctima en el Explorador de Windows usando la configuración predeterminada ( es decir, no mostrando archivos ocultos ).

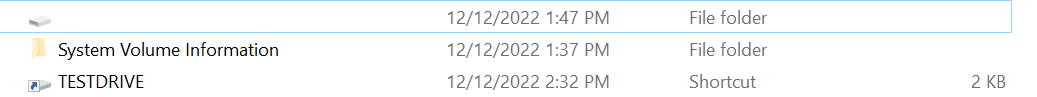

Un dispositivo USB PlugX infectado no tiene archivos ni directorios en la carpeta raíz y contiene solo un .lnk archivo.

La Figura 9 muestra que el archivo de acceso directo es TESTDRIVE, que coincide con el nombre del dispositivo USB. El archivo de acceso directo es responsable de infectar el host y navegar al directorio oculto en el dispositivo USB cada vez que se hace clic. Por ejemplo, el archivo de acceso directo al que se hace referencia en la Figura 9 contiene los siguientes datos:

%comspec% / q / c «\ \ RECYCLER.BIN \ files \ x32dbg.exe»

Una vez que el objetivo hace clic en el acceso directo, x32dbg.exe se lanza a través de cmd.exe del directorio de archivos ocultos en el dispositivo USB. El host al que está conectado el USB ahora está infectado con el malware PlugX.

Al ver el contenido del dispositivo USB infectado con el Explorador de Windows y los elementos ocultos habilitados, una víctima vería las siguientes imágenes:

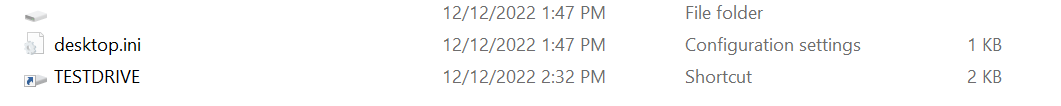

Luego verían lo siguiente, como se muestra en la Figura 10, dentro del primer directorio oculto:

Como se muestra en la Figura 11, el Explorador de Windows muestra otro directorio oculto junto con un archivo de acceso directo. El archivo de acceso directo tiene las mismas propiedades para iniciar x32dbg.exe e infectará el host con el dispositivo USB conectado.

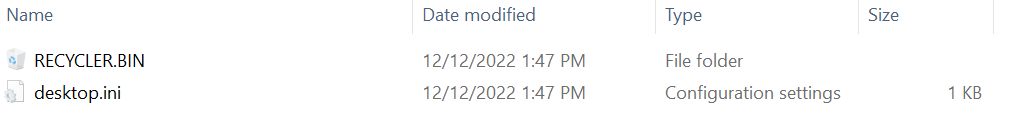

Al ver el contenido de la siguiente carpeta oculta, el Explorador de Windows muestra la siguiente estructura de directorios:

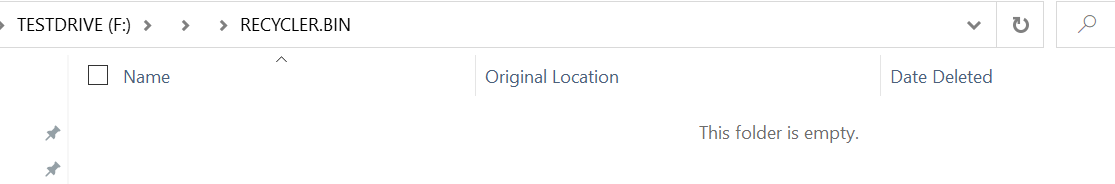

Este directorio contiene un RECILER.BIN carpeta que se hace pasar por una papelera de reciclaje de Windows, junto con cualquier archivo o directorio que existiera en la carpeta raíz del dispositivo USB en el momento de la infección. Al ver el contenido de la RECILER.BIN con el Explorador de Windows, una víctima verá lo que se muestra en la Figura 12:

Dado que la configuración predeterminada para el Explorador de Windows no es mostrar elementos ocultos, el único elemento visible para la víctima es el archivo de acceso directo, como se muestra en la Figura 8. Incluso con archivos ocultos habilitados, el Explorador de Windows o cmd.exe no puede mostrar los archivos de malware que residen en el archivos subdirectorio.

Los archivos de malware solo se pueden ver en un sistema operativo * nix o montando el dispositivo USB en una herramienta forense. La Figura 13 muestra cómo se ve el dispositivo USB una vez que está montado en Ubuntu, navegando a través del Explorador de archivos.

PlugX Malware Post Infección USB

Cuando un host está infectado con esta variante del malware PlugX, el malware monitorea continuamente los dispositivos extraíbles USB. Una vez que se descubre e infecta un dispositivo USB, los archivos nuevos escritos en la carpeta raíz del dispositivo USB después de la infección se mueven a la carpeta oculta dentro del dispositivo USB. Dado que el archivo de acceso directo de Windows se parece al de un dispositivo USB y el malware muestra los archivos de la víctima, sin saberlo continúan difundiendo el malware PlugX.

PlugX Malware USB Variant Two

Armados con este conocimiento, nos preguntamos si existía otro malware similar de infección por PlugX USB en la naturaleza. Archivo SHA256: 5b496972a86cea66aeecaac6e3f67a92e22f35cd5d2a98d54a2f1218fcd5dfc5 en VirusTotal coincide con los comportamientos de x32bridge.dat, específicamente la creación de la cadena de tareas programadas de Windows y PDB a la que se hace referencia en el blog de Sophos.

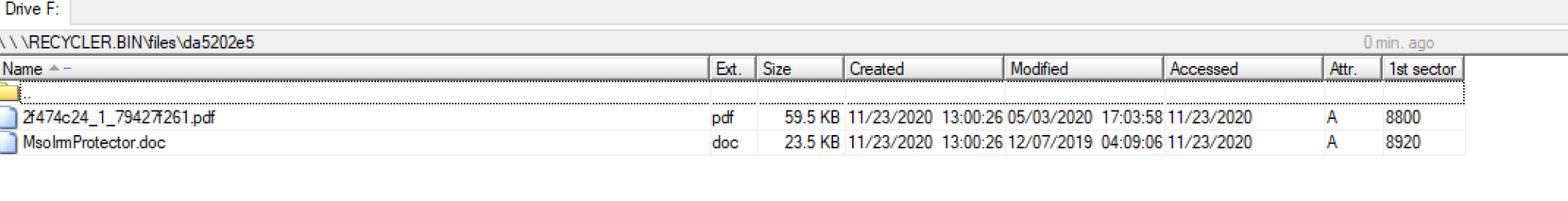

Este archivo es un archivo PE de Windows x86 ( DLL ), el equivalente en memoria de x32bridge.dat. Nuestro análisis muestra que el comportamiento del tiempo de ejecución es idéntico al x32bridge.dat Infección USB detallada anteriormente, pero tiene una capacidad adicional. Copia documentos de la máquina host a una nueva subcarpeta USB oculta llamada da520e5.

El malware copia específicamente todos los documentos de Adobe PDF y Microsoft Word del host a este directorio. La Figura 14 a continuación muestra un ejemplo del directorio y los archivos copiados de nuestro host.

Esta variante de malware USB PlugX fue diseñada para exfiltrar archivos específicos de su destino que podrían recuperarse más adelante, ya que este directorio y archivos no son utilizados por el malware ni se muestran a la víctima.

Asociación con malware PlugX

Además de la infección USB, ambos x32bridge.dat y la segunda variante de malware PlugX descubierta en VirusTotal verifica el objetivo para procesos de ejecución específicos. Si se encuentra, los termina y elimina los directorios de los que fueron ejecutados.

X32bridge.dat busca nombres de procesos comenzando con AAM y, si se encuentra, finaliza el proceso y elimina los directorios específicos asociados con el proceso. El blog de Sophos especuló que este comportamiento probablemente eliminó las variantes de malware PlugX más antiguas. Las variantes anteriores atribuidas a PlugX comenzaron con AAM nombres de archivo ( i.e., AAM Updates.exe).

La segunda variante que descubrimos en VirusTotal también realiza esta verificación, incluida una para el nombre de archivo de proceso específico AAM Updates.exe. Además, si AAM Updates.exe se encuentra, elimina el directorio AAM UpdatesikB, que es una carpeta que también se ha asociado con la familia de malware PlugX.

Desde ambos x32bridge.dat y la segunda variante de malware PlugX descubierta en VirusTotal comparte el mismo método de infección USB junto con otros comportamientos de tiempo de ejecución, podemos afirmar de manera concluyente que de hecho está asociado con PlugX.

Conclusión

El malware PlugX se ha utilizado durante más de una década y estuvo históricamente ampliamente asociado con grupos APT de estado nación chino. Con los años, ha sido adoptado y utilizado por otros grupos de amenazas, desde estados-nación hasta actores de ransomware.

La nave comercial típica de PlugX utiliza archivos benignos para lograr la ejecución del código, también conocida como carga lateral DLL, que muchos proveedores de seguridad ahora detectan y evitan. Esto podría ser parte de por qué los actores agregaron la capacidad de infectar cualquier dispositivo USB de medios extraíbles adjunto, como disquete, unidades de memoria USB o flash, así como cualquier sistema adicional en el que el USB se conecte posteriormente.

Cualquier host infectado con esta variante del malware PlugX controlará continuamente los nuevos dispositivos extraíbles USB para infectar. Este malware PlugX también oculta archivos de atacante en un dispositivo USB con una técnica novedosa, lo que hace que los archivos maliciosos solo se puedan ver en un *nix OS o montando el dispositivo USB en una herramienta forense. Debido a esta capacidad de evadir la detección, el malware PlugX puede continuar propagándose y potencialmente saltar a redes con espacio de aire.

Adicionalmente, descubrimos una variante similar de PlugX en VirusTotal con la capacidad adicional de copiar todos los documentos de Adobe PDF y Microsoft Word del host infectado a la carpeta oculta del dispositivo USB creada por el Malware PlugX. El descubrimiento de estas muestras indica que el desarrollo de PlugX todavía está vivo y bien entre al menos algunos atacantes técnicamente calificados, y sigue siendo una amenaza activa.