¿Qué es el método de ataque por fuerza bruta?

Un ataque de fuerza bruta utiliza el método de ensayo y error para adivinar la información de acceso, las claves de cifrado o encontrar una página web oculta. Los hackers trabajan a través de todas las combinaciones posibles con la esperanza de adivinar correctamente.

Estos ataques se realizan por «fuerza bruta», lo que significa que utilizan excesivos intentos de fuerza para intentar «forzar» su entrada en tu(s) cuenta(s) privada(s).

Este es un método de ataque antiguo, pero sigue siendo efectivo y popular entre los hackers. Porque, dependiendo de la longitud y la complejidad de la contraseña, descifrarla puede llevar desde unos segundos hasta muchos años.

¿Qué ganan los hackers con los ataques de fuerza bruta?

Los atacantes de fuerza bruta tienen que esforzarse un poco para que estos esquemas den resultado. Aunque la tecnología lo hace más fácil, es posible que te preguntes: ¿por qué alguien haría esto?

He aquí cómo los hackers se benefician de los ataques de fuerza bruta:

- Aprovecharse de los anuncios o recoger datos de actividad

- Robo de datos personales y objetos de valor

- Difundir malware para causar interrupciones

- Secuestrar su sistema para realizar actividades maliciosas

- Arruinar la reputación de un sitio web

Aprovechamiento de los anuncios o recogida de datos de actividad

Los hackers pueden explotar un sitio web junto a otros para ganar comisiones por publicidad. Las formas más populares de hacerlo son:

- Colocar anuncios de spam en un sitio web muy visitado para ganar dinero cada vez que los visitantes hagan clic en un anuncio o lo vean.

- Redirigir el tráfico de un sitio web a sitios de anuncios por encargo.

- Infectar un sitio o a sus visitantes con software malicioso de seguimiento de la actividad, normalmente un software espía. Los datos se venden a los anunciantes sin su consentimiento para ayudarles a mejorar su marketing.

Robo de datos personales y objetos de valor

Entrar en las cuentas en línea puede ser como abrir la caja fuerte de un banco: todo, desde las cuentas bancarias hasta la información fiscal, puede encontrarse en línea. Basta con la irrupción adecuada para que un delincuente robe su identidad, su dinero o venda sus credenciales privadas para obtener beneficios. A veces, bases de datos sensibles de organizaciones enteras pueden quedar expuestas en violaciones de datos a nivel corporativo.

Propagación de programas maliciosos para causar trastornos porque sí

Si un hacker quiere causar problemas o practicar sus habilidades, puede redirigir el tráfico de un sitio web a sitios maliciosos. También pueden infectar directamente un sitio con malware oculto para instalarlo en los ordenadores de los visitantes.

Secuestrar su sistema para realizar actividades maliciosas

Cuando una máquina no es suficiente, los hackers reclutan un ejército de dispositivos desprevenidos llamado botnet para acelerar sus esfuerzos. El malware puede infiltrarse en su ordenador, dispositivo móvil o cuentas en línea para el phishing de spam, ataques de fuerza bruta mejorados y mucho más. Si no tiene un sistema antivirus, puede estar más expuesto a la infección.

Tipos de ataques de fuerza bruta

Cada ataque de fuerza bruta puede utilizar diferentes métodos para descubrir sus datos sensibles. Puedes estar expuesto a cualquiera de los siguientes métodos populares de fuerza bruta:

- Ataques simples de fuerza bruta

- Ataques de diccionario

- Ataques de Fuerza Bruta Híbrida

- Ataques de fuerza bruta inversa

- Relleno de credenciales

Ataques simples de fuerza bruta: los hackers intentan adivinar lógicamente sus credenciales, sin ayuda de herramientas de software u otros medios. Estos pueden revelar contraseñas y PINs extremadamente simples. Por ejemplo, una contraseña configurada como «guest12345».

Ataques de diccionario: en un ataque estándar, un pirata informático elige un objetivo y compara las posibles contraseñas con ese nombre de usuario. Esto se conoce como ataques de diccionario. Los ataques de diccionario son la herramienta más básica de los ataques de fuerza bruta. Aunque no son necesariamente ataques de fuerza bruta en sí mismos, a menudo se utilizan como un componente importante para el descifrado de contraseñas. Algunos hackers recorren los diccionarios sin abreviar y aumentan las palabras con caracteres especiales y numerales o utilizan diccionarios especiales de palabras, pero este tipo de ataque secuencial es engorroso.

Ataques híbridos de fuerza bruta: estos hackers mezclan medios externos con sus conjeturas lógicas para intentar una intrusión. Un ataque híbrido suele mezclar ataques de diccionario y de fuerza bruta. Estos ataques se utilizan para averiguar contraseñas combinadas que mezclan palabras comunes con caracteres aleatorios. Un ejemplo de ataque de fuerza bruta de esta naturaleza incluiría contraseñas como NewYork1993 o Spike1234.

Ataques de fuerza bruta inversa: tal y como su nombre indica, un ataque de fuerza bruta inversa invierte la estrategia de ataque comenzando con una contraseña conocida. A continuación, los hackers buscan en millones de nombres de usuario hasta encontrar una coincidencia. Muchos de estos delincuentes comienzan con contraseñas filtradas que están disponibles en línea a partir de violaciones de datos existentes.

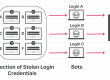

Relleno de credenciales: si un hacker tiene una combinación de nombre de usuario y contraseña que funciona en un sitio web, la probará también en muchos otros. Dado que se sabe que los usuarios reutilizan la información de inicio de sesión en muchos sitios web, son el objetivo exclusivo de un ataque de este tipo.

Herramientas que ayudan a los intentos de fuerza bruta

Adivinar una contraseña para un usuario o sitio concreto puede llevar mucho tiempo, por lo que los hackers han desarrollado herramientas para hacer el trabajo más rápido.

Las herramientas automatizadas ayudan con los ataques de fuerza bruta. Éstas utilizan un sistema de adivinación rápida para crear todas las contraseñas posibles e intentar utilizarlas. El software de hacking de fuerza bruta puede encontrar una contraseña de palabra de diccionario en un segundo.

Este tipo de herramientas tienen soluciones programadas para:

- Funcionan contra muchos protocolos informáticos (como FTP, MySQL, SMPT y Telnet)

- Permitir a los hackers crackear módems inalámbricos.

- Identificar contraseñas débiles

- Descifrar contraseñas en el almacenamiento encriptado.

- Traducir palabras a leetspeak – «don’thackme» se convierte en «d0n7H4cKm3», por ejemplo.

- Ejecutar todas las combinaciones posibles de caracteres.

- Operar ataques de diccionario.

Algunas herramientas escanean tablas rainbow precalculadas para las entradas y salidas de funciones hash conocidas. Estas «funciones hash» son los métodos de cifrado basados en algoritmos que se utilizan para traducir las contraseñas en largas series de letras y números de longitud fija. En otras palabras, las tablas rainbow eliminan la parte más difícil de los ataques de fuerza bruta para acelerar el proceso.

Espero que les guste este post y les sirva de ayuda.