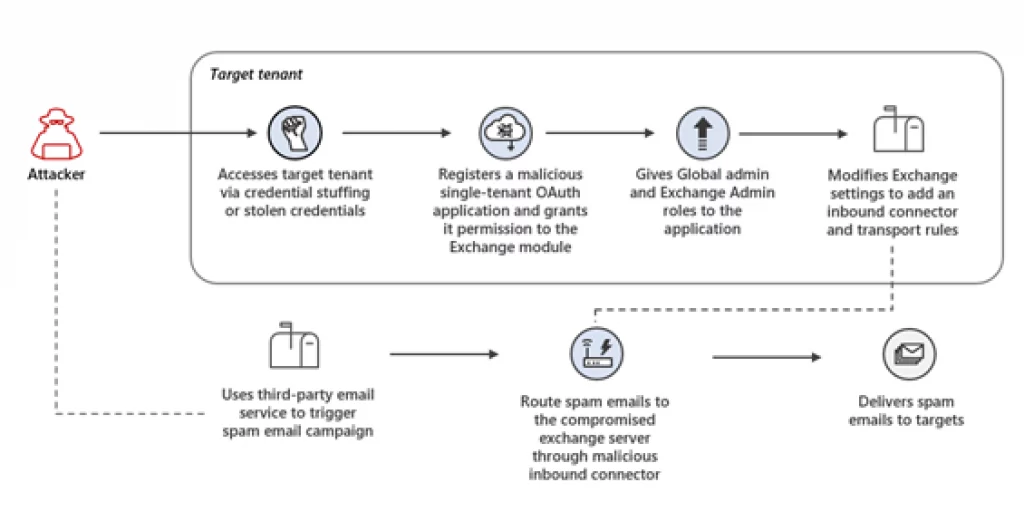

Microsoft dice que un actor de la amenaza obtuvo acceso a los inquilinos de la nube que alojan servidores de Microsoft Exchange en ataques de relleno de credenciales, con el objetivo final de desplegar aplicaciones OAuth maliciosas y enviar correos electrónicos de phishing.

«La investigación reveló que el actor de la amenaza lanzó ataques de relleno de credenciales contra cuentas de alto riesgo que no tenían habilitada la autenticación multifactor (MFA) y aprovechó las cuentas de administrador no seguras para obtener el acceso inicial», reveló el equipo de investigación de Microsoft 365 Defender.

«El acceso no autorizado al inquilino de la nube permitió al actor crear una aplicación OAuth maliciosa que añadió un conector entrante malicioso en el servidor de correo electrónico».

A continuación, el atacante utilizó este conector de entrada y las reglas de transporte diseñadas para ayudar a evadir la detección para entregar correos electrónicos de phishing a través de los servidores de Exchange comprometidos.

Los actores de la amenaza eliminaron el conector de entrada malicioso y todas las reglas de transporte entre las campañas de spam como una medida adicional de evasión de la defensa.

En cambio, la aplicación OAuth permaneció inactiva durante meses entre los ataques hasta que se volvió a utilizar para añadir nuevos conectores y reglas antes de la siguiente oleada de ataques.

Estas campañas de correo electrónico se desencadenaron desde la infraestructura de correo electrónico de Amazon SES y Mail Chimp, comúnmente utilizada para enviar correos electrónicos de marketing de forma masiva.

El atacante utilizó una red de aplicaciones de un solo inquilino como plataforma de identidad a lo largo del ataque.

Tras detectar el ataque, Redmond retiró todas las aplicaciones vinculadas a esta red, envió alertas y recomendó medidas de corrección a todos los clientes afectados.

Microsoft afirma que este actor de la amenaza estaba vinculado a campañas de envío de correos electrónicos de phishing durante muchos años.

El atacante también fue visto enviando altos volúmenes de correos electrónicos de spam en cortos periodos de tiempo a través de otros medios «como la conexión a servidores de correo desde direcciones IP falsas o enviando directamente desde una infraestructura legítima de envío de correo masivo basada en la nube.»

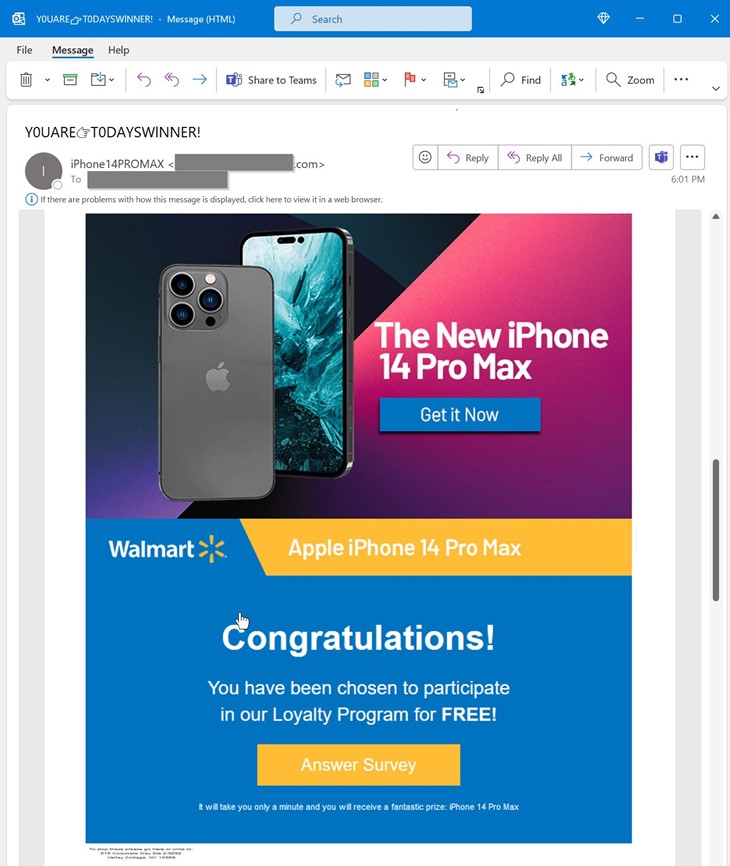

«El motivo del actor era propagar correos electrónicos de spam de sorteos engañosos diseñados para engañar a los destinatarios para que proporcionaran detalles de la tarjeta de crédito y se inscribieran en suscripciones recurrentes bajo el pretexto de ganar un premio valioso», reveló además Microsoft.

«Si bien el esquema posiblemente condujo a cargos no deseados para los objetivos, no hubo evidencia de amenazas de seguridad abiertas como el phishing de credenciales o la distribución de malware».