Una serie de campañas maliciosas han aprovechado instaladores falsos de aplicaciones y juegos populares como Viber, WeChat, NoxPlayer y Battlefield como señuelo para engañar a los usuarios y hacerles descargar un nuevo backdoor y una extensión maliciosa no documentada de Google Chrome con el objetivo de robar credenciales y datos almacenados en los sistemas comprometidos, así como mantener un acceso remoto persistente.

Cisco Talos atribuyó las cargas útiles del malware a un actor desconocido que se hace llamar «magnat«, señalando que «estas dos familias han sido objeto de constante desarrollo y mejora por parte de sus autores.»

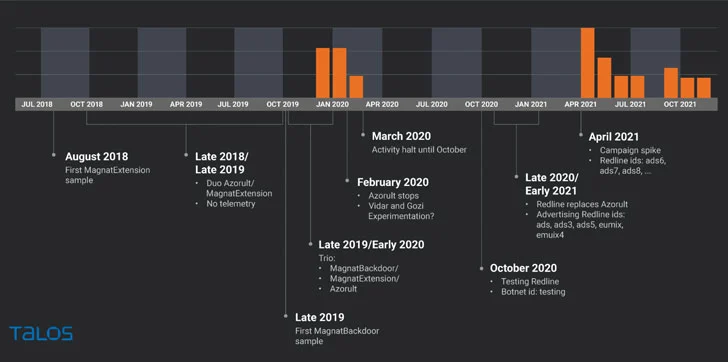

Se cree que los ataques comenzaron a finales de 2018, con una actividad intermitente observada hacia el final de 2019 y hasta principios de 2020, seguida de nuevos picos desde abril de 2021, mientras que principalmente señalan a los usuarios en Canadá, seguidos por los Estados Unidos, Australia, Italia, España y Noruega.

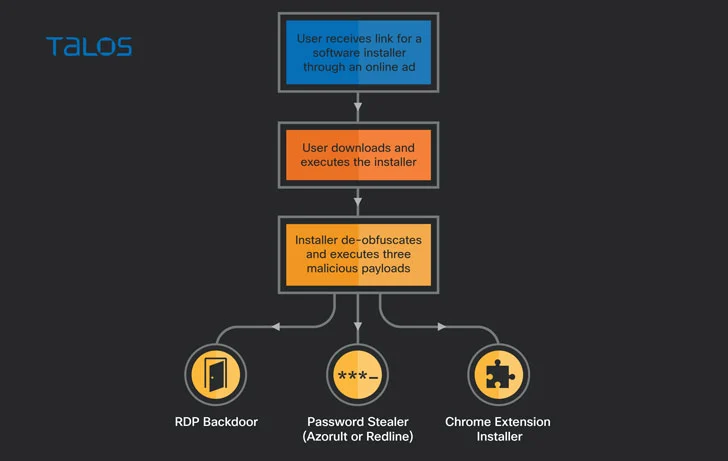

Un aspecto destacable de las intrusiones es el uso de la publicidad maliciosa como medio para atacar a las personas que buscan software popular en los motores de búsqueda para presentarles enlaces para descargar instaladores falsos que dejan caer un robador de contraseñas llamado RedLine Stealer, una extensión de Chrome apodada «MagnatExtension» que está programada para registrar las pulsaciones de teclas y capturar pantallas, y un backdoor basado en AutoIt que establece el acceso remoto a la máquina.

MagnatExtension, que se hace pasar por la navegación segura de Google, también empaqueta otras características que son de utilidad para los atacantes, incluyendo la capacidad de robar datos de formularios, cosechar cookies y ejecutar código JavaScript arbitrario. Los datos de telemetría analizados por Talos han revelado que la primera muestra del complemento del navegador se detectó en agosto de 2018.

También destacan las comunicaciones de comando y control (C2) de la extensión. Aunque la dirección C2 está codificada, también puede ser actualizada por el C2 actual con una lista de dominios C2 adicionales. Pero en caso de fallo, se recurre a un método alternativo que consiste en obtener una nueva dirección C2 a partir de una búsqueda en Twitter de hashtags como «#aquamamba2019» o «#ololo2019».

A continuación, el nombre del dominio se construye a partir del texto del tuit que lo acompaña concatenando la primera letra de cada palabra, lo que significa un tuit con el contenido «Zonas turbulentas Squishy terminan motores redondos activos después de años húmedos. Unidades industriales espeluznantes» y que contiene el hashtag «#aquamamba2019» se traduce en «stataready[.]icu».

Una vez que se dispone de un servidor de mando y control activo, los datos aspirados -historial del navegador, cookies, datos de formularios, pulsaciones de teclas y capturas de pantalla- se exfiltran en forma de una cadena JSON cifrada en el cuerpo de una solicitud HTTP POST, cuya clave de cifrado está codificada en la función de descifrado. La clave de cifrado, a su vez, se cifra con la clave pública del servidor.

«Basándonos en el uso de ladrones de contraseñas y una extensión de Chrome que es similar a un troyano bancario, evaluamos que los objetivos del atacante son obtener credenciales de usuario, posiblemente para venderlas o para su propio uso en una explotación posterior», dijo el investigador de Cisco Talos Tiago Pereira.

«El motivo del despliegue de un backdoor RDP no está claro. Los más probables son la venta de acceso RDP, el uso de RDP para eludir las características de seguridad de los servicios en línea basados en la dirección IP u otras herramientas instaladas en el punto final o el uso de RDP para una explotación posterior en sistemas que parecen interesantes para el atacante.»