Imagina que, como una broma del último año de bachillerato, los alumnos del instituto cambian todos los números de habitaciones de las instalaciones del instituto, para que los nuevos estudiantes que aún no conozcan el plano del instituto se pasen todo el día siguiente perdidos y yendo a las clases equivocadas. Ahora imagina que los números mal emparejados de las habitaciones quedan registrados en el directorio del campus, y los estudiantes siguen yendo a las habitaciones equivocadas, hasta que alguien se percata de ello y efectúa las correcciones en el directorio.

Requerimientos:

- Dominio – Un dominio para realizar las pruebas

- Programación – Conocimientos muy altos de programación

Resposabilidad:

En este tutorías utilizaremos técnicas de hacking, con el único fin de aprendizaje. No promovemos su utilización ni con fines lucrativos o incorrectos. No nos hacemos responsables de cualquier daño o menoscabo que pueda generar en los sistemas utilizados. La responsabilidad es absoluta del usuario de este tutorial.

Conocimientos:

- Linux – Alto

- Programación – Medio

- Kali Linux – Bajo

- Windows – Bajo

- Redes – Muy Alto

Nivel general del Tutorial: Alto

Ideal para: Ingenieros de redes, Ingenieros de seguridad, Pentesters

¿Qué es el envenenamiento de caché DNS?

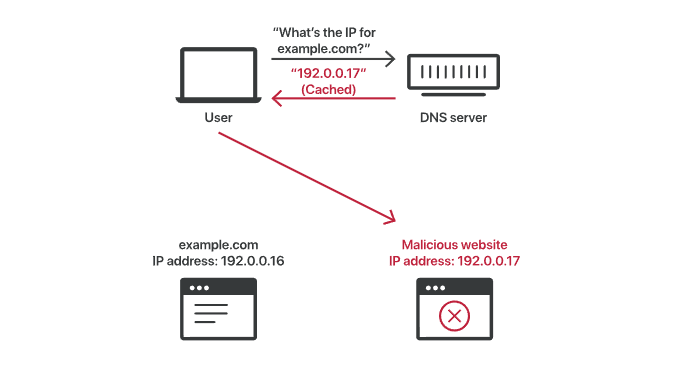

El envenenamiento de caché de DNS consiste en introducir información falsa en una caché DNS, para que las consultas de DNS devuelvan una respuesta incorrecta y se dirija a los usuarios a sitios web equivocados. El envenenamiento de caché de DNS también se conoce como «suplantación de DNS». Las direcciones IP son los «números de habitación» de Internet y habilitan el tráfico para llegar hasta los lugares adecuados. Las cachés del solucionador de DNS son el «directorio de las instalaciones». Cuando almacenan información errónea, el tráfico se dirige a sitios equivocados, hasta que se corrige la información almacenada en caché. (Debe tenerse en cuenta que esto no desconecta realmente a los sitios web de sus direcciones IP reales).

Como generalmente los solucionadores de DNS no tienen manera de verificar los datos en sus cachés, la información DNS incorrecta permanecerá en la caché hasta que caduque el time to live (TTL) o hasta que se elimine manualmente. Hay varias vulnerabilidades que posibilitan el envenenamiento de DNS, pero el problema principal es que el DNS se creó para un Internet mucho más pequeño y se basaba en un principio de confianza (de forma parecida al BGP). Un protocolo DNS más seguro, llamado DNSSEC, tiene como objetivo resolver algunos de estos problemas, pero su uso todavía no está generalizado.

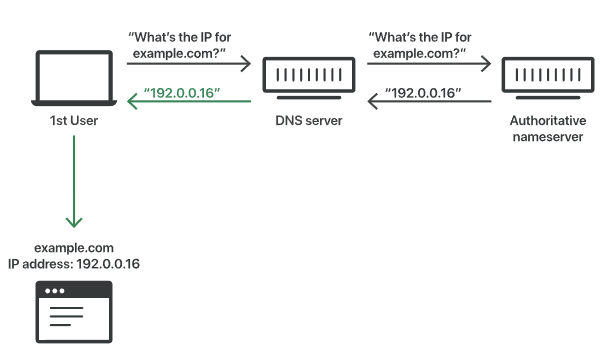

¿Qué hacen los solucionadores de DNS?

Los solucionadores de DNS proporcionan a los clientes la dirección IP asociada con un nombre de dominio. En otras palabras, toman direcciones de sitios web legibles por humanos como «cloudflare.com» y las traducen a direcciones IP legibles por máquinas. Cuando un usuario intenta navegar a un sitio web, su sistema operativo envía una solicitud a un solucionador de DNS. El solucionador de DNS responde con la dirección IP y el navegador web toma la dirección e inicia la carga del sitio web.

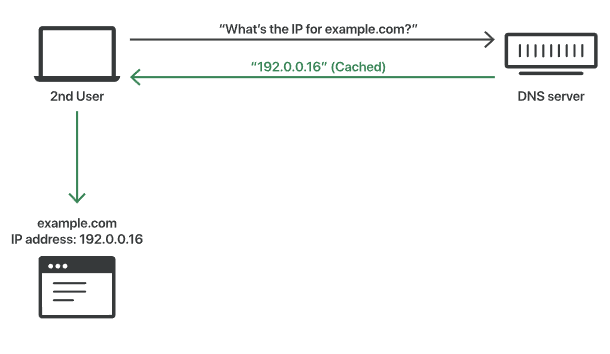

¿Cómo funciona el almacenamiento en caché de DNS?

El solucionador de DNS guardará las respuestas a las consultas de la dirección IP durante un periodo de tiempo determinado. De esta forma, el solucionador puede responder mucho más rápido a consultas futuras, sin necesidad de comunicarse con los numerosos servidores que participan en el proceso típico de resolución de DNS. Los solucionadores de DNS guardan respuestas en su caché durante tanto tiempo como el time to live (TTL) asociado con esa dirección IP les permita hacerlo.

Respuesta de DNS no almacenada en caché:

Respuesta de DNS almacenada en caché:

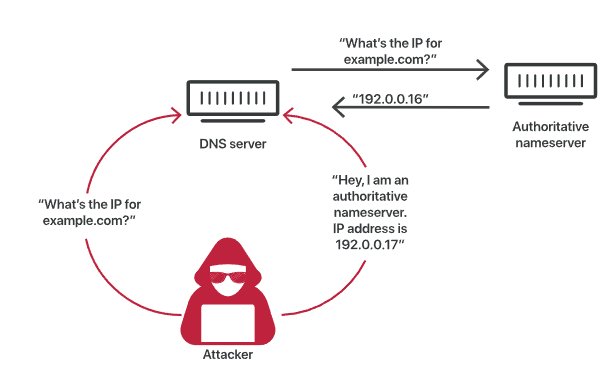

¿Cómo envenenan los atacantes a las cachés de DNS?

Los atacantes puede envenenar cachés de DNS haciéndose pasar por servidores de nombres DNS, haciendo una solicitud a un solucionador DNS y a continuación falsificando la respuestas cuando el solucionador de DNS consulta a un servidor de nombres. Esto es posible porque los servidores DNS usan UDP en lugar de TCP y porque actualmente no hay verificación de la información DNS.

Proceso de envenenamiento de caché DNS:

Caché de DNS envenenada:

En lugar de usar TCP, que necesita que las dos partes que se comunican lleven a cabo un ‘apretón de manos’ para iniciar la comunicación y verificar la identidad de los dispositivos, las solicitudes y respuestas de DNS utilizan UDP o Protocolo de datagramas de usuario. Con UDP no existe garantía de que una conexión esté abierta, que el destinatario esté listo para recibir, o que el emisor sea quien dice ser. Por esta razón, UDP es vulnerable a la falsificación; un atacante puede enviar un mensaje mediante UDP y pretender que es una respuesta de un servidor legítimo falsificando los datos del encabezado.

Si un solucionador DNS recibe una respuesta falsificada, acepta y almacena en caché los datos de forma acrítica, ya que no es posible verificar si la información es precisa y viene de una fuente legítima. El DNS se creó en la primera etapa de Internet, cuando solo universidades y centros de investigación tenían acceso al mismo. No existía razón para prever que alguien intentara difundir información falsa de DNS.

Pese a estos graves puntos de vulnerabilidad en el proceso de almacenamiento caché de DNS, los ataques de envenenamiento de DNS no son sencillos. Como el solucionador de DNS hace realmente la consulta al servidor de nombres autoritativos, los atacantes solo disponen de unas milésimas de segundo para enviar la respuesta falsa, antes de que llegue la respuesta real desde el servidor de nombres autoritativos.

Los atacantes también tienen que saber o adivinar una serie de factores para poder realizar ataques de suplantación de DNS:

- Qué consultas de DNS no están almacenadas en caché por el solucionador de DNS al que quieren atacar, para que el solucionador consulte al servidor de nombres autoritativos

- Qué puerto* está usando el solucionador de DNS, ellos solían usar el mismo puerto para cada consulta, pero ahora usan cada vez un puerto aleatorio diferente

- El número de ID de solicitud

- A qué servidor de nombres autoritativos irá la consulta

Los atacantes también podrían obtener el acceso al solucionador de DNS de otra forma. Si un tercero malicioso opera, hackea o accede físicamente a un solucionador de DNS, pueden alterar más fácilmente los datos almacenados en caché.

*En redes, un puerto es un punto virtual de recepción de comunicación. Los equipos tienen múltiples puertos, cada uno con su propio número y para que los equipos se comuniquen entre ellos, ciertos puertos se tendrán que designar para determinados tipos de comunicación. Por ejemplo, las comunicaciones HTTP siempre van al puerto 80, y HTTPS siempre usa el puerto 443.

Suplantación de DNS y censura

Varios gobiernos han envenenado intencionadamente cachés de DNS dentro de sus países para denegar el acceso a determinados sitios web o recursos web.

Espero que les sirva de ayuda.