Se ha revelado un conjunto de nuevas vulnerabilidades de seguridad en pilas comerciales de Bluetooth que podrían permitir a un adversario ejecutar código arbitrario y, lo que es peor, bloquear los dispositivos mediante ataques de denegación de servicio (DoS).

Denominados colectivamente «BrakTooth» (en referencia a la palabra noruega «Brak», que se traduce como «colisión»), los 16 puntos débiles de seguridad abarcan 13 conjuntos de chips Bluetooth de 11 proveedores, como Intel, Qualcomm, Zhuhai Jieli Technology y Texas Instruments, y cubren unos 1.400 productos comerciales o más, entre los que se incluyen ordenadores portátiles, teléfonos inteligentes, controladores lógicos programables y dispositivos IoT.

Los fallos fueron revelados por investigadores del grupo de investigación ASSET (Automated Systems SEcuriTy) de la Universidad de Tecnología y Diseño de Singapur (SUTD).

«Todas las vulnerabilidades […] pueden desencadenarse sin ningún tipo de emparejamiento o autenticación previa», señalaron los investigadores. «El impacto de nuestras vulnerabilidades descubiertas se clasifica en (I) caídas y (II) bloqueos. Los bloqueos suelen provocar una aserción fatal, fallos de segmentación debidos a un desbordamiento del búfer o de la pila en el firmware del SoC. Los deadlocks, por el contrario, llevan al dispositivo objetivo a una condición en la que no es posible ninguna otra comunicación BT.»

El más grave de los 16 fallos es el CVE-2021-28139, que afecta al SoC ESP32 utilizado en muchos aparatos basados en Bluetooth que van desde la electrónica de consumo hasta los equipos industriales. Debido a la falta de una comprobación de fuera de límites en la biblioteca, el fallo permite a un atacante inyectar código arbitrario en los dispositivos vulnerables, incluido el borrado de sus datos de la NVRAM.

Otras vulnerabilidades podrían dar lugar a la desactivación total de la funcionalidad Bluetooth mediante la ejecución de código arbitrario, o provocar una condición de denegación de servicio en los portátiles y smartphones que emplean SoCs Intel AX200. «Esta vulnerabilidad permite a un atacante desconectar por la fuerza los dispositivos BT esclavos actualmente conectados al AX200 en portátiles Windows o Linux», señalan los investigadores. «Del mismo modo, los teléfonos Android como Pocophone F1 y Oppo Reno 5G experimentan interrupciones BT».

Además, una tercera colección de fallas descubiertas en altavoces, auriculares y módulos de audio Bluetooth podría ser abusada para congelar e incluso apagar completamente los dispositivos, requiriendo que los usuarios los vuelvan a encender manualmente. Lo más preocupante es que todos los ataques BrakTooth antes mencionados podrían llevarse a cabo con un rastreador de paquetes Bluetooth fácilmente disponible que cuesta menos de 15 dólares.

Mientras que Espressif, Infineon (Cypress) y Bluetrum Technology han publicado parches de firmware para corregir las vulnerabilidades identificadas, Intel, Qualcomm y Zhuhai Jieli Technology están investigando los fallos o preparando actualizaciones de seguridad. Texas Instruments, sin embargo, no tiene intención de publicar una corrección a menos que «lo exijan los clientes».

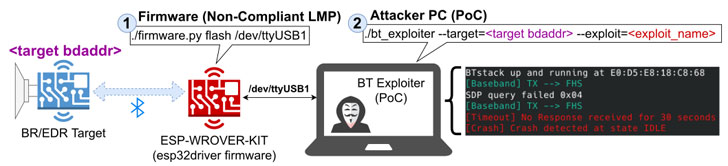

El grupo ASSET también ha puesto a disposición una herramienta de prueba de concepto (PoC) que pueden utilizar los fabricantes de SoCs, módulos y productos Bluetooth para replicar las vulnerabilidades y validarlas contra los ataques de BrakTooth.