Los investigadores de ciberseguridad están llamando la atención sobre un marco de automatización del navegador de uso gratuito que está siendo cada vez más utilizado por los actores de amenazas como parte de sus campañas de ataque.

«El marco contiene numerosas funciones que, según nuestra opinión, pueden utilizarse para llevar a cabo actividades maliciosas», afirman los investigadores de Team Cymru en un nuevo informe publicado el miércoles.

«La barra de entrada técnica para el marco se mantiene baja a propósito, lo que ha servido para crear una comunidad activa de desarrolladores de contenido y contribuyentes, con actores en la economía subterránea que anuncian su tiempo para la creación de herramientas a medida».

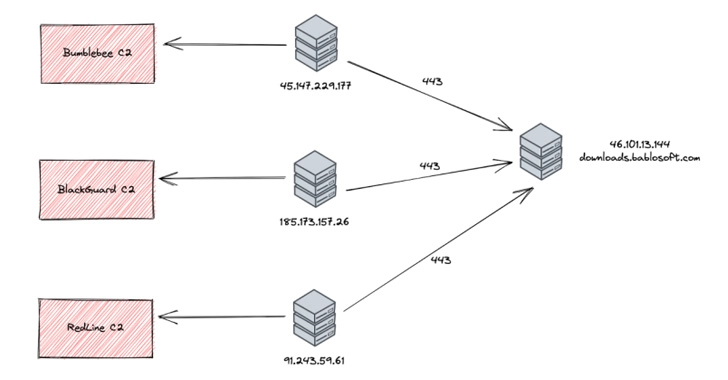

La empresa de ciberseguridad estadounidense dijo haber observado direcciones IP de comando y control (C2) asociadas a programas maliciosos como Bumblebee, BlackGuard y RedLine Stealer que establecían conexiones con el subdominio de descargas de Bablosoft («downloads.bablosoft[.]com»), el fabricante de Browser Automation Studio (BAS).

Bablosoft fue documentado previamente por la empresa de seguridad en la nube y entrega de aplicaciones F5 en febrero de 2021, señalando la capacidad del marco para automatizar tareas en el navegador Chrome de Google de una manera similar a las herramientas legítimas para desarrolladores como Puppeteer y Selenium.

La telemetría de amenazas para la dirección IP del subdominio – 46.101.13[.]144 – muestra que la mayor parte de la actividad se origina en lugares de Rusia y Ucrania, y la inteligencia de fuente abierta indica que el propietario de Bablosoft está supuestamente basado en la capital ucraniana de Kyiv.

Se sospecha que los operadores de las campañas de malware se conectaron al subdominio de Bablosoft con el fin de descargar herramientas adicionales para utilizarlas como parte de las actividades posteriores a la explotación.

También se han identificado varios hosts asociados con malware de criptojacking como XMRig y Tofsee que se comunican con un segundo subdominio llamado «fingerprints.bablosoft[.]com» para utilizar un servicio que ayuda al malware de minería a ocultar su comportamiento.

«Basándonos en el número de actores que ya utilizan las herramientas ofrecidas en el sitio web de Bablosoft, sólo podemos esperar que BAS se convierta en un elemento más común del conjunto de herramientas del actor de la amenaza», dijeron los investigadores.