El fabricante de dispositivos advirtió que se están lanzando ataques de ransomware y de fuerza bruta contra los dispositivos de almacenamiento conectados a la red y expuestos a Internet.

El fabricante taiwanés QNAP advierte que hay que sacar de Internet los dispositivos de almacenamiento conectados a la red (NAS): El ransomware y los ataques de fuerza bruta se dirigen ampliamente a todos los dispositivos de red.

«Las víctimas más vulnerables serán aquellos dispositivos expuestos a Internet sin ningún tipo de protección», dijo QNAP el viernes, instando a todos los usuarios de NAS de QNAP a seguir las instrucciones de configuración de seguridad que el fabricante taiwanés de NAS incluyó en su alerta.

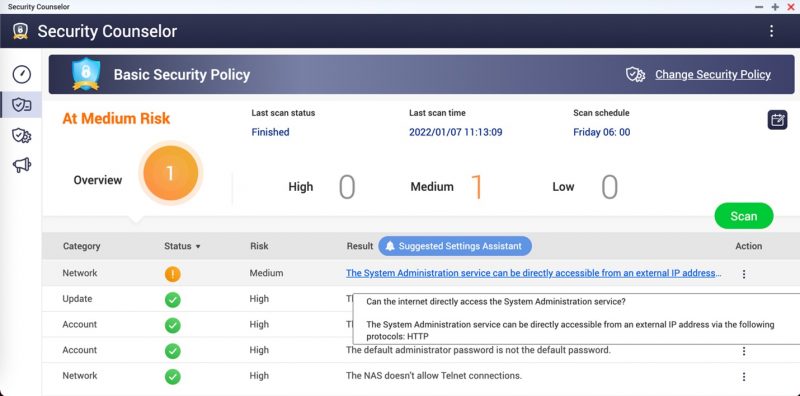

En primer lugar, para comprobar si su NAS está expuesto a Internet, QNAP indicó a los propietarios de los dispositivos que abrieran el Security Counselor del dispositivo: un portal de seguridad incorporado que integra software antivirus y antimalware.

«Su NAS está expuesto a Internet y corre un alto riesgo si se muestra ‘El servicio de administración del sistema puede ser accesible directamente desde una dirección IP externa a través de los siguientes protocolos: HTTP’ en el panel de control». -QNAP

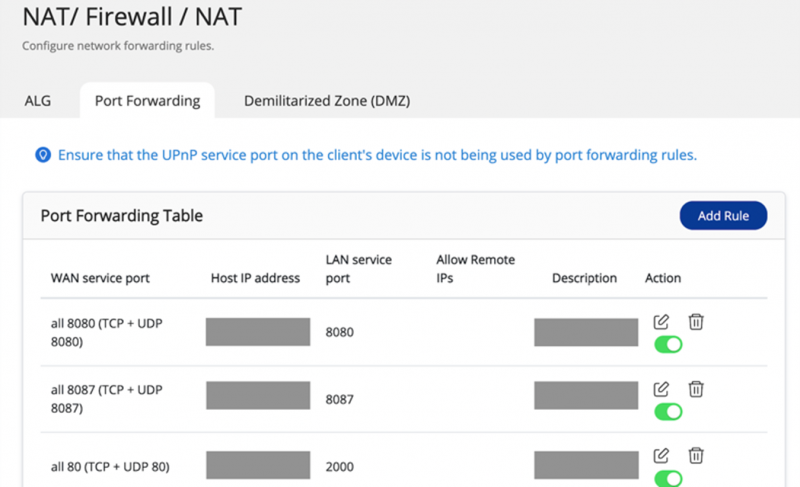

QNAP dirigió a los clientes a este sitio para averiguar qué puertos del router están expuestos a Internet.

Cómo evitar los ataques contra los dispositivos NAS expuestos

Si su dispositivo NAS resulta estar expuesto a Internet, QNAP recomienda seguir estos dos pasos para protegerlo:

Desactive la función de reenvío de puertos del router. Vaya a la interfaz de gestión de su router, compruebe la configuración de Servidor Virtual, NAT o Reenvío de Puertos, y desactive la configuración de reenvío de puertos del servicio de gestión del NAS (puerto 8080 y 433 por defecto).

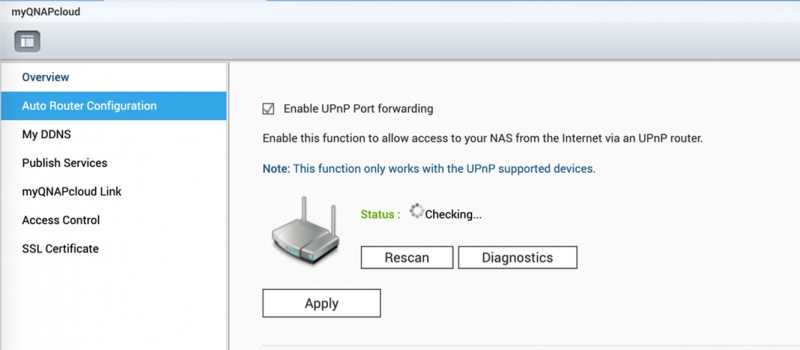

Desactive la función UPnP del NAS de QNAP. Vaya a myQNAPcloud en el menú del QTS, haga clic en la «Configuración automática del router» y deseleccione «Habilitar el reenvío de puertos UPnP».

QNAP también proporciona instrucciones detalladas sobre cómo prevenir las infecciones de malware, entre otras cosas, mediante la higiene de las contraseñas, la activación de la protección de acceso a la IP y a la cuenta para evitar los ataques de fuerza bruta, la desactivación de las conexiones SSH y Telnet si no se utilizan estos servicios y la evitación del uso de números de puerto predeterminados como el 22, 443, 80, 8080 y 8081.

Una plaga de ataques de ransomware

QNAP no especificó qué bandas o cepas de ransomware están involucradas en los ataques en curso, pero los propietarios de dispositivos QNAP han sufrido más que su parte en los últimos años.

Eso incluye repetidos ataques por parte de operadores que esgrimen el ransomware eCh0raix, también conocido como QNAPCrypt.

En agosto de 2021, los investigadores de la Unidad 42 de Palo Alto Network publicaron un informe sobre una nueva variante de eCh0raix que se aprovechaba de un fallo crítico, CVE-2021-28799 -una vulnerabilidad de autorización inadecuada que permite a los atacantes acceder a credenciales codificadas con el fin de plantar una cuenta de puerta trasera- en el software Hybrid Backup Sync (HBS 3) de los dispositivos NAS de QNAP. Los usuarios habían empezado a informar de ataques que abusaban de lo que resultó ser el mismo fallo en abril de 2021.

eCh0raix también se utilizó para atacar los servidores NAS de QNAP en 2019, en ataques dirigidos que forzaban credenciales débiles y explotaban vulnerabilidades conocidas. QNAP también fue atacado por operadores que infligieron el ransomware Qlocker en abril de 2021.