Investigadores de ciberseguridad han demostrado una nueva técnica de ataque que permite aprovechar el componente Bluetooth de un dispositivo para extraer directamente las contraseñas de la red y manipular el tráfico de un chip Wi-Fi, lo que pone a miles de millones de dispositivos electrónicos en riesgo de sufrir ataques furtivos.

Los novedosos ataques funcionan contra los llamados «chips combinados», que son chips especializados que están equipados para manejar diferentes tipos de comunicaciones inalámbricas basadas en ondas de radio, como Wi-Fi, Bluetooth y LTE.

«Proporcionamos pruebas empíricas de que la coexistencia, es decir, la coordinación de las transmisiones inalámbricas entre tecnologías, es una superficie de ataque inexplorada», afirma un grupo de investigadores del Laboratorio de Redes Móviles Seguras de la Universidad Técnica de Darmstadt y la Universidad de Brescia en un nuevo documento.

«En lugar de escalar directamente al [sistema operativo] móvil, los chips inalámbricos pueden escalar sus privilegios a otros chips inalámbricos explotando los mismos mecanismos que utilizan para arbitrar su acceso a los recursos que comparten, es decir, la antena de transmisión y el medio inalámbrico».

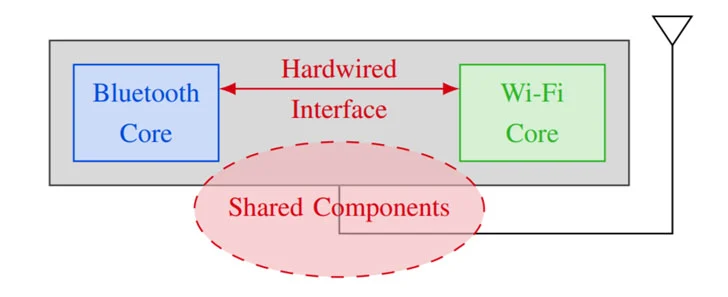

La coexistencia se refiere a un mecanismo en el que Bluetooth, Wi-Fi y LTE comparten los mismos componentes y recursos -por ejemplo, la antena o el espectro inalámbrico-, lo que hace necesario que estos estándares de comunicación coordinen el acceso al espectro para evitar colisiones cuando operan en la misma frecuencia. Los fabricantes de chips utilizan este principio para permitir que Wi-Fi y Bluetooth funcionen prácticamente al mismo tiempo.

Aunque estos chips inalámbricos combinados son fundamentales para compartir el espectro de alto rendimiento, las interfaces de coexistencia también suponen un riesgo de canal lateral, como demostró el mismo grupo de investigadores en la conferencia de seguridad Black Hat del año pasado, lo que permite a un malintencionado obtener detalles de otras tecnologías inalámbricas compatibles con el chip combinado.

Denominada «Spectra», la clase de vulnerabilidad se basa en el hecho de que las transmisiones se producen en el mismo espectro y los chips inalámbricos tienen que arbitrar el acceso al canal. Esto rompe la separación entre Wi-Fi y Bluetooth para dar lugar a la denegación de servicio en el acceso al espectro, la divulgación de información e incluso permitir la escalada lateral de privilegios desde un chip Bluetooth a la ejecución de código en un chip Wi-Fi.

«El chip Wi-Fi encripta el tráfico de red y mantiene las credenciales Wi-Fi actuales, proporcionando así al atacante más información», dicen los investigadores. «Además, un atacante puede ejecutar código en un chip Wi-Fi aunque no esté conectado a una red inalámbrica».

Además, los investigadores descubrieron que es posible que un adversario con control sobre el núcleo Wi-Fi observe los paquetes Bluetooth, lo que, a su vez, permite determinar los tiempos de pulsación de los teclados Bluetooth, lo que en última instancia otorga al atacante la capacidad de reconstruir el texto introducido mediante el teclado.

Algunos de los escenarios de ataque fueron reportados por primera vez a los proveedores impactados ya en agosto de 2019, pero los defectos de coexistencia siguen sin parcharse en los SoC de Broadcom hasta la fecha.

«En noviembre de 2021, más de dos años después de reportar el primer fallo de coexistencia, los ataques de coexistencia, incluyendo la ejecución de código, todavía funcionan en los chips de Broadcom actualizados», dijeron los académicos. «Esto pone de manifiesto lo difícil que es solucionar estos problemas en la práctica».

Para minimizar el riesgo de estos ataques inalámbricos, se recomienda que los usuarios eliminen los emparejamientos Bluetooth innecesarios, borren las redes Wi-Fi que no utilicen y se limiten a utilizar el celular en lugar del Wi-Fi en los espacios públicos.

«Los planes de datos celulares se hicieron más asequibles durante los últimos años y la cobertura de la red celular aumentó», concluyeron los investigadores. «Desactivar el Wi-Fi por defecto y activarlo sólo cuando se utilicen redes de confianza puede considerarse una buena práctica de seguridad, aunque sea engorrosa».