¿Qué es Data Loss Prevention (DLP)?

La definición de Prevención de Pérdida de Datos engloba un conjunto de prácticas y herramientas destinadas a evitar la fuga de datos (también conocida como exfiltración de datos) por un mal uso intencionado y no intencionado. Estas prácticas y herramientas incluyen el cifrado, la detección, las medidas preventivas, las ventanas emergentes educativas (para los movimientos no intencionados), e incluso el aprendizaje automático para evaluar las puntuaciones de riesgo de los usuarios. Con el tiempo, la DLP ha evolucionado en el ámbito de la protección de datos y se ha convertido en una característica principal de la implementación de la protección de datos.

Por simplicidad, usaremos la sigla «DLP» a lo largo de esta guía para referirnos a todas estas medidas, salvo que se indique otra cosa.

La necesidad de la prevención de pérdida de datos

La pérdida de datos es muy perjudicial para el negocio. Erosiona la confianza en su marca y puede dar lugar a pérdidas económicas por demandas, multas por incumplimiento de normativas y exposición de la propiedad intelectual. Vamos a profundizar un poco más en los requisitos que fomentan la necesidad de DLP.

1. Cumplimiento de los reglamentos del gobierno y del sector

Muchos sectores, como la sanidad, los contratistas públicos y las entidades financieras, están obligados por ley a proteger los datos personales sensibles. Algunos de los reglamentos son:

- HIPAA (Ley de transferencia y responsabilidad de seguros de salud de Estados Unidos)

- RGPD (Reglamento general de protección de datos de la Unión Europea)

- PCI DSS (Estándar de seguridad de datos de la industria de tarjetas de pago)

- CCPA (Ley de privacidad del consumidor de California)

- PIPEDA (Ley de protección de datos personales y documentos electrónicos de Canadá)

Algo que tienen en común todos estos reglamentos es la estipulación de que los datos confidenciales deben guardarse en una ubicación segura y fuera del alcance de los usuarios no autorizados. Las empresas deben contar con estrategias y herramientas de DLP, que eviten el acceso involuntario o malicioso al almacén de datos aislados y la filtración al exterior de dichos datos.

2. Protección de la información confidencial

El concepto de información reservada se refiere a cualquier dato o conocimiento de carácter confidencial sobre la organización y su estructura y operaciones comerciales, o sobre sus clientes, consumidores, socios o afiliados. Algunos ejemplos de información reservada son:

- Planes de proyectos internos

- Código confidencial

- Información de patentes

- Comunicaciones por correo electrónico

- Documentos comerciales

- Procesos internos

Aunque algunos ciberdelincuentes roban información de organizaciones y agencias gubernamentales solo para demostrar que pueden hacerlo, la mayoría lo hace por el beneficio económico de vender o destapar esa información. Hoy en día, muchos atacantes con ransomware no solo cifran los datos de la víctima y exigen dinero para desbloquearlos, sino que también filtran al exterior parte de los datos y exigen un pago para no hacerlos públicos.

El software y las estrategias de prevención de pérdida de datos ayudan a mantener la propiedad intelectual a salvo, no solo de los ataques externos y la filtración al exterior, sino también de las fugas de datos involuntarias causadas por sus propios empleados. El intercambio descuidado de datos e información confidencial a través de medios poco seguros y cuentas públicas en la nube puede causar tanto daño como los actos maliciosos de espionaje sobre la información.

¿Cómo funciona la prevención de pérdida de datos?

Existen varios métodos de seguridad de DLP, que se aplican mediante las mejores prácticas y herramientas de software. Las mejores estrategias de prevención de la pérdida de datos incluyen una variedad de enfoques para cubrir todos los posibles vectores de violación.

Los 5 tipos de prevención de pérdida de datos

1. Identificación de datos: Se trata del proceso que emplean las organizaciones para identificar la información confidencial dentro de su entorno digital, ya sea que resida dentro del correo electrónico, en aplicaciones de almacenamiento en la nube, en aplicaciones de colaboración o en otro lugar.

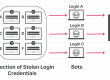

2. Identificación de fugas de datos: Se trata de un proceso automatizado para detectar e identificar datos usados indebidamente, ya sea porque se hayan filtrado al exterior o porque se hayan extraviado dentro de la infraestructura de una organización.

3. Data-in-Motion DLP: When data is in transit between locations, DLP network security employs a variety of security measures to ensure that the data arrives untouched at its destination.

4. DLP para datos en reposo: Este tipo de protección cubre los datos que no están en tránsito y que suelen estar almacenados en algún tipo de base de datos o sistema de intercambio de archivos. Utiliza varios métodos para garantizar el almacenamiento seguro de los datos en local y en la nube, desde la protección de endpoints hasta el cifrado para evitar el uso no autorizado de los datos.

5. DLP para datos en uso: Los datos que están siendo utilizados por los usuarios de una organización deben protegerse de cualquier tipo de interacción potencialmente dañina, como alteraciones, capturas de pantalla, cortar/copiar/pegar, impresión o traslado de la información. En este contexto, la DLP tiene como objetivo evitar interacciones o movimientos no autorizados de los datos, así como tomar nota de cualquier patrón sospechoso.

Data Loss Prevention Best Practices

1. Conciencie a sus empleados

Una de las prácticas recomendadas más eficaces para prevenir la pérdida de datos comienza con la formación de los empleados sobre todo lo que deben y no deben hacer cuando manejan los valiosos datos de su organización. La formación de los empleados en materia de DLP debe incluir prácticas seguras de transferencia, visualización y almacenamiento de datos. Para lograr el máximo efecto, la formación debe contar con el apoyo activo de la dirección y debe repetirse a intervalos regulares para reforzar y actualizar el comportamiento conforme a las mejores prácticas.

2. Establezca políticas para la manipulación de datos

Las políticas de tratamiento de datos, que son un componente clave de las prácticas recomendadas de DLP, incluyen:

- Dónde se pueden almacenar los datos

- Cómo se deben transferir los datos

- Quién puede ver ciertos tipos de datos

- Qué tipos de datos está permitido almacenar

- Y muchos más

Dado que estas políticas rigen todas las demás conductas y evaluaciones del tratamiento, deben definirse lo antes posible. También deben actualizarse con regularidad para reflejar los cambios en la organización, el sector y las normativas. Una vez implementadas las políticas de tratamiento de datos, se puede pasar a soluciones más técnicas y a prácticas recomendadas para garantizar que los datos permanezcan donde deben estar.

3. Cree un sistema de clasificación de datos

La clave para crear políticas de prevención de pérdida de datos es empezar con un sistema de clasificación de datos. Esta taxonomía proporcionará una referencia para hablar sobre la severidad y los métodos de protección necesarios para diferentes tipos de datos. Las clasificaciones más comunes incluyen información personal identificable (PII), información financiera, datos públicos y propiedad intelectual. Pero hay muchas más. Se puede establecer un conjunto único de protocolos de protección para cada clasificación.

4. Controle los datos confidenciales

Una buena estrategia de protección de datos debe ofrecer la posibilidad de controlar los datos confidenciales. El software de prevención de pérdida de datos generalmente incluye funciones de seguimiento de todos los aspectos del uso y el almacenamiento de datos, incluyendo:

- Acceso de usuarios

- Acceso a dispositivos

- Acceso a aplicaciones

- Tipos de amenazas

- Ubicaciones geográficas

- Horarios de acceso

- Contexto de datos

Como parte del proceso de control, el software de DLP envía alertas al personal pertinente cuando los datos se utilizan, se mueven, se eliminan o se alteran de forma no autorizada.

5. Implemente un software de DLP que tenga capacidad para las aplicaciones de Shadow IT

Ya es bastante complicado proteger los datos utilizados por su inventario de aplicaciones conocidas. Pero también debe tener en cuenta el acceso a datos desde las aplicaciones de Shadow IT. Se trata de la cantidad creciente de aplicaciones de software como servicio (SaaS) a las que los empleados se suscriben de forma independiente, sin la aprobación del departamento informático y, a menudo, sin su conocimiento.

Incluso si los empleados están bien formados sobre las prácticas recomendadas de DLP, es difícil para ellos evaluar con precisión la seguridad de estas aplicaciones basadas en la nube. En la mayoría de los modelos SaaS, el proveedor de SaaS es responsable de las propias aplicaciones, pero los usuarios son responsables de los datos que utiliza la aplicación. Los usuarios, que están centrados en la consecución de los objetivos empresariales, no están en condiciones de protegerse de los ataques que puedan llegar a través de una aplicación SaaS comprometida. De usted depende mantener a raya las fugas de datos y los usos indebidos. Por eso necesita una solución de software de DLP capaz de reconocer las aplicaciones de Shadow IT y evitar que los usuarios accedan a datos o muevan datos a estas aplicaciones, hasta que pueda autorizarlas e integrarlas en el conjunto de operaciones informáticas seguras.

6. Establezca distintos niveles de autorización y acceso

Esta práctica recomendada va de la mano con la clasificación de datos, ya que la combinación de estas dos prácticas le permitirá otorgar acceso a los datos solo a quienes tengan autorización para usar esa información. Su software de DLP también debe incorporar ciertas políticas de protección de datos de confianza cero que no concedan por sistema la confianza a ningún usuario, al mismo tiempo que verifiquen constantemente las identidades y la autorización.

7. Adopte herramientas complementarias a la DLP

La DLP no vive en el vacío. Todo el concepto de DLP se basa en un ecosistema de herramientas que trabajan juntas para proporcionar información estratégica, planes de acción y protección activa de sus datos. Estas herramientas incluyen puertas de enlace web seguras, agentes de seguridad de acceso a la nube, protección del correo electrónico e infraestructuras de confianza cero.

Espero que les sirva de ayuda.