Operadores asociados con el subgrupo Lazarus BlueNoroff han sido vinculados a una serie de ciberataques dirigidos a pequeñas y medianas empresas de todo el mundo con el objetivo de drenar sus fondos de criptomoneda, en lo que es otra operación con motivación financiera montada por el prolífico actor patrocinado por el estado de Corea del Norte.

La empresa rusa de ciberseguridad Kaspersky, que está siguiendo las intrusiones bajo el nombre de «SnatchCrypto», señaló que la campaña ha estado funcionando desde 2017, añadiendo que los ataques están dirigidos a las empresas del sector FinTech ubicadas en China, Hong Kong, India, Polonia, Rusia, Singapur, Eslovenia, la República Checa, los EE.UU., Ucrania y Vietnam.

«Los atacantes han estado abusando sutilmente de la confianza de los empleados que trabajan en las empresas objetivo enviándoles un backdoor de Windows con todas las funciones de vigilancia, disfrazado como un contrato u otro archivo comercial», dijeron los investigadores. «Para acabar vaciando la criptocartera de la víctima, el actor ha desarrollado amplios y peligrosos recursos: infraestructura compleja, exploits e implantes de malware».

BlueNoroff, y el paraguas más amplio de Lazarus, son conocidos por desplegar un diverso arsenal de malware para un asalto múltiple a las empresas con el fin de obtener fondos de forma ilícita, incluso recurriendo a una mezcla de tácticas avanzadas de phishing y sofisticado malware, para el régimen de Corea del Norte, afectado por las sanciones, y generar ingresos para sus programas de armas nucleares y misiles balísticos.

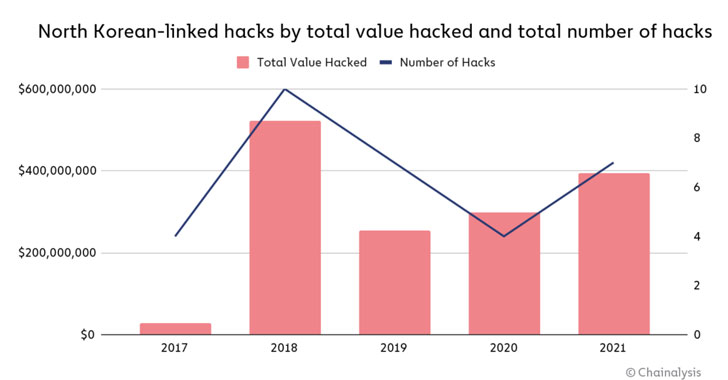

En todo caso, estas ofensivas cibernéticas están dando sus frutos. Según un nuevo informe publicado por la firma de análisis de blockchain Chainalysis, el Grupo Lazarus ha estado vinculado a siete ataques a plataformas de criptodivisas que extrajeron casi 400 millones de dólares en activos digitales solo en 2021, frente a los 300 millones de dólares de 2020.

«Estos ataques se dirigieron principalmente a las empresas de inversión y a los intercambios centralizados […] para desviar los fondos de los monederos «calientes» conectados a Internet de estas organizaciones a direcciones controladas por la RPDC», dijeron los investigadores. «Una vez que Corea del Norte se hizo con la custodia de los fondos, comenzó un cuidadoso proceso de blanqueo para encubrirlos y cobrarlos» a través de mezcladores para ocultar el rastro.

La actividad maliciosa documentada que involucra al actor del estado-nación ha tomado la forma de asaltos cibernéticos contra instituciones financieras extranjeras, en particular los hackeos de la red bancaria SWIFT en 2015-2016, con campañas recientes que resultaron en el despliegue de una puerta trasera llamada AppleJeus que se hace pasar por una plataforma de comercio de criptomonedas para saquear y transferir dinero a sus cuentas.

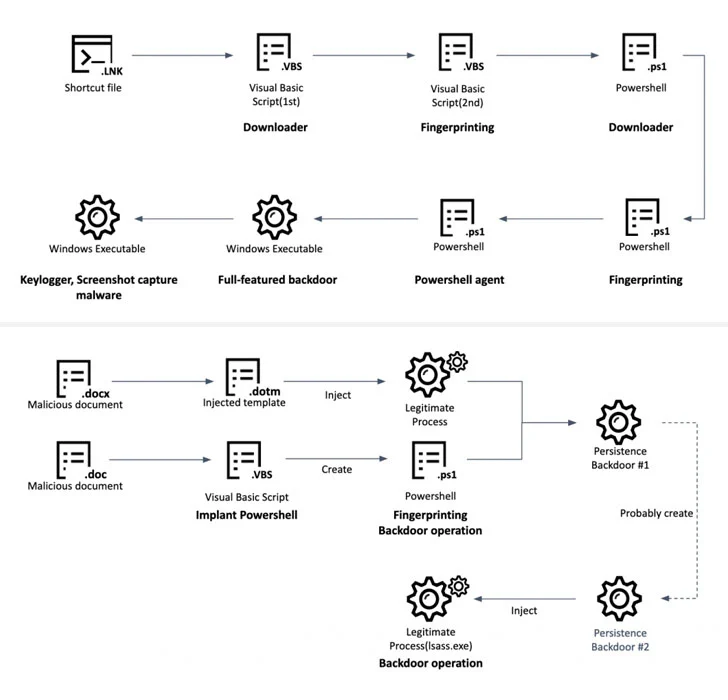

Los ataques de SnatchCrypto no son diferentes en el sentido de que forman parte de los esfuerzos del actor centrados en «acechar y estudiar» a las empresas de criptomonedas, inventando elaborados esquemas de ingeniería social para crear confianza con sus objetivos haciéndose pasar por empresas legítimas de capital riesgo, sólo para provocar que las víctimas abran documentos repletos de malware que recuperan una carga útil diseñada para ejecutar un ejecutable malicioso recibido a través de un canal cifrado desde un servidor remoto.

Un método alternativo utilizado para desencadenar la cadena de infección es el uso de archivos de acceso directo de Windows («.LNK») para obtener el malware de la siguiente etapa, un script de Visual Basic, que luego actúa como punto de partida para ejecutar una serie de cargas útiles intermedias, antes de instalar un backdoor con todas las funciones que viene con capacidades «enriquecidas» para capturar capturas de pantalla, grabar las pulsaciones de teclas, robar datos del navegador Chrome y ejecutar comandos arbitrarios.

El objetivo final de los ataques, sin embargo, es controlar las transacciones financieras de los usuarios comprometidos y robar criptomonedas. En caso de que un objetivo potencial utilice una extensión de Chrome como Metamask para gestionar las criptocarteras, el adversario se mueve sigilosamente para reemplazar localmente el componente principal de la extensión con una versión falsa que alerta a los operadores cada vez que se realiza una transferencia grande a otra cuenta.

En la fase final, los fondos se desvían posteriormente realizando una inyección de código malicioso para interceptar y modificar los detalles de la transacción bajo demanda. «Los atacantes modifican no sólo la dirección del destinatario [cartera], sino que también llevan la cantidad de moneda al límite, esencialmente vaciando la cuenta en un solo movimiento», explicaron los investigadores.

«Las criptomonedas son un sector fuertemente atacado cuando se trata de ciberdelincuencia debido a la naturaleza descentralizada de las monedas y al hecho de que, a diferencia de las transferencias con tarjetas de crédito o bancarias, la transacción ocurre rápidamente y es imposible de revertir», dijo Erich Kron, defensor de la conciencia de seguridad en KnowBe4, en un comunicado.

«Los estados-nación, especialmente los que están sometidos a estrictos aranceles u otras restricciones financieras, pueden beneficiarse enormemente robando y manipulando criptodivisas. Muchas veces, una cartera de criptodivisas puede contener múltiples tipos de criptodivisas, lo que las convierte en un objetivo muy atractivo», añadió Kron.