Imagine que su sitio web es una tienda, la Denegación de Servicio Distribuida (DDoS) es como una turba frente a su tienda que no deja entrar a sus clientes. Es una situación desagradable tener decenas de miles de falsos compradores comiéndose tus valiosos recursos, todos a la vez. Saber cómo detener los ataques DDoS.

El DDoS se ha convertido en un gran problema para las empresas de todo el mundo. Los hackers utilizan este ataque abrumando el tráfico y victimizando los recursos web críticos, lo que finalmente hace que el servidor no esté disponible para satisfacer las solicitudes genuinas. Los servicios de alquiler de robots, que ofrecen tráfico falso por tan sólo 5 dólares la hora, prácticamente ponen a todas las empresas en riesgo de sufrir un ataque.

Echa un vistazo a algunos descubrimientos recientes que proporcionan una visión de la letalidad de un ataque DDoS.

- Los ataques DDoS cuestan a los bancos hasta 100.000 dólares por hora.

- El 20% de estos ataques duran días e incluso meses.

- El 87% de las empresas atacadas fueron golpeadas más de una vez.

Independientemente del negocio al que se dedique, mantener una aplicación empresarial en funcionamiento es fundamental para la reputación de su marca, y los hackers quieren explotar esta debilidad con ataques DDoS. La imprevisibilidad de estos ataques hace que sea difícil prepararse para ellos, lo que incentiva aún más a los delincuentes a entrar en acción.

Conozcamos más sobre el problema y cómo su empresa y sus centros de datos pueden defenderse de los ataques DDoS.

¿Cuáles son los tipos de ataques DDoS?

1 – Ataques DDoS basados en el volumen

Este es un tipo clásico de ataque DDoS, que ejerce una cantidad masiva de tráfico para saturar el ancho de banda y hace imposible que el tráfico válido fluya dentro y fuera del sitio de la víctima. Los atacantes llevan a cabo este ataque DDoS volumétrico para saturar completamente la capacidad de la red del objetivo.+

2 – Ataques basados en protocolos

Este tipo de ataques DDoS se construyen para consumir la capacidad de procesamiento de los recursos de la red, como los cortafuegos, los servidores y los equilibradores de carga, centrándose en las comunicaciones de los protocolos de capa 3 y 4 con peticiones de conexión malintencionadas. En este ataque, los paquetes se crean para hacer que los servidores en comunicación esperen una respuesta inexistente durante un protocolo normal de handshake.

3 – Ataques basados en aplicaciones

La mayoría de los ataques sofisticados implican la explotación de vulnerabilidades en la capa de aplicación – Capa 7. No hay excepción para el ataque DDoS también. En estos tipos de ataques DDoS, los hackers utilizan debilidades en el software de la aplicación o en el software del servidor web, lo que hace que el servidor se bloquee o se cuelgue. El tipo más estándar de ataque DDoS a aplicaciones consiste en iniciar peticiones parciales a un servidor para consumir recursos finitos y hacer que todo el pool de conexiones de la base de datos esté ocupado para que pueda atascar las peticiones legítimas.

Existen amplios subtipos de ataques, que entran en cualquiera de estos tipos comunes de protección DDoS pero que muestran características únicas. Algunos de los métodos de ataque DDoS más populares son:

- SYN Flood

- SYN-ACK Flood

- LAND attack

- ACK & PUSH ACK Flood

- Fragmented ACK Flood

- Spoofed Session Flood (Fake Session Attack)

- UDP Flood

- VoIP Flood

- DNS Flood

- NTP Flood (NTP Amplification)

- SSDP Flood

- SNMP Flood (SNMP Amplification)

- CHARGEN Flood

- Misused Application Attack

- ICMP Flood

- Smurf Attack

- Slowloris

- Zero-Day DDoS

¿Cómo prevenir los ataques DDoS?

Paso 1: Entender que toda empresa es vulnerable

La primera línea de defensa en la protección contra DDoS es entender lo vulnerable que es su negocio.

Aunque muchos ataques DDoS están motivados por la venganza, la política, el trolling y el terrorismo, el dinero está frecuentemente implicado. Según los analistas de ciberseguridad, el rescate y el chantaje son los motivos más comunes detrás de los ataques DDoS. Los hackers interrumpen los servicios web y piden un rescate. Los hackers piden fuertes cantidades de rescate, que cuando se pagan, hacen que el ataque se detenga y los servicios se pongan a disposición de los clientes.

Del mismo modo, la competencia motiva a la gente a derribar a los rivales con mejor rendimiento, mientras que la venganza de los empleados descontentos tiene un impacto similar. La política, el terrorismo, la guerra y las técnicas de distracción que encubren otros intentos de hackeo también son razones comunes para llevar a cabo ataques DDoS a aplicaciones.

Motivación principal de ataque:

Paso 2: Desplegar las herramientas de protección

DDoS de red: Los ataques DDoS a nivel de red intentan explotar la red enviando más paquetes de datos de los que un servidor puede manejar, o abusando del ancho de banda más allá de la capacidad del puerto de red. Suelen aparecer en los medios de comunicación por su volumen récord.

DDoS de aplicación: Por otro lado, los ataques a la capa de aplicación son más silenciosos y de menor volumen, pero causan mucho más daño. Dado que la mayoría de las empresas despliegan sus recursos en la nube, los hackers exploran ahora las opciones de ataque más allá de la capa de red.

«Estos ataques también son más frecuentes debido a la menor necesidad de recursos. Por ejemplo, una aplicación en Amazon Web Services (AWS) puede procesar una inundación SYN de hasta 200.000 paquetes («costes de ancho de banda elástico» es una discusión totalmente diferente). Sin embargo, la misma instancia de servidor de AWS puede ser derribada por unas escasas 500 peticiones HTTP por segundo cuando la aplicación se ejecuta en CMS (Joomla o WordPress)».

¿Ves la diferencia? 500 peticiones HTTP por segundo es un ataque más barato de ejecutar.

Los ataques DDoS de Capa 7 más sofisticados no sólo derriban el servidor, sino que también ayudan a la violación de datos. En un ataque de este tipo, la Universidad Estatal de California en Sacramento perdió 1.800 números de la seguridad social y del permiso de conducir de su personal. Los atacantes utilizaron múltiples sistemas comprometidos para engañar al servidor DNS y filtrar el código de seguridad de la autenticación.

El despliegue de WAF es uno de los mejores métodos de prevención de ataques DDoS.

Paso 3: Supervisar continuamente el tráfico de aplicaciones

Nada puede preparar a su empresa para detectar y prevenir los ataques DDoS mejor que la supervisión continua. Los expertos en seguridad pueden distinguir los picos repentinos de tráfico del tráfico de bots. A la larga, esta monitorización ofrece datos procesables sobre los vectores de ataque para definir las políticas de protección DDoS.

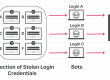

Un ataque de denegación de servicio distribuido en la capa de aplicación se inicia mediante la contratación de máquinas, bots, o tomando el control de sistemas remotos. Estos componentes se utilizan para generar peticiones falsas a un servidor objetivo. Con este gran número de peticiones falsas, los ciberdelincuentes intentan que los servicios de una aplicación o servidor no estén disponibles durante horas, días o semanas. Un ataque DDoS exitoso puede consumir enormes trozos de ancho de banda, velocidad de procesamiento y memoria para ralentizar y/o interrumpir las aplicaciones.

La facilidad de disponibilidad hace que un ataque DDoS en la capa de aplicación sea más letal que un ataque similar en la capa de red. Cualquiera puede comprar el módulo DDoS codificado a medida y lanzarlo sobre cualquier aplicación web deseada. De hecho, con un poco de conocimiento de los mercados clandestinos, un ataque DDoS básico no le costará al autor más que unos pocos cientos de dólares. Aunque hay diferentes tipos de ataques DDoS sofisticados, éste es el más común.

En comparación con el DDoS de capa de red, el DDoS de aplicación es mucho más fácil de ejecutar. Requiere una menor potencia de cálculo y menos sistemas, lo que sigue provocando resultados catastróficos (una de las principales razones por las que el DDoS de aplicación es cada vez más frecuente).

Tomemos como ejemplo el ataque Slowloris. Slowloris se creó originalmente para mostrar cómo una sola máquina podía mantener abiertas múltiples conexiones simultáneamente durante largos periodos de tiempo, lo que acababa por colapsar el servidor. Slowloris se ha vuelto más sofisticado con el paso del tiempo, y todavía sólo se necesitan unas pocas máquinas (que generen varios miles de peticiones cada una) para hacer que un servidor se quede sin grupos de conexiones y se caiga, lo que lo convierte en una gran amenaza.

Paso 4: Seguridad DDoS interna o seguridad de aplicaciones gestionada

Puede contratar y formar a profesionales de la seguridad con experiencia en la Capa 7 para detener los ataques DDoS y otros riesgos para la seguridad de las aplicaciones de forma interna. Un equipo dedicado puede supervisar los ataques y tomar medidas de forma eficiente.

Sin embargo, debido a la escasez de mano de obra con experiencia en ciberseguridad y a los enormes costes que supone la contratación y gestión de estos equipos, las nuevas empresas invierten en proveedores de seguridad de aplicaciones gestionada para detener los ataques DDoS. Un equipo de este tipo no sólo ofrece una monitorización del tráfico 24 × 7 y una mitigación de los ataques DDoS, sino una seguridad completa de las aplicaciones que incluye:

- Última notificación de seguridad para proteger sus aplicaciones de las vulnerabilidades conocidas.

- Pruebas de penetración periódicas.

- Pruebas de lógica empresarial en todas las aplicaciones para encontrar vulnerabilidades, amenazas de día cero y riesgos de aplicaciones automatizadas.

- Reglas WAF personalizadas para bloquear ataques (mediante parches virtuales).

- Seguimiento del comportamiento malicioso de un atacante inicialmente frente al simple bloqueo del ataque.

- Monitorización 24 horas al día, 7 días a la semana, para recopilar información como la dirección IP, el ID de usuario si está autenticado, la ubicación GEO, el comportamiento de navegación/usuario y la huella digital de la máquina que puede ayudar a obtener información sobre las metodologías del atacante para utilizar esa información en la creación de reglas de bloqueo más agresivas de estos atacantes.

Conclusion

Los ataques de DDoS siempre van existir y siempre serán mas complejos, lo mejor esta tener nuestra empresa bien actualizado con las mejores herramientas y tendencias del mercado. Y recordar que el eslabón mas débil somos nosotros, los humanos.

Espero que les sirva de ayuda este post.