Los servidores Microsoft SQL (MS SQL) vulnerables que se conectan a Internet son el objetivo de los actores de amenazas como parte de una nueva campaña para desplegar la herramienta de simulación de adversarios Cobalt Strike en hosts comprometidos.

El servidor MS-SQL es un servidor de base de datos típico del entorno Windows, y ha sido constantemente un objetivo de ataque desde el pasado. Los ataques que tienen como objetivo los servidores MS-SQL incluyen ataques al entorno donde su vulnerabilidad no ha sido parcheada, fuerza bruta y ataque de diccionario contra servidores mal gestionados.

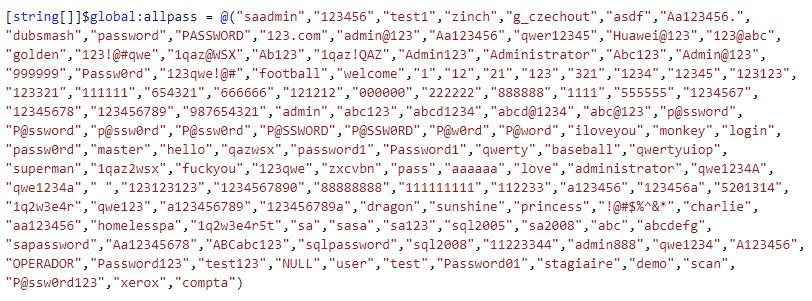

El atacante o el malware suele escanear el puerto 1433 para buscar servidores MS-SQL abiertos al público. A continuación, realiza ataques de fuerza bruta o de diccionario contra la cuenta de administrador, también conocida como cuenta «sa», para intentar iniciar sesión. Incluso si el servidor MS-SQL no está abierto al público, hay tipos como el malware Lemon Duck que escanea el puerto 1433 y se propaga con el fin de realizar un movimiento lateral en la red interna.

Gestionar las credenciales de la cuenta de administrador de forma que sean vulnerables a los ataques de fuerza bruta y de diccionario, como se ha mencionado anteriormente, o no cambiar las credenciales periódicamente, puede convertir al servidor MS-SQL en el principal objetivo de los atacantes. Otros programas maliciosos, además de Lemon Duck, que tienen como objetivo el servidor MS-SQL incluyen programas maliciosos CoinMiner como Kingminer y Vollgar.

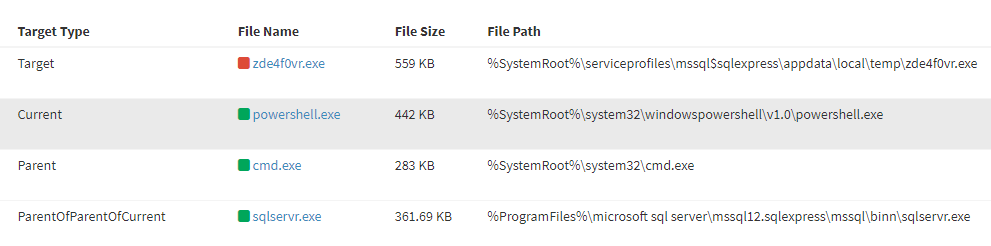

Si el atacante consigue entrar en la cuenta de administrador a través de estos procesos, utiliza varios métodos, incluido el comando xp_cmdshell, para ejecutar el comando en el sistema infectado. El Cobalt Strike que se ha descubierto recientemente se descargaba a través de cmd.exe y powershell.exe mediante el proceso MS-SQL como se muestra a continuación.

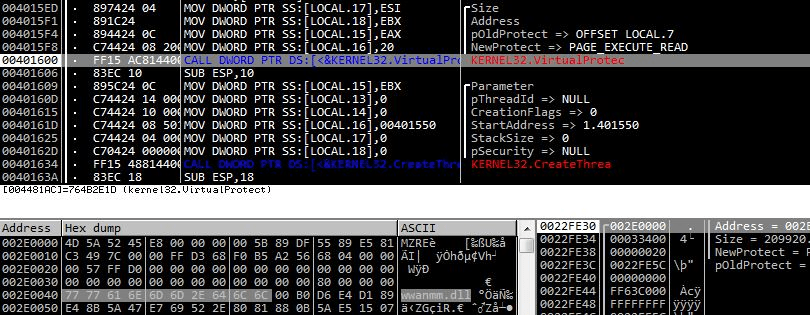

Cobalt Strike es una herramienta comercial de pruebas de penetración, y recientemente se está utilizando como medio para dominar el sistema interno en la mayoría de los ataques, incluyendo APT y ransomware. El malware que se ha descubierto recientemente es un inyector que decodifica el Cobalt Strike codificado en su interior, y ejecuta e inyecta el programa normal MSBuild.exe.

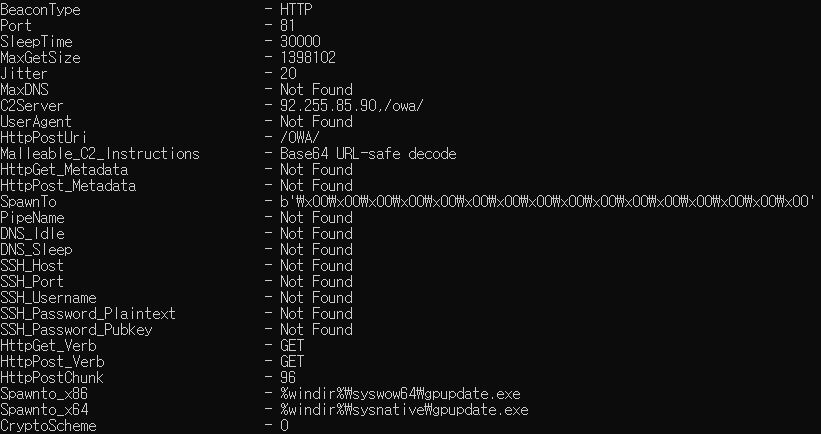

Cobalt Strike que se ejecuta en MSBuild.exe tiene una opción de configuración adicional para eludir la detección de los productos de seguridad, donde carga la dll normal wwanmm.dll, y luego escribe y ejecuta una baliza en el área de memoria de la dll. Como la baliza que recibe el comando del atacante y realiza el comportamiento malicioso no existe en un área de memoria sospechosa y en cambio opera en el módulo normal wwanmm.dll, puede eludir la detección basada en memoria.

Aunque no se sabe con certeza con qué método el atacante dominó MS-SQL e instaló el malware, como se descubrieron los registros de detección del malware Vollgar que se mencionó anteriormente, se puede suponer que el sistema atacado había gestionado inadecuadamente las credenciales de la cuenta.

La infraestructura ASD de AhnLab muestra numerosos registros de Cobalt Strike durante el último mes. Al ver que las URL de descarga y la URL del servidor de C&C son similares, parece que la mayoría de los ataques fueron realizados por el mismo atacante. El IOC de Cobalt Strike a lo largo del mes se muestra en la siguiente lista.

Los productos de AhnLab están equipados con un método de detección basado en la memoria de procesos y una función de detección basada en el comportamiento que puede contrarrestar el backdoor de baliza que se utiliza desde la etapa de invasión inicial de Cobalt Strike para propagarse internamente.