Los ataques a paginas webs desarrolladas en WordPress cada vez es mas frecuente, uno de los ataques mas común es el fuerza bruta.

Se intenta iniciar sesión adivinando el nombre de usuario y la contraseña de la cuenta de administrador (o de un usuario).

En este tutorial les voy a explicar como realizar un ataque usando la herramienta Burp Suite.

Requerimientos:

- Kali Linux – Attacker

- Pagina web WordPress – Pagina de la victima

Resposabilidad:

En este tutorial usaremos técnicas de hacking para único uso de aprendizaje, no promovemos su uso con fines lucrativos u/o incorrectos sin permiso, no nos hacemos responsables de cualquier daño que pueda generar en los sistemas que se han usado y que están bajo la responsabilidad del que usa el tutorial.

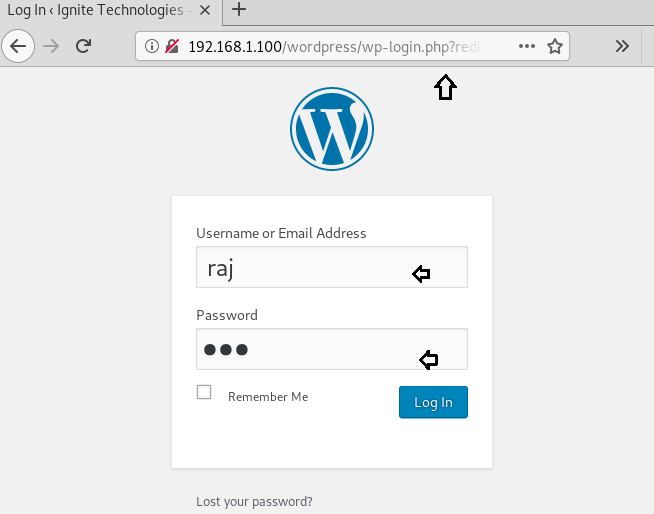

Para ello, instale la edición comunitaria de Burp Suite o utilice la que viene preinstalada en Kali Linux. Inicie Burp Suite y abra la página de inicio de sesión de WordPress, luego active la pestaña de intercepción en Burp Proxy, luego suministre cualquier nombre de usuario y contraseña de su elección para iniciar sesión en el sitio web de wordpress. Esto interceptará la respuesta de la solicitud actual.

Mira la imagen de abajo y fíjate en la última línea del mensaje interceptado, muestra las credenciales de inicio de sesión capturadas como raj:raj que usé para iniciar sesión como nombre de usuario y contraseña respectivamente. A continuación, envíe el mensaje capturado al intruso haciendo clic con el botón derecho del ratón en el espacio en blanco del mensaje y eligiendo la opción Enviar al Intruso o simplemente pulsando ctrl + I.

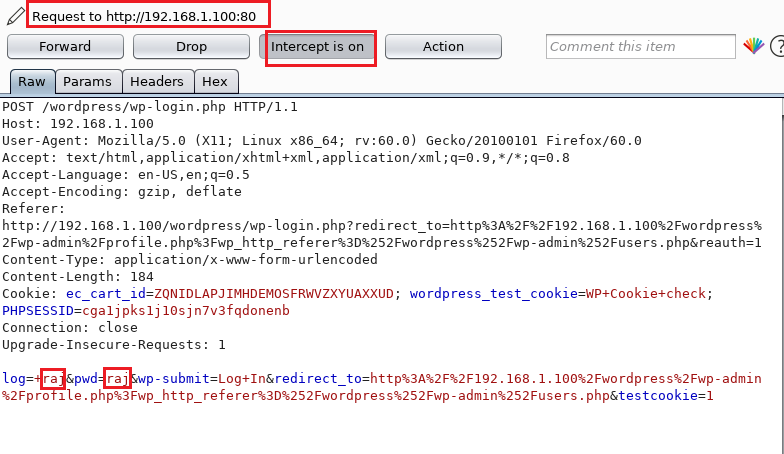

Ahora abra la pestaña Intruso y podrá ver la solicitud de plantilla base que enviamos aquí. Seleccione la pestaña de Posiciones, por defecto se seleccionan múltiples posiciones, estas posiciones se marcan con caracteres §. Cualquier cosa entre dos caracteres § es reemplazada por una carga útil. Pero no los necesitamos todos en este momento, así que haga clic en el botón de borrar en la esquina inferior derecha de la ventana del editor.

A continuación, seleccione las posiciones como se muestra en la captura de pantalla y haga clic en el botón de añadir a la derecha del marco. Esto configurará estas dos posiciones seleccionadas como puntos de inserción de la carga útil. Ahora para personalizar el ataque seleccione el tipo de ataque. Como tenemos 2 posiciones de carga útil, estoy eligiendo la bomba de racimo (Este tipo de ataque es útil para un ataque de fuerza bruta, ya que pone la primera carga útil en la primera posición y la segunda carga útil en la segunda posición. Pero cuando hace un bucle a través de los conjuntos de carga útil, intenta todas las combinaciones. Por ejemplo, si tiene 1000 nombres de usuario y 1000 contraseñas, realizará 1000000 peticiones).

Ahora pulsa el botón de iniciar el ataque.

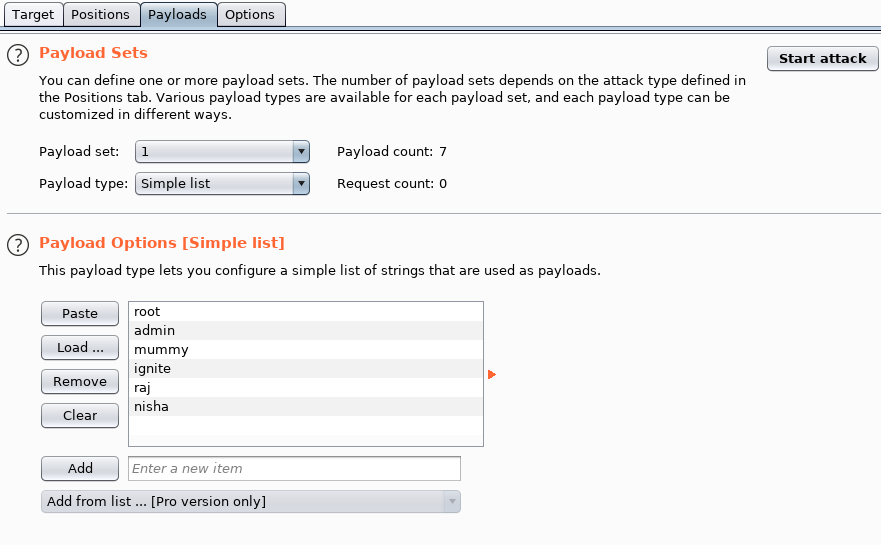

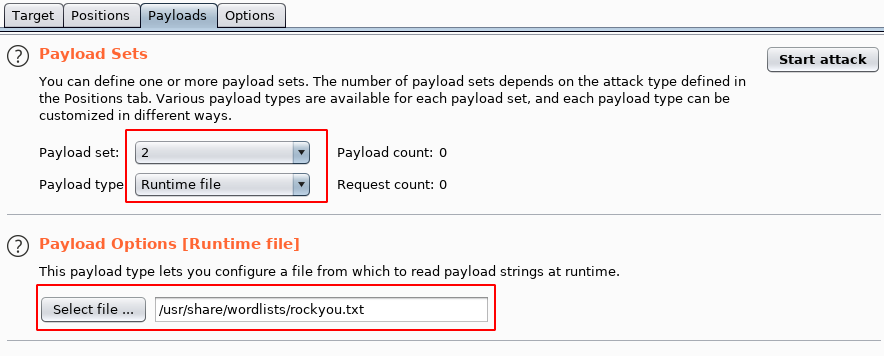

En la pestaña de cargas útiles, haga clic en el desplegable de conjunto de cargas útiles, aquí puede ver los números 1 y 2. Seleccione el número 1 para la primera posición de carga útil. Elija una lista simple de tipo de carga útil, esta lista le permite configurar una lista simple de cadenas que se utilizan como cargas útiles. puede añadir manualmente elementos a la lista utilizando el cuadro de texto y el botón Añadir, o puede pegar una lista desde el portapapeles, o cargar desde un archivo.

De manera similar, seleccione el número 2 para otra posición de carga útil y seleccione el archivo de tiempo de ejecución del tipo de carga útil, esto es útil cuando se necesita una lista muy grande de cargas útiles, para evitar mantener toda la lista en la memoria. Añada la ruta de cualquier archivo de diccionario que tenga sólo la contraseña. Haga clic en iniciar el ataque.

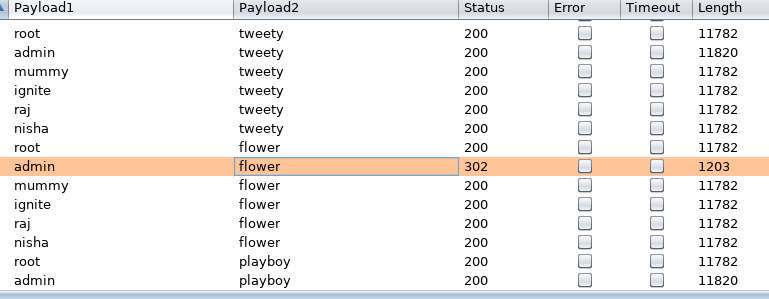

Coincidirá con la combinación de ambas cargas útiles e intentará iniciar sesión con el nombre de usuario y la contraseña, como puede ver a continuación. Prestando atención al estado y la longitud de los payloads puedes ver que las credenciales de inicio de sesión admin y flower tienen el estado 302 y la longitud 1203, lo que es diferente a todas las demás combinaciones, indicando que estos son los resultados que estamos buscando. Por lo tanto, el nombre de usuario y la contraseña son admin y flower respectivamente

¿Cómo evitar un ataque de fuerza bruta?

Ciertamente se pueden evitar estos ataques utilizando algunas medidas de precaución como las siguientes:

Longitud de la contraseña: La longitud ideal de las contraseñas debería ser de 8 a 16 caracteres. Es importante evitar las contraseñas más comunes y cambiarlas con frecuencia

Complejidad de la contraseña: Una contraseña debe estar formada por letras mayúsculas y minúsculas y también debe incluir números y caracteres especiales. Los usuarios deben elegir frases de contraseña complejas en lugar de palabras sueltas; la complejidad de la contraseña retrasa el proceso de descifrado.

Limite los intentos de inicio de sesión: Limite los intentos de inicio de sesión en su administrador de WordPress. Por ejemplo, después de tres intentos fallidos de inicio de sesión, debería bloquear esa IP en particular durante un cierto período de tiempo para evitar que haga más intentos de inicio de sesión.

Autenticación de dos factores: La siguiente manera de estar seguro de la fuerza bruta es la autenticación de dos factores o 2FA. Se trata de un proceso que da a los servicios web un acceso secundario al propietario de la cuenta para verificar un intento de inicio de sesión. Generalmente, esto implica un número de teléfono y/o una dirección de correo electrónico.

Usar Captcha: Instalar captcha en su sitio de WordPress es bastante fácil y ayudan a prevenir que los bots ejecuten scripts automatizados para ingresar a su cuenta.

Instalar un plugin de firewall para WordPress: Incluso los ataques de fuerza bruta infructuosos pueden ralentizar su sitio web o colapsar completamente el servidor. Por eso es importante bloquearlos y para ello, necesitarás una solución de firewall para sitios web. Un cortafuegos filtra el tráfico malicioso y lo bloquea para que no pueda acceder a su sitio.

Espero que les gusten y que sea de ayuda este tutorial.

No vemos.