La operación de ransomware de Cuba está explotando las vulnerabilidades de Microsoft Exchange para obtener acceso inicial a las redes corporativas y cifrar los dispositivos.

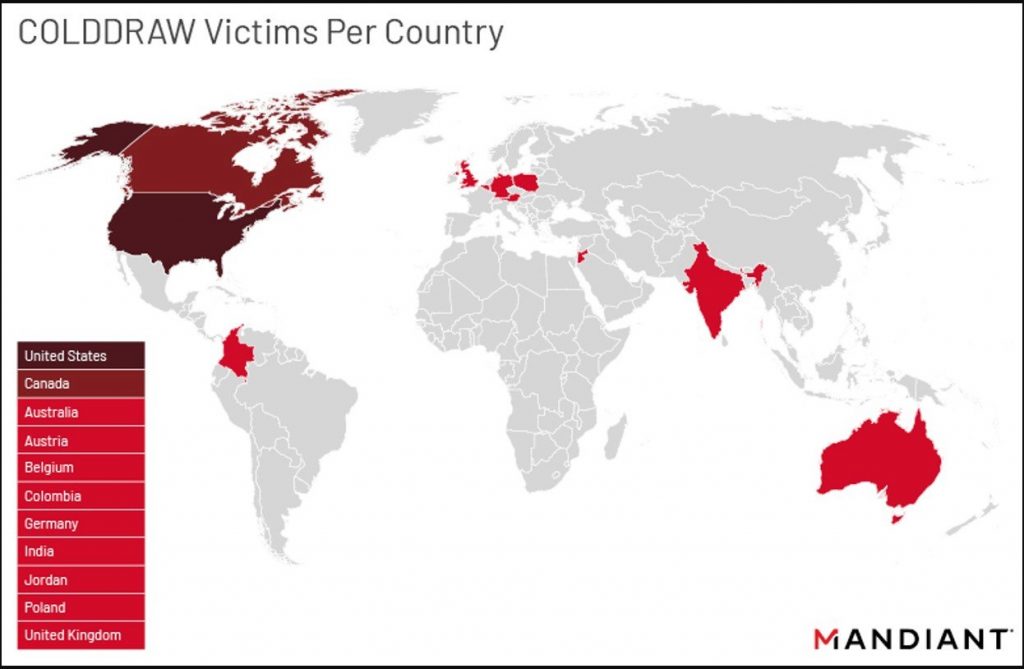

La empresa de ciberseguridad Mandiant rastrea la banda de ransomware como UNC2596 y el propio ransomware como COLDDRAW. Sin embargo, el ransomware es más conocido como Cuba, que es como BleepingComputer se referirá a ellos a lo largo de este artículo.

Cuba es una operación de ransomware que se lanzó a finales de 2019, y aunque empezaron lentamente, empezaron a coger velocidad en 2020 y 2021. Este aumento de la actividad llevó al FBI a emitir un aviso de ransomware de Cuba en diciembre de 2021, advirtiendo que la banda violó 49 organizaciones de infraestructura crítica en los Estados Unidos.

En un nuevo informe de Mandiant, los investigadores muestran que la operación de Cuba se dirige principalmente a Estados Unidos, seguido de Canadá.

Mezcla de malware básico y personalizado

La banda de ransomware de Cuba fue vista aprovechando las vulnerabilidades de Microsoft Exchange para desplegar web shells, RATs y backdoors para establecer su posición en la red objetivo desde agosto de 2021.

«Mandiant también ha identificado la explotación de las vulnerabilidades de Microsoft Exchange, incluyendo ProxyShell y ProxyLogon, como otro punto de acceso aprovechado por UNC2596 probablemente desde agosto de 2021», explica Mandiant en un nuevo informe.

Las puertas traseras plantadas incluyen Cobalt Strike o la herramienta de acceso remoto NetSupport Manager, pero el grupo también utiliza sus propias herramientas ‘Bughatch’, ‘Wedgecut’, y ‘eck.exe», y Burntcigar».

Wedgecut viene en forma de un ejecutable llamado «check.exe», que es una herramienta de reconocimiento que enumera el Directorio Activo a través de PowerShell.

Bughatch es un descargador que obtiene scripts y archivos de PowerShell del servidor de C&C. Para evadir la detección, se carga en memoria desde una URL remota.

Burntcigar es una utilidad que puede terminar procesos a nivel del kernel explotando un defecto en un controlador de Avast, que se incluye con la herramienta para un ataque de «trae tu propio controlador vulnerable».

Por último, hay un dropper de sólo memoria que obtiene las cargas útiles anteriores y las carga, llamado Termite. Sin embargo, esta herramienta se ha observado en campañas de múltiples grupos de amenazas, por lo que no es utilizada exclusivamente por los actores de la amenaza cubana.

Los actores de la amenaza escalan privilegios utilizando credenciales de cuentas robadas obtenidas a través de las herramientas Mimikatz y Wicker, fácilmente disponibles.

A continuación, realizan un reconocimiento de la red con Wedgecut, y después se mueven lateralmente con RDP, SMB, PsExec y Cobalt Strike.

El siguiente despliegue es Bughatch cargado por Termite, seguido de Burntcigar, que sienta las bases para la exfiltración de datos y el cifrado de archivos al desactivar las herramientas de seguridad.

La banda de Cuba no utiliza ningún servicio en la nube para el paso de exfiltración, sino que envía todo a su propia infraestructura privada.

Una operación en evolución

En mayo de 2021, el ransomware Cuba se asoció con los operadores de spam del malware Hancitor para obtener acceso a las redes corporativas a través de correos electrónicos de phishing de DocuSign.

Desde entonces, Cuba ha evolucionado sus operaciones para dirigirse a las vulnerabilidades de los servicios públicos, como las vulnerabilidades de Microsoft Exchange ProxyShell y ProxyLogon.

Este cambio hace que los ataques sean más potentes, pero también más fáciles de frustrar, ya que las actualizaciones de seguridad que solucionan los problemas explotados están disponibles desde hace muchos meses.

Es probable que la operación de Cuba dirija su atención a otras vulnerabilidades una vez que no haya más objetivos valiosos con servidores Microsoft Exchange sin parchear.

Esto significa que aplicar las actualizaciones de seguridad disponibles tan pronto como los proveedores de software las publiquen es clave para mantener una postura de seguridad robusta incluso contra los actores de amenazas más sofisticados.