Una nueva cepa de malware para Android ha sido detectada, dirigida a clientes de banca online y monederos de criptomonedas en España e Italia, apenas unas semanas después de que una operación policial coordinada desmantelara FluBot.

El troyano que roba información, cuyo nombre en código es MaliBot, de F5 Labs, es tan rico en funciones como sus homólogos, lo que le permite robar credenciales y cookies, eludir los códigos de autenticación multifactor (MFA) y abusar del servicio de accesibilidad de Android para vigilar la pantalla del dispositivo de la víctima.

Se sabe que MaliBot se disfraza principalmente de aplicaciones de minería de criptomonedas, como Mining X o The CryptoApp, que se distribuyen a través de sitios web fraudulentos diseñados para atraer a los visitantes potenciales para que los descarguen.

También toma otra hoja del libro de jugadas de los troyanos bancarios móviles, ya que emplea el smishing como vector de distribución para proliferar el malware accediendo a los contactos de un smartphone infectado y enviando mensajes SMS que contienen enlaces al malware.

«El comando y control (C2) de MaliBot está en Rusia y parece utilizar los mismos servidores que se usaron para distribuir el malware Sality», dijo el investigador de F5 Labs Dor Nizar. «Es una reelaboración muy modificada del malware SOVA, con diferentes funcionalidades, objetivos, servidores C2, dominios y esquemas de empaquetamiento».

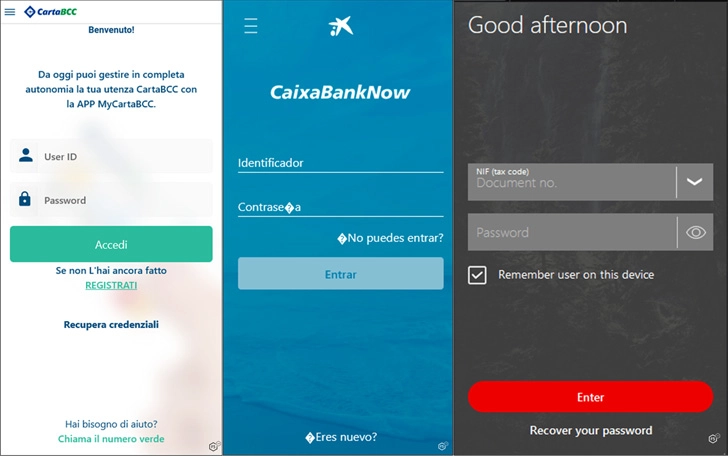

SOVA (que significa «Búho» en ruso), que se detectó por primera vez en agosto de 2021, destaca por su capacidad de realizar ataques de superposición, que funcionan mostrando una página fraudulenta mediante WebView con un enlace proporcionado por el servidor C2 en caso de que la víctima abra una aplicación bancaria incluida en su lista de objetivos activos.

Algunos de los bancos atacados por MaliBot con este método son UniCredit, Santander, CaixaBank y CartaBCC. Se cree que la campaña Mining X comenzó el 11 de abril, y que el malware MaliBot se descubrió por primera vez una semana después, alrededor del 18 de abril, dijo Nizar a The Hacker News en un comunicado.

El Servicio de Accesibilidad es un servicio en segundo plano que se ejecuta en los dispositivos Android para ayudar a los usuarios con discapacidades. Durante mucho tiempo ha sido aprovechado por spyware y troyanos para capturar el contenido del dispositivo e interceptar las credenciales introducidas por usuarios desprevenidos en otras aplicaciones.

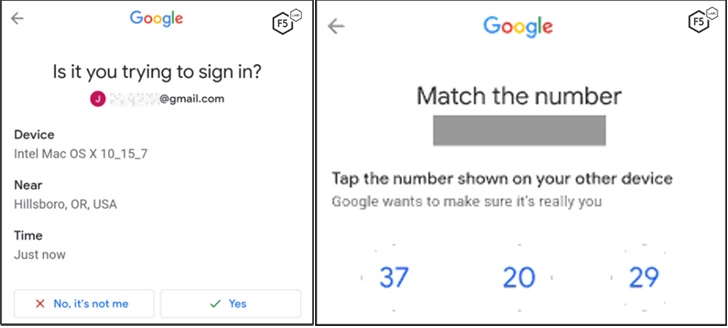

Además de poder desviar las contraseñas y las cookies de la cuenta de Google de la víctima, el malware está diseñado para birlar los códigos 2FA de la aplicación Google Authenticator, así como para exfiltrar información sensible como los saldos totales y las frases semilla de las aplicaciones Binance y Trust Wallet.

Además, Malibot es capaz de utilizar su acceso a la API de accesibilidad para anular los métodos de autenticación de dos factores (2FA) de Google, como los avisos de Google, incluso en escenarios en los que se intenta iniciar sesión en las cuentas utilizando las credenciales robadas desde un dispositivo previamente desconocido.

«La versatilidad del malware y el control que da a los atacantes sobre el dispositivo significa que, en principio, podría utilizarse para una gama más amplia de ataques que el robo de credenciales y criptomonedas», dijeron los investigadores.

«De hecho, cualquier aplicación que haga uso de WebView es susceptible de sufrir el robo de credenciales y cookies de los usuarios».

«MaliBot es un claro ejemplo de lo diversa que es la amenaza de los troyanos bancarios móviles para los bancos y sus clientes», dijo Richard Melick, director de informes de amenazas de Zimperium, y añadió que «los actores maliciosos están evolucionando constantemente sus tácticas para alcanzar sus objetivos.»

«Las aplicaciones de banca móvil son objetivos probados y de gran valor con poca seguridad para evitar los robos. Las instituciones financieras necesitan implementar mejores controles de seguridad y detecciones activas de amenazas para adelantarse a amenazas de rápida evolución como estas.»