Contenido proporcionado por Crowdstrike

El reciente auge de las criptomonedas ha hecho que los precios de las mismas se disparen en los últimos dos años. Como resultado, las actividades de minería de criptomonedas han aumentado significativamente, ya que los atacantes buscan obtener una compensación monetaria inmediata. Según el informe Google Threat Horizon publicado el 29 de noviembre de 2021, el 86% de las instancias de Google Cloud comprometidas se utilizaron para realizar minería de criptomonedas.

El equipo de investigación de amenazas en la nube de CrowdStrike detectó que LemonDuck apuntaba a Docker para minar criptodivisas en la plataforma Linux. Esta campaña está actualmente activa.

LemonDuck es una conocida red de bots de minería de criptomonedas involucrada en el ataque a servidores de Microsoft Exchange a través de ProxyLogon y el uso de EternalBlue, BlueKeep, etc. para minar criptomonedas, escalar privilegios y moverse lateralmente en redes comprometidas. Esta red de bots intenta rentabilizar sus esfuerzos a través de varias campañas activas simultáneas para minar criptodivisas como Monero.

¿Qué es la API de Docker expuesta?

Docker es la plataforma para construir, ejecutar y gestionar cargas de trabajo en contenedores. Docker proporciona una serie de APIs para ayudar a los desarrolladores con la automatización, y estas APIs pueden estar disponibles utilizando sockets o demonios locales de Linux (el puerto por defecto es 2375).

Dado que Docker se utiliza principalmente para ejecutar cargas de trabajo de contenedores en la nube, una instancia de nube mal configurada puede exponer una API de Docker a Internet. Entonces un atacante puede explotar esta API para ejecutar un minero de criptomonedas dentro de un contenedor controlado por el atacante. Además, un atacante puede escapar de un contenedor en ejecución abusando de los privilegios y de las malas configuraciones, pero también explotando múltiples vulnerabilidades encontradas en el tiempo de ejecución de contenedores como Docker, Containerd y CRI-O.

Cr8escape es un ejemplo de una de estas vulnerabilidades descubiertas por CrowdStrike en el tiempo de ejecución de contenedores CRI-O.

Compromiso inicial a través de Docker

LemonDuck se dirige a las APIs de Docker expuestas para obtener un acceso inicial. Ejecuta un contenedor malicioso en una API de Docker expuesta utilizando un punto de entrada de Docker personalizado para descargar un archivo de imagen «core.png» que se disfraza de script Bash. En la Figura 1, se puede ver el punto de entrada malicioso inicial.

El archivo «core.png» se descargó de un dominio t.m7n0y[.]com, que está asociado a LemonDuck. Al analizar más a fondo este dominio, CrowdStrike descubrió que se estaban llevando a cabo múltiples campañas a través del dominio dirigidas a plataformas Windows y Linux simultáneamente.

Como se muestra en la Figura 2, el dominio tiene un certificado autofirmado instalado, generado en mayo de 2021 y que expira en mayo de 2022. Esto indica además que este dominio está siendo utilizado actualmente.

Las firmas únicas de los certificados llevan a la investigación a otros dominios que son utilizados activamente por este actor para identificar potencialmente otro comando y control (C2) utilizado en esta campaña. Como se muestra en la Figura 3, la investigación encontró algunos dominios que utilizaban el mismo certificado en ese momento. Pero no encontramos un archivo «core.png» distribuido por otros dominios relacionados en el momento de escribir este artículo. Como se muestra en la Figura 4, los datos históricos recogidos por CrowdStrike sugieren que «core.png» fue distribuido en múltiples dominios utilizados por este actor en el pasado.

Los atacantes suelen ejecutar una sola campaña desde un único servidor C2, pero curiosamente, en los múltiples C2 utilizados por LemonDuck, se están ejecutando múltiples campañas dirigidas tanto a Windows como a la plataforma Linux. La Figura 5 muestra varios archivos dropper utilizados en múltiples campañas.

Scripts disimulados para configurar un minero

Como se muestra en la Figura 6, el archivo «core.png» actúa como pivote al establecer un cronjob de Linux dentro del contenedor. A continuación, este cronjob descarga otro archivo disfrazado «a.asp», que en realidad es un archivo Bash.

El archivo «a.asp» es el verdadero payload de este ataque. Realiza varios pasos antes de descargarse e iniciar una operación de minería una vez que es activada por un cronjob, como sigue.

- Elimina los procesos basados en los nombres. Elimina el número de procesos basados en nombres de pools de minería conocidos, grupos de criptominería competidores, etc.

- Elimina demonios conocidos. Los daemons como crond, sshd y syslog son eliminados tomando los ids de los procesos daemon.

- Elimina las rutas de los archivos indicadores de compromiso (IOC) conocidos. Las rutas de archivos IOC conocidas de los grupos de criptominería competidores se eliminan para interrumpir cualquier operación existente.

- Elimina las conexiones de red conocidas. Se matan las conexiones que están ESTABLECIDAS o en curso (SYN_SENT) a los C2 conocidos de los grupos de criptominería competidores.

Desactiva Alibaba Cloud Defense

El servicio de monitorización de Alibaba Cloud supervisa las instancias en la nube en busca de actividades maliciosas una vez que el agente está instalado en un host o contenedor. El archivo «a.asp» de LemonDuck tiene la capacidad de desactivar el servicio de aliyun para evadir la detección del proveedor de la nube, como se muestra en la Figura 7.

Puesta en marcha de Cryptominer y uso de pools de proxies

Como paso final, el archivo «a.asp» de LemonDuck descarga y ejecuta XMRig como archivo «xr» que mina la criptomoneda como se muestra en la Figura 8. Además, la Figura 9 muestra la versión de XMRig que se utiliza en la minería (versión 6.14.0 publicada en agosto de 2021). El archivo de configuración utilizado por XMRig indica el uso de un grupo proxy de minería de criptomonedas. Los proxy pools ayudan a ocultar la dirección real del monedero de criptomonedas donde se realizan las contribuciones por la actividad minera actual. Puedes ver la dirección del pool en la Figura 9.

Movimiento lateral a través de SSH

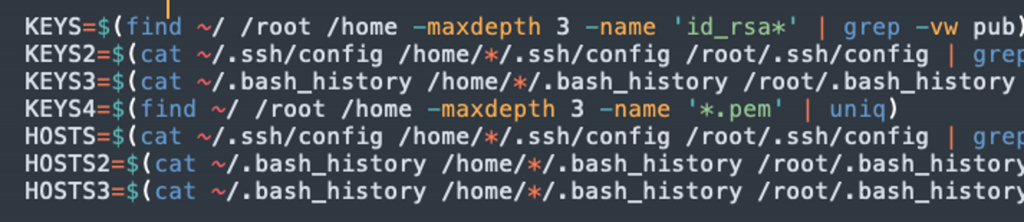

En lugar de escanear masivamente los rangos de IP públicas en busca de una superficie de ataque explotable, LemonDuck intenta moverse lateralmente buscando claves SSH en el sistema de archivos. Esta es una de las razones por las que esta campaña no fue tan evidente como otras campañas de minería realizadas por otros grupos. Una vez encontradas las claves SSH, el atacante las utiliza para iniciar sesión en los servidores y ejecutar los scripts maliciosos, tal y como se ha comentado anteriormente. La figura 10 muestra la búsqueda de claves SSH en el sistema de archivos.

Detección de CrowdStrike

La plataforma CrowdStrike Falcon® protege a sus clientes con su protección en tiempo de ejecución y sus modelos de aprendizaje automático en la nube de cualquier actividad posterior a la explotación. Como se muestra en la Figura 11, el modelo de aprendizaje automático de CrowdStrike eliminó un proceso de minería malicioso. La Figura 12 muestra además el origen del proceso y la información del contenedor mediante CrowdStrike Threat Graph®.

Conclusión

Debido al auge de las criptomonedas en los últimos años, combinado con la adopción de la nube y los contenedores en las empresas, la minería de criptomonedas ha demostrado ser una opción monetariamente atractiva para los atacantes. Dado que los ecosistemas de la nube y los contenedores utilizan en gran medida Linux, atrajo la atención de los operadores de redes de bots como LemonDuck, que empezaron a apuntar a Docker para la criptominería en la plataforma Linux.

Como se puede ver en este ataque, LemonDuck utilizó parte de su amplia operación C2 para atacar Linux y Docker además de sus campañas de Windows. Utilizó técnicas para evadir las defensas no sólo mediante el uso de archivos camuflados y la eliminación del demonio de monitorización, sino también mediante la desactivación del servicio de monitorización de Alibaba Cloud.

En CrowdStrike, esperamos que este tipo de campañas de los grandes operadores de botnets aumenten a medida que la adopción de la nube siga creciendo.

Asegurar los contenedores no tiene por qué ser una tarea excesivamente compleja. Utilizando la plataforma Falcon, puede identificar fácilmente los problemas de seguridad en su entorno en tiempo real. Puede utilizar las funciones integradas de Kubernetes y las mejores prácticas para mantener la seguridad de su entorno de contenedores. Para mejorar la seguridad, puede utilizar productos de seguridad de contenedores integrados, como CrowdStrike Falcon Cloud Workload Protection, que puede proteger su entorno Kubernetes sin problemas.

CrowdStrike se esfuerza por apoyar a las organizaciones que permiten a sus usuarios mantenerse a la vanguardia y permanecer totalmente protegidos de los adversarios y las infracciones.

Credito: Gracias Crowdstrike por proporcionar este material.