Un análisis de las tendencias de malware del segundo trimestre muestra que las amenazas son cada vez más sigilosas.

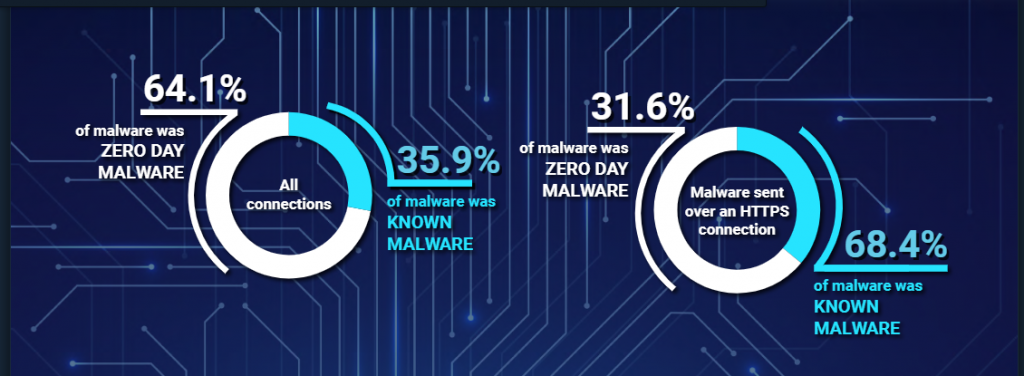

Según los investigadores, el 91,5% de los programas maliciosos se distribuyeron mediante conexiones cifradas HTTPS en el segundo trimestre, lo que hace que los ataques sean más evasivos.

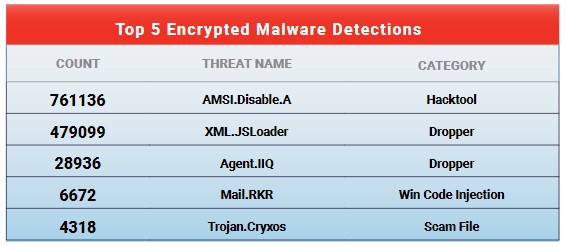

Esto es lo que indica el último informe de WatchGuard Technologies sobre los hallazgos de su telemetría, que también encontró que estas detecciones provienen principalmente de dos familias de malware: AMSI.Disable.A, que se detectó por primera vez en el primer trimestre, y el antiguo malware conocido como XML.JSLoader. Según el informe, estas dos familias representan más del 90% de las detecciones a través de HTTPS y más del 12% del total de detecciones.

Por su parte, AMSI.Disable.A es un malware desarrollado recientemente que utiliza herramientas de PowerShell para eludir las protecciones de seguridad.

«Esta familia de malware utiliza herramientas de PowerShell para explotar varias vulnerabilidades en Windows», según la firma. «Pero lo que lo hace especialmente interesante es su técnica de evasión. WatchGuard descubrió que AMSI.Disable.A esgrime un código capaz de desactivar la Interfaz de Escaneo Antimalware (AMSI) en PowerShell, lo que le permite eludir los controles de seguridad de los scripts con su carga útil de malware sin ser detectado.»

El informe también señala que las estadísticas significan que cualquier organización que no esté examinando el tráfico HTTPS cifrado en el perímetro está dejando de bloquear nueve de cada diez intentos de infección por malware.

«Desgraciadamente, no son muchos los administradores que configuran la inspección de HTTPS para observar estas conexiones», según el informe, publicado el lunes. «Las ramificaciones de esta falta de visibilidad son aún más graves este trimestre».

El informe de WatchGuard también identificó otras tendencias de malware para el trimestre, incluyendo el crecimiento de las amenazas sin archivos, que es una categoría en la que también entra AMSI.Disable.A. Sólo en los primeros seis meses de 2021, las detecciones de malware originado por motores de scripting como PowerShell ya habían alcanzado el 80% del volumen total de ataques iniciados por scripts del año pasado. A su ritmo actual, las detecciones de malware sin archivos de 2021 van camino de duplicar su volumen año tras año.

«Se sabe que los scripts maliciosos de PowerShell se esconden en la memoria del ordenador y ya utilizan herramientas, binarios y bibliotecas legítimas que vienen instaladas en la mayoría de los sistemas Windows», explica el informe. «Por ello, los atacantes han incrementado el uso de esta técnica, denominada ataques «living off the land» (LotL). Utilizando estos métodos, un gusano de vapor puede hacer que su script sea invisible para muchos sistemas antivirus que no inspeccionan los scripts o la memoria de los sistemas.»

Ransomware Soars

En términos de estilos de malware, los ataques de ransomware continúan a buen ritmo, señaló la empresa, y están en camino de aumentar su volumen en un 150% este año en comparación con 2020.

«Mientras que el total de detecciones de ransomware en el punto final estaba en una trayectoria descendente desde 2018 hasta 2020, esa tendencia se rompió en la primera mitad de 2021, ya que el total de seis meses terminó justo por debajo del total de todo el año 2020», según el informe.

Este repunte coincide con los resultados de otras empresas de seguridad, como SonicWall, que en agosto descubrió que el volumen global de ataques de ransomware había aumentado un 151% en los primeros seis meses del año en comparación con el semestre anterior. Desde el punto de vista de los números, el azote del ransomware alcanzó la asombrosa cifra de 304,7 millones de intentos de ataque en la telemetría de SonicWall Capture Labs. Para ponerlo en perspectiva, la empresa registró 304,6 millones de intentos de ransomware en todo el año 2020.