Se ha descubierto un malware de primera clase dirigido a la plataforma de computación sin servidor Lambda de Amazon Web Services (AWS).

Apodado «Denonia» por el nombre del dominio con el que se comunica, «el malware utiliza técnicas más novedosas de resolución de direcciones para el tráfico de comando y control para evadir las medidas típicas de detección y los controles de acceso a la red virtual», dijo el investigador de Cado Labs Matt Muir.

El artefacto analizado por la empresa de ciberseguridad fue subido a la base de datos de VirusTotal el 25 de febrero de 2022, con el nombre de «python» y empaquetado como un ejecutable ELF de 64 bits.

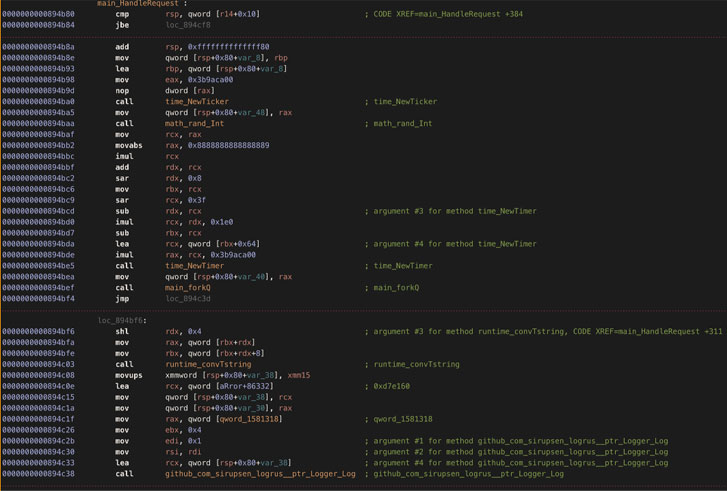

Sin embargo, el nombre del archivo es un error, ya que Denonia está programado en Go y alberga una variante personalizada del software de minería de criptomonedas XMRig. Dicho esto, se desconoce el modo de acceso inicial, aunque se sospecha que puede haber implicado el compromiso de las claves de acceso y secretas de AWS.

Otra característica notable del malware es su uso de DNS sobre HTTPS (DoH) para comunicarse con su servidor de comando y control («gw.denonia[.]xyz») ocultando el tráfico dentro de consultas DNS cifradas.

En un comunicado compartido con The Hacker News, Amazon subrayó que «Lambda es seguro por defecto, y AWS sigue operando como está diseñado», y que los usuarios que violen su política de uso aceptable (AUP) tendrán prohibido el uso de sus servicios.

Aunque Denonia ha sido claramente diseñado para dirigirse a AWS Lambda, ya que comprueba las variables de entorno de Lambda antes de su ejecución, Cado Labs también descubrió que puede ejecutarse fuera de él en un entorno de servidor Linux estándar.

«El software descrito por el investigador no explota ninguna debilidad en Lambda ni en ningún otro servicio de AWS», dijo la compañía. «Dado que el software se basa enteramente en credenciales de cuentas obtenidas de forma fraudulenta, es una distorsión de los hechos incluso referirse a él como malware porque carece de la capacidad de obtener acceso no autorizado a cualquier sistema por sí mismo.»

Sin embargo, «python» no es la única muestra de Denonia desenterrada hasta ahora, ya que Cado Labs encontró una segunda muestra (llamada «bc50541af8fe6239f0faa7c57a44d119.virus») que fue subida a VirusTotal el 3 de enero de 2022.

«Aunque esta primera muestra es bastante inocua, ya que sólo ejecuta software de minería de criptomonedas, demuestra cómo los atacantes están utilizando conocimientos avanzados específicos de la nube para explotar la compleja infraestructura de la nube, y es indicativo de posibles ataques futuros más nefastos», dijo Muir.