Si las empresas quieren evitar la fuga de datos, deben prestar especial atención a las unidades extraíbles. Si se pierde un dispositivo de almacenamiento USB, BitLocker To Go protege su contenido del acceso no autorizado. Esta función puede aplicarse y personalizarse mediante políticas de grupo.

En muchas empresas, es una práctica habitual bloquear los dispositivos USB de forma generalizada o, al menos, prohibir ciertos tipos de dispositivos. Si no se quiere utilizar herramientas de terceros para este fin, también se puede conseguir este objetivo con ciertas limitaciones a través de las políticas de grupo.

Si no se puede aplicar una política tan estricta, por ejemplo, porque se necesitan unidades externas para el intercambio de datos, al menos es posible garantizar que los datos de estos soportes no puedan ser leídos por personas no autorizadas. A partir de Windows 7, BitLocker To Go se encarga de esta tarea.

Por defecto, los usuarios de las ediciones Pro y Enterprise pueden cifrar ellos mismos las unidades USB ejecutando el comando correspondiente desde el menú contextual de la unidad o iniciando este proceso en el Panel de control en Sistema y seguridad > Cifrado de unidad BitLocker.

Configuración centralizada de los parámetros clave

Sin embargo, en los entornos gestionados de forma centralizada, no se deja a los usuarios finales la decisión de cifrar los datos. Además, cuando las organizaciones no gestionan BitLocker To Go de forma centralizada, los usuarios tienen que tomar decisiones que pueden afectar al uso fluido y eficiente de la función. Esto se aplica, por ejemplo, al método de cifrado o al modo en que se realizan las copias de seguridad de las claves de recuperación.

Esta selección puede ser realizada por el administrador a través de las políticas de grupo, garantizando así que las claves de recuperación no se pierdan o se almacenen incorrectamente. Lo mismo ocurre con la opción de cifrar todo el espacio de almacenamiento o sólo el utilizado. Esta última opción ahorra tiempo, pero los datos previamente existentes y ahora eliminados quedarían desprotegidos.

Aplicación de la encriptación

La configuración de BitLocker To Go se encuentra en Configuración del equipo > Políticas > Plantillas administrativas > Componentes de Windows > Cifrado de unidad BitLocker > Unidades de datos extraíbles. Para forzar el cifrado de las unidades externas, active Denegar el acceso de escritura a las unidades extraíbles no protegidas por BitLocker.

Sin embargo, esta configuración no hace que BitLocker se active automáticamente y cifre los datos en segundo plano cuando el usuario conecta el dispositivo USB al ordenador. Más bien, indica al usuario que los datos sólo pueden guardarse después de que BitLocker se haya activado.

Este cuadro de diálogo ofrece cifrar la unidad. Inicia el mismo asistente que el mencionado comando del menú contextual del disco. Sin embargo, puede ocultar algunos pasos al usuario configurando políticas de grupo adicionales.

Omitir los cuadros de diálogo del asistente

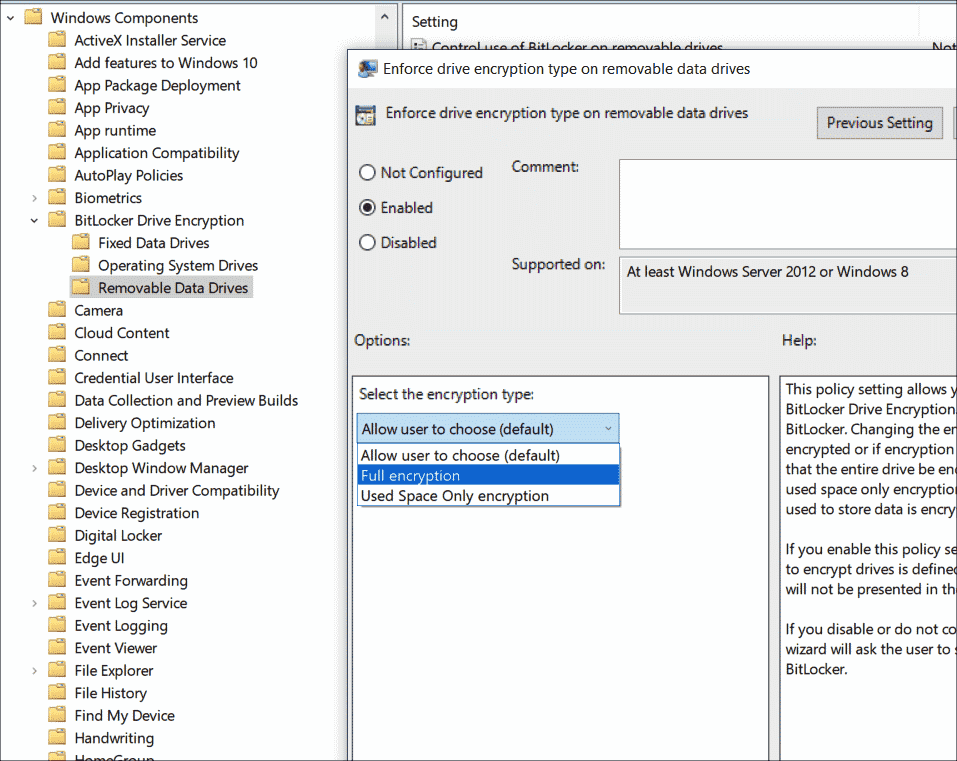

Incluye la configuración del tipo de cifrado de la unidad Enforce en las unidades de datos extraíbles. Se utiliza para especificar si se debe cifrar todo el almacenamiento o sólo el espacio utilizado.

Además, puede especificar el algoritmo de cifrado en la configuración global de BitLocker con Elegir método de unidad de cifrado y fuerza de cifrado (Windows 10 [versión 1511] y posterior). También hay opciones análogas para otras versiones de Windows.

Un punto muy importante es la cuestión de cómo y dónde deben guardarse las claves de recuperación. Sin una política de grupo, el usuario puede elegir entre guardar las claves en un archivo o imprimirlas. Si lo dejas así, puedes esperar peticiones al servicio de asistencia sobre la pérdida de claves o la falta de seguridad.

Guardar las claves de recuperación en AD

En los entornos gestionados, las claves de recuperación se almacenan en Active Directory. Esto se hace a través de la configuración Elegir cómo se pueden recuperar las unidades extraíbles protegidas por BitLocker.

Si se marca la opción Omitir opciones de recuperación del asistente de configuración de BitLocker, se omitirá el mencionado cuadro de diálogo para guardar la clave, y los usuarios no podrán guardarla ellos mismos.

Marcar las unidades de datos con el ID

Sin embargo, el problema de la pérdida de claves de recuperación puede seguir ocurriendo si un usuario cifró una memoria USB con BitLocker antes de que se pusiera en marcha el GPO y realizó él mismo una copia de seguridad de la clave. Para evitar que el usuario siga almacenando datos en ella, puede marcar las unidades con un identificador de la organización.

La configuración Proporcionar los identificadores únicos para su organización es responsable de esto. Proporciona a cada unidad extraíble el ID correspondiente. Este puede ser cualquier valor de hasta 260 caracteres.

Además, debe activar la opción No permitir el acceso de escritura a dispositivos configurados en otra organización (forma parte del ajuste Denegar el acceso de escritura a unidades extraíbles no protegidas por BitLocker mencionado anteriormente).

Además de su propio ID, también puede introducir otros ID separados por comas en el campo de identificación de BitLocker permitido para permitir estos dispositivos.

Política de Contraseña

Por último, puede definir sus propias reglas para las contraseñas de BitLocker To Go, por ejemplo, para aumentar la longitud mínima de los ocho caracteres predeterminados. El ajuste Configurar el uso de contraseñas para unidades de datos extraíbles lo hará. El requisito de complejidad supone que se ha configurado una política de contraseñas para el dominio.

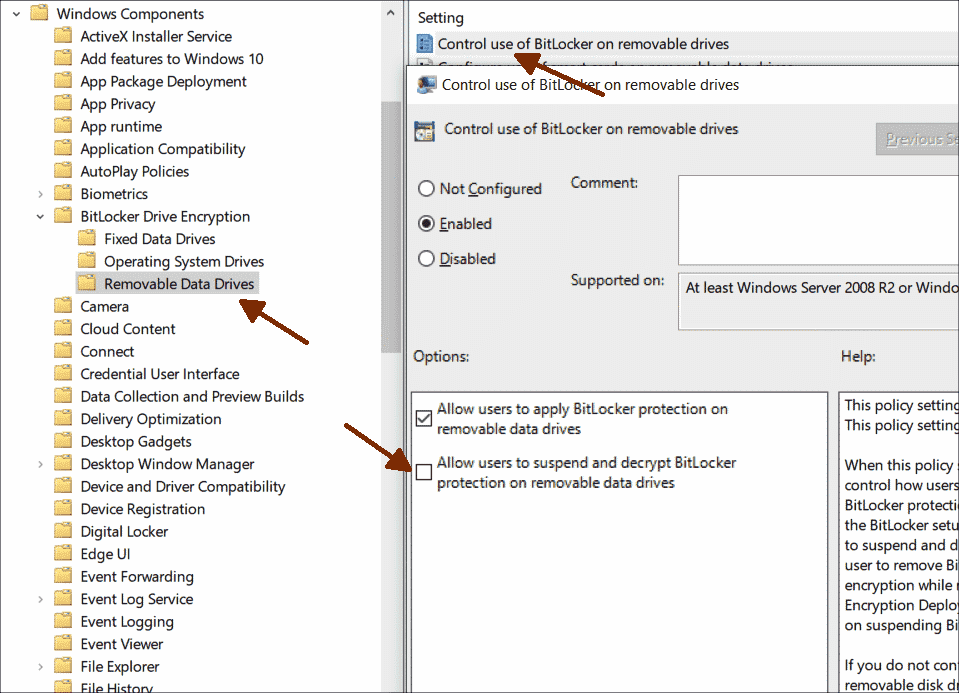

Otra función útil para asegurar las unidades USB encriptadas es la que proporciona el control del uso de BitLocker en las unidades extraíbles. Al desactivar la opción Permitir a los usuarios suspender y descifrar la protección de BitLocker en unidades de datos extraíbles, se asegura de que no puedan eliminar BitLocker.

Conclusión

BitLocker To Go es la herramienta de elección para encriptar medios USB. Sin embargo, al no haber una configuración centralizada, se deja a la discreción del usuario el utilizar o no esta función y el momento de hacerlo. Además, luego depende de ellos el almacenamiento de las claves de recuperación o la elección de un método de cifrado adecuado.

Para garantizar una protección fiable de los datos, la mayoría de las organizaciones delegan estas tareas en el equipo de administración, que puede imponer la configuración deseada mediante políticas de grupo.

Espero que les haya gustado.