Mi Nombre es Cristian, soy ingeniero de sistemas y seguridad.

Apasionado en el mundo de la informática y la ciberseguridad.

Quiero compartir con todo sobre el mundo de la ciberseguridad de manera mas fácil de entender y acercarla cada vez mas.

Lo más destacado

Emergence of ‘Stanley’: A New Malware Service Promising Malicious Chrome Extensions

Emergence of ‘Stanley’: A New Malware Service Promising Malicious Chrome Extensions Emergence of ‘Stanley’: A New Malware Service Promising Malicious Chrome Extensions Antecedentes y contexto El auge de las extensiones de navegador ha revolucionado la experiencia en línea, mejorando la productividad, la seguridad y la interacción del usuario. Sin embargo, esta popularidad también ha atraído…

Cloud Token Theft

Introducción La migración masiva hacia entornos cloud ha transformado por completo los modelos tradicionales de seguridad. El perímetro de red clásico ha dejado de ser el principal punto de control y ha sido sustituido por un nuevo paradigma: la identidad como núcleo de la seguridad. En este contexto, los mecanismos de autenticación modernos se apoyan…

OpenAI mejora la función de chat temporal de ChatGPT para una experiencia de usuario personalizada

OpenAI mejora la función de chat temporal de ChatGPT para una experiencia de usuario personalizada OpenAI mejora la función de chat temporal de ChatGPT para una experiencia de usuario personalizada Antecedentes y contexto La rápida evolución de la inteligencia artificial ha impulsado avances innovadores, especialmente en el procesamiento del lenguaje natural mediante modelos como ChatGPT…

Campaña de phishing en Rusia despliega Amnesia RAT y ransomware

Campaña de phishing en Rusia despliega Amnesia RAT y ransomware Campaña de phishing en Rusia despliega Amnesia RAT y ransomware Introducción y resumen El 24 de enero de 2026, informes de ciberseguridad revelaron una sofisticada campaña de phishing en varias etapas dirigida específicamente a usuarios en Rusia. Esta campaña utiliza un troyano de acceso remoto…

ShinyHunters presuntamente detrás de las filtraciones de datos de cuentas SSO

ShinyHunters presuntamente detrás de las filtraciones de datos de cuentas SSO ShinyHunters presuntamente detrás de las filtraciones de datos de cuentas SSO Antecedentes sobre ShinyHunters y sus métodos El grupo ShinyHunters, conocido por su implicación en filtraciones de datos y extorsión cibernética, vuelve a acaparar titulares al atribuirse la responsabilidad de una serie de ataques…

Osiris Ransomware: Una nueva amenaza que utiliza el controlador POORTRY en un ataque BYOVD

Osiris Ransomware: Una nueva amenaza que utiliza el controlador POORTRY en un ataque BYOVD Osiris Ransomware: Una nueva amenaza que utiliza el controlador POORTRY en un ataque BYOVD Contexto y antecedentes La aparición de la familia de ransomware Osiris supone un avance significativo en el persistente panorama de amenazas del cibercrimen. Los ataques de ransomware…

Ola global masiva de spam explota sistemas de tickets de Zendesk sin protección

Ola global masiva de spam explota sistemas de tickets de Zendesk sin protección Ola global masiva de spam explota sistemas de tickets de Zendesk sin protección Antecedentes y contexto La reciente oleada de correos spam vinculados a sistemas de soporte de Zendesk sin asegurar representa una tendencia preocupante en ciberseguridad que ha ido emergiendo en…

El navegador ChatGPT Atlas de OpenAI introduce la función «Actions» para mejorar la interacción con vídeos

El navegador ChatGPT Atlas de OpenAI introduce la función «Actions» para mejorar la interacción con vídeos El navegador ChatGPT Atlas de OpenAI introduce la función «Actions» para mejorar la interacción con vídeos Antecedentes y contexto El desarrollo por parte de OpenAI del navegador ChatGPT Atlas supone un hito significativo en la integración de la inteligencia…

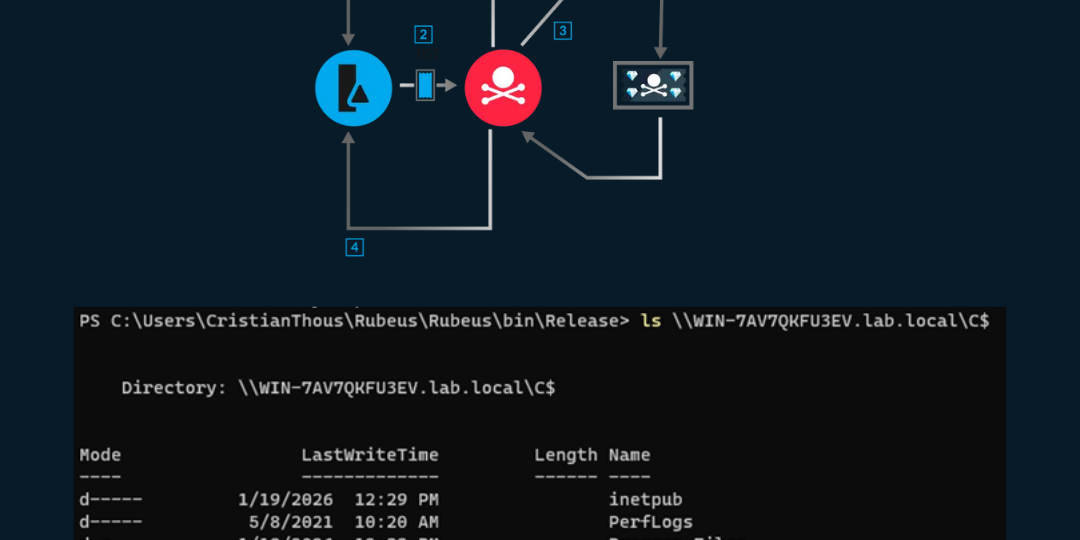

Abuso avanzado de Kerberos mediante Delegación Restringida y Transición de Protocolo (S4U)

Kerberos es uno de los protocolos de autenticación más robustos jamás diseñados para entornos corporativos. Sin embargo, su fortaleza no reside únicamente en la criptografía, sino en un modelo de confianza explícita que, cuando se diseña o mantiene incorrectamente, puede convertirse en un vector de compromiso total del dominio sin necesidad de explotar vulnerabilidades de…

Vulnerabilidad de Google Gemini explota datos del Calendario mediante inyección de prompts

Vulnerabilidad de Google Gemini explota datos del Calendario mediante inyección de prompts Vulnerabilidad de Google Gemini explota datos del Calendario mediante inyección de prompts Antecedentes y contexto El panorama de seguridad en torno a las herramientas de gestión de datos personales, especialmente en entornos basados en la nube, se ha vuelto cada vez más complejo…

Nuevos desarrollos en ChatGPT: información de una filtración reciente de OpenAI

Nuevos desarrollos en ChatGPT: información de una filtración reciente de OpenAI Nuevos desarrollos en ChatGPT: información de una filtración reciente de OpenAI Antecedentes y contexto OpenAI, pionera en el campo de la inteligencia artificial, ha ido evolucionando continuamente sus ofertas desde el lanzamiento de su producto insignia, ChatGPT, en noviembre de 2022. Inicialmente diseñado para…

Google Chrome da a los usuarios la opción de desactivar la IA en el dispositivo para la detección de estafas

Google Chrome da a los usuarios la opción de desactivar la IA en el dispositivo para la detección de estafas Google Chrome da a los usuarios la opción de desactivar la IA en el dispositivo para la detección de estafas Antecedentes y contexto En los últimos años, la prevalencia de las estafas en línea ha…

OpenAI lanza la suscripción ChatGPT Go de 8 dólares con anuncios a nivel mundial

OpenAI lanza la suscripción ChatGPT Go de 8 dólares con anuncios a nivel mundial OpenAI lanza la suscripción ChatGPT Go de 8 dólares con anuncios a nivel mundial Introducción OpenAI ha lanzado recientemente su suscripción ChatGPT Go de 8 dólares, ya disponible a nivel global, que ofrece a los usuarios un límite de mensajes incrementado—un…

Google introduce una función para cambiar direcciones @gmail.com

Google introduce una función para cambiar direcciones @gmail.com Google introduce una función para cambiar direcciones @gmail.com Introducción a la nueva función En una actualización significativa, Google ha anunciado que los usuarios ya pueden cambiar sus direcciones @gmail.com. Esta función permite a las personas pasar de una dirección de Gmail a otra, por ejemplo, cambiar de…

OpenAI y su «Agora»: una nueva era para las interacciones multiplataforma en tiempo real

OpenAI y su «Agora»: una nueva era para las interacciones multiplataforma en tiempo real OpenAI y su «Agora»: una nueva era para las interacciones multiplataforma en tiempo real Antecedentes y contexto A medida que la inteligencia artificial sigue evolucionando, las empresas exploran cada vez más la integración de capacidades de IA a través de diversas…

Campaña de malware con apariencia benéfica apunta a las Fuerzas de Defensa de Ucrania

Campaña de malware con apariencia benéfica apunta a las Fuerzas de Defensa de Ucrania Campaña de malware con apariencia benéfica apunta a las Fuerzas de Defensa de Ucrania Antecedentes y contexto En los últimos años, las amenazas de ciberseguridad se han vuelto cada vez más sofisticadas, especialmente contra entidades gubernamentales implicadas en conflictos en curso.…

Ataque a la cadena de suministro de n8n: aprovechamiento de nodos comunitarios para el robo de tokens OAuth

Ataque a la cadena de suministro de n8n: aprovechamiento de nodos comunitarios para el robo de tokens OAuth Ataque a la cadena de suministro de n8n: aprovechamiento de nodos comunitarios para el robo de tokens OAuth Antecedentes y contexto El reciente ataque a la cadena de suministro que tuvo como objetivo la plataforma de automatización…

Instagram aborda las preocupaciones de seguridad en torno al presunto filtrado de datos de 17 millones de cuentas

Instagram aborda las preocupaciones de seguridad en torno al presunto filtrado de datos de 17 millones de cuentas Instagram aborda las preocupaciones de seguridad en torno al presunto filtrado de datos de 17 millones de cuentas Antecedentes y contexto El auge de las plataformas de redes sociales ha ido acompañado de crecientes inquietudes sobre la…

MuddyWater revela el RAT RustyWater en una campaña de spear-phishing dirigida en Oriente Medio

MuddyWater revela el RAT RustyWater en una campaña de spear-phishing dirigida en Oriente Medio MuddyWater revela el RAT RustyWater en una campaña de spear-phishing dirigida en Oriente Medio Antecedentes y contexto La aparición de amenazas cibernéticas sofisticadas es una tendencia alarmante en el panorama cada vez más volátil de las relaciones internacionales, especialmente en regiones…

Actores cibernéticos vinculados a China explotan vulnerabilidades de VMware ESXi para despliegues de ransomware

Actores cibernéticos vinculados a China explotan vulnerabilidades de VMware ESXi para despliegues de ransomware Actores cibernéticos vinculados a China explotan vulnerabilidades de VMware ESXi para despliegues de ransomware Introducción El panorama de la ciberseguridad sigue evolucionando, con amenazas persistentes avanzadas (APT) que emplean métodos sofisticados para infiltrarse en sistemas y redes. Recientemente, hackers de habla…

El FBI alerta sobre hackers norcoreanos que explotan códigos QR para ciberataques dirigidos

El FBI alerta sobre hackers norcoreanos que explotan códigos QR para ciberataques dirigidos El FBI alerta sobre hackers norcoreanos que explotan códigos QR para ciberataques dirigidos Antecedentes y contexto La Oficina Federal de Investigación de EE. UU. (FBI) ha emitido recientemente una advertencia sobre las tácticas empleadas por actores cibernéticos patrocinados por el Estado norcoreano,…

El compromiso de OpenAI con la privacidad en las conversaciones de salud con ChatGPT Health

El compromiso de OpenAI con la privacidad en las conversaciones de salud con ChatGPT Health El compromiso de OpenAI con la privacidad en las conversaciones de salud con ChatGPT Health Introducción OpenAI ha lanzado recientemente ChatGPT Health, una plataforma especializada diseñada para mantener conversaciones con usuarios sobre temas relacionados con la salud. Esta iniciativa se…

OpenAI presenta GPT-5.2 “Codex-Max” para usuarios seleccionados

OpenAI presenta GPT-5.2 “Codex-Max” para usuarios seleccionados OpenAI presenta GPT-5.2 “Codex-Max” para usuarios seleccionados Antecedentes y contexto OpenAI ha estado a la vanguardia del desarrollo de la inteligencia artificial desde su fundación en 2015. La organización ha innovado de forma constante en el ámbito del procesamiento del lenguaje natural (PLN) y las tecnologías de aprendizaje…

Aumentan los robos de datos corporativos vinculados a vulnerabilidades en el intercambio de archivos en la nube

Aumentan los robos de datos corporativos vinculados a vulnerabilidades en el intercambio de archivos en la nube Aumentan los robos de datos corporativos vinculados a vulnerabilidades en el intercambio de archivos en la nube Antecedentes y contexto El auge de la computación en la nube ha transformado la forma en que las organizaciones almacenan y…

Presunta brecha en Resecurity: un examen de tácticas de ciberseguridad y la controversia

Presunta brecha en Resecurity: un examen de tácticas de ciberseguridad y la controversia Presunta brecha en Resecurity: un examen de tácticas de ciberseguridad y la controversia Antecedentes: el panorama de las brechas de ciberseguridad La afirmación del grupo de hackers ShinyHunters de que vulneraron la firma de ciberseguridad Resecurity subraya la batalla continua entre ciberdelincuentes…

Nuevos ataques con troyanos de acceso remoto apuntan al Gobierno y la Academia de la India

Nuevos ataques con troyanos de acceso remoto apuntan al Gobierno y la Academia de la India Nuevos ataques con troyanos de acceso remoto apuntan al Gobierno y la Academia de la India Antecedentes y contexto El panorama actual de amenazas cibernéticas revela un peligro persistente y en evolución por parte de actores como Transparent Tribe,…

OpenAI ofrece un mes gratuito de ChatGPT Plus a usuarios seleccionados

OpenAI ofrece un mes gratuito de ChatGPT Plus a usuarios seleccionados OpenAI ofrece un mes gratuito de ChatGPT Plus a usuarios seleccionados Introducción a ChatGPT Plus ChatGPT Plus, un servicio de suscripción de OpenAI, ha estado disponible para usuarios que buscan acceso y funciones mejoradas dentro del ecosistema de ChatGPT. Con un precio de $20…

Hackeo de la extensión de Trust Wallet para Chrome provoca una pérdida de 8,5 millones de dólares

Hackeo de la extensión de Trust Wallet para Chrome provoca una pérdida de 8,5 millones de dólares Hackeo de la extensión de Trust Wallet para Chrome provoca una pérdida de 8,5 millones de dólares Antecedentes sobre Trust Wallet y los ataques a la cadena de suministro Trust Wallet, un popular monedero de criptomonedas y plataforma…

El Departamento del Tesoro de EE. UU. levanta sanciones a figuras clave vinculadas a un software espía controvertido

El Departamento del Tesoro de EE. UU. levanta sanciones a figuras clave vinculadas a un software espía controvertido El Departamento del Tesoro de EE. UU. levanta sanciones a figuras clave vinculadas a un software espía controvertido Contexto sobre Intellexa y el software espía Predator La reciente decisión de la Oficina de Control de Activos Extranjeros (OFAC) del…

Hackers estatales chinos emplean un rootkit para ocultar las operaciones del malware ToneShell

Hackers estatales chinos emplean un rootkit para ocultar las operaciones del malware ToneShell Hackers estatales chinos emplean un rootkit para ocultar las operaciones del malware ToneShell Antecedentes y contexto La puerta trasera ToneShell ha emergido como una herramienta significativa en el arsenal de hackers patrocinados por el Estado chino, utilizada con frecuencia en campañas de…

La vulnerabilidad MongoBleed expone 87.000 servidores MongoDB a filtraciones de datos

La vulnerabilidad MongoBleed expone 87.000 servidores MongoDB a filtraciones de datos La vulnerabilidad MongoBleed expone 87.000 servidores MongoDB a filtraciones de datos Introducción a MongoBleed El reciente hallazgo de una vulnerabilidad crítica en sistemas MongoDB, identificada como MongoBleed (CVE-2025-14847), ha provocado alarma entre profesionales de seguridad y organizaciones de todo el mundo. Esta explotación permite…

Filtración en Rainbow Six Siege: un importante incidente de seguridad en el sector de los juegos en línea

Filtración en Rainbow Six Siege: un importante incidente de seguridad en el sector de los juegos en línea Filtración en Rainbow Six Siege: un importante incidente de seguridad en el sector de los juegos en línea Antecedentes y contexto Rainbow Six Siege de Ubisoft ha sido un título relevante en el género de los shooters…

Usuarios de Grubhub, objetivo de una estafa de criptomonedas que promete altos rendimientos

Usuarios de Grubhub, objetivo de una estafa de criptomonedas que promete altos rendimientos Usuarios de Grubhub, objetivo de una estafa de criptomonedas que promete altos rendimientos Contexto: El auge de las estafas con criptomonedas En los últimos años, la proliferación de las criptomonedas ha creado un panorama propicio para la explotación. Con su rápido aumento…

Amenazas emergentes: Navegando el panorama de cargadores sigilosos y vulnerabilidades de la IA

Amenazas emergentes: Navegando el panorama de cargadores sigilosos y vulnerabilidades de la IA Amenazas emergentes: Navegando el panorama de cargadores sigilosos y vulnerabilidades de la IA Introducción al cambiante panorama de amenazas cibernéticas A medida que la tecnología se integra cada vez más en la vida diaria, la naturaleza de las amenazas cibernéticas está cambiando…

Nueva variante de MacSync utiliza aplicaciones notarizadas para evadir la seguridad de macOS

Nueva variante de MacSync utiliza aplicaciones notarizadas para evadir la seguridad de macOS Nueva variante de MacSync utiliza aplicaciones notarizadas para evadir la seguridad de macOS Introducción a MacSync y sus técnicas en evolución Investigadores de ciberseguridad han identificado una nueva iteración del ladrón de información MacSync, una variante de malware que apunta específicamente a…

Extensiones maliciosas de Chrome exponen credenciales de usuarios en más de 170 sitios web

Extensiones maliciosas de Chrome exponen credenciales de usuarios en más de 170 sitios web Extensiones maliciosas de Chrome exponen credenciales de usuarios en más de 170 sitios web Introducción y descubrimiento En una brecha significativa de ciberseguridad, investigadores han identificado dos extensiones maliciosas para Google Chrome que han interceptado de forma sigilosa credenciales de usuarios…

Nissan informa de la exposición de datos de clientes tras la brecha en Red Hat

Nissan informa de la exposición de datos de clientes tras la brecha en Red Hat Nissan informa de la exposición de datos de clientes tras la brecha en Red Hat Resumen del incidente Nissan Motor Co. Ltd. ha confirmado que información personal de miles de sus clientes se vio comprometida debido a una brecha de…

Tendencias emergentes en el malware para Android: el auge de las amenazas multifuncionales

Tendencias emergentes en el malware para Android: el auge de las amenazas multifuncionales Tendencias emergentes en el malware para Android: el auge de las amenazas multifuncionales Antecedentes y contexto A medida que los dispositivos móviles se han vuelto omnipresentes en la vida cotidiana, han atraído la atención de ciberdelincuentes que buscan explotar sus capacidades con…

RansomHouse mejora el cifrado del ransomware con una técnica avanzada multicapa

RansomHouse mejora el cifrado del ransomware con una técnica avanzada multicapa RansomHouse mejora el cifrado del ransomware con una técnica avanzada multicapa Antecedentes y contexto El modelo de ransomware como servicio (RaaS) de RansomHouse se ha hecho conocido por proporcionar a actores maliciosos las herramientas para lanzar campañas de extorsión cibernética sin necesitar habilidades técnicas…

Campaña de phishing vinculada a Rusia apunta a Microsoft 365 mediante autenticación por código de dispositivo

Campaña de phishing vinculada a Rusia apunta a Microsoft 365 mediante autenticación por código de dispositivo Campaña de phishing vinculada a Rusia apunta a Microsoft 365 mediante autenticación por código de dispositivo Antecedentes y contexto El uso de tácticas de phishing para obtener acceso a información sensible se ha convertido en una amenaza generalizada en…

Actualización OOB de Windows 10 soluciona problemas críticos de Message Queuing tras actualización de Windows 11

Actualización OOB de Windows 10 soluciona problemas críticos de Message Queuing tras actualización de Windows 11 Actualización OOB de Windows 10 soluciona problemas críticos de Message Queuing tras actualización de Windows 11 Antecedentes sobre Message Queuing (MSMQ) Message Queuing (MSMQ) es un componente crucial en el ecosistema de Microsoft, utilizado principalmente por empresas para gestionar…

Vulnerabilidad crítica de ASUS Live Update expuesta: análisis en profundidad

Vulnerabilidad crítica de ASUS Live Update expuesta: análisis en profundidad Vulnerabilidad crítica de ASUS Live Update expuesta: análisis en profundidad Resumen de la vulnerabilidad El 17 de diciembre de 2025, la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) reconoció oficialmente una falla de seguridad crítica que afecta a ASUS Live Update…

Campaña masiva de minería de criptomonedas en AWS desatada mediante credenciales IAM comprometidas

Campaña masiva de minería de criptomonedas en AWS desatada mediante credenciales IAM comprometidas Campaña masiva de minería de criptomonedas en AWS desatada mediante credenciales IAM comprometidas Introducción Surge una tendencia alarmante en el panorama de la ciberseguridad: se ha identificado una campaña en curso que explota credenciales de gestión de identidades y accesos (IAM) comprometidas…

SoundCloud confirma una brecha de datos: información de usuarios comprometida y servicio VPN interrumpido

SoundCloud confirma una brecha de datos: información de usuarios comprometida y servicio VPN interrumpido SoundCloud confirma una brecha de datos: información de usuarios comprometida y servicio VPN interrumpido Antecedentes y contexto SoundCloud, un actor importante en la industria del streaming de audio, ofrece una plataforma para que los artistas suban, compartan y promocionen su música.…

VolkLocker Ransomware Flaw Exposed: Free Decryption Possible

VolkLocker Ransomware Flaw Exposed: Free Decryption Possible VolkLocker Ransomware Flaw Exposed: Free Decryption Possible Antecedentes y contexto La aparición de ofertas de ransomware como servicio (RaaS) ha transformado radicalmente el panorama del cibercrimen, brindando incluso a quienes tienen habilidades técnicas limitadas acceso a herramientas avanzadas de malware. VolkLocker es el último de una serie de…

CISA identifica vulnerabilidad de alto riesgo en routers Sierra Wireless sujeta a explotación activa

CISA identifica vulnerabilidad de alto riesgo en routers Sierra Wireless sujeta a explotación activa CISA identifica vulnerabilidad de alto riesgo en routers Sierra Wireless sujeta a explotación activa Introducción a la vulnerabilidad El 13 de diciembre de 2025, la Agencia de Seguridad Cibernética y de Infraestructura de EE. UU. (CISA) añadió oficialmente una vulnerabilidad crítica…

CISA Identifies Critical GeoServer XXE Vulnerability as Actively Exploited

CISA Identifies Critical GeoServer XXE Vulnerability as Actively Exploited CISA Identifies Critical GeoServer XXE Vulnerability as Actively Exploited Background and Context La Agencia de Seguridad Cibernética y de Infraestructura de EE. UU. (CISA) ha señalado una vulnerabilidad crítica en GeoServer de OSGeo, llamando la atención sobre sus riesgos potenciales y la necesidad urgente de mitigación. La…

Anuncios de Google usados indebidamente para distribuir el malware infostealer AMOS a través de guías de chatbots de IA

Anuncios de Google usados indebidamente para distribuir el malware infostealer AMOS a través de guías de chatbots de IA Anuncios de Google usados indebidamente para distribuir el malware infostealer AMOS a través de guías de chatbots de IA Antecedentes y contexto La creciente dependencia de herramientas de inteligencia artificial (IA) como ChatGPT y Grok para…

SAP aborda vulnerabilidades críticas en las actualizaciones de seguridad de diciembre

SAP aborda vulnerabilidades críticas en las actualizaciones de seguridad de diciembre SAP aborda vulnerabilidades críticas en las actualizaciones de seguridad de diciembre Introducción a la actualización de seguridad de SAP El 9 de diciembre de 2025, SAP publicó sus últimas actualizaciones de seguridad, corrigiendo un total de 14 vulnerabilidades presentes en diversos productos. Entre ellas,…

La campaña JS#SMUGGLER aprovecha sitios web comprometidos para distribuir el RAT NetSupport

La campaña JS#SMUGGLER aprovecha sitios web comprometidos para distribuir el RAT NetSupport La campaña JS#SMUGGLER aprovecha sitios web comprometidos para distribuir el RAT NetSupport Antecedentes y contexto Las amenazas cibernéticas continúan evolucionando, volviéndose cada vez más sofisticadas y esquivas frente a las medidas tradicionales de ciberseguridad. La campaña JS#SMUGGLER es un ejemplo significativo de esta…

OpenAI responde a las acusaciones de anuncios en los planes de pago de ChatGPT

OpenAI responde a las acusaciones de anuncios en los planes de pago de ChatGPT OpenAI responde a las acusaciones de anuncios en los planes de pago de ChatGPT Antecedentes y contexto En las últimas semanas, usuarios de la suscripción ChatGPT Plus de OpenAI, que cuesta 20 dólares al mes, empezaron a informar sobre instancias de…

Vulnerabilidad crítica de React2Shell compromete a más de 30 organizaciones

Vulnerabilidad crítica de React2Shell compromete a más de 30 organizaciones Vulnerabilidad crítica de React2Shell compromete a más de 30 organizaciones Descripción general del fallo React2Shell La vulnerabilidad de ejecución remota de código React2Shell recientemente identificada (CVE-2025-55182) representa una amenaza significativa para la ciberseguridad, afectando a más de 77.000 direcciones IP expuestas en Internet. Investigadores han…

Nueva amenaza de ataque de navegador zero-click pone en riesgo la integridad de Google Drive

Nueva amenaza de ataque de navegador zero-click pone en riesgo la integridad de Google Drive Nueva amenaza de ataque de navegador zero-click pone en riesgo la integridad de Google Drive Antecedentes y contexto La aparición del ataque de navegador agentivo sin interacción (zero-click) representa una escalada significativa en las amenazas de ciberseguridad, que afecta especialmente…

Vulnerabilidad de inyección de comandos descubierta en gateways Array AG: acción urgente requerida

Vulnerabilidad de inyección de comandos descubierta en gateways Array AG: acción urgente requerida Vulnerabilidad de inyección de comandos descubierta en gateways Array AG: acción urgente requerida Resumen de la vulnerabilidad JPCERT/CC emitió recientemente una alerta sobre la explotación de una vulnerabilidad de inyección de comandos en las pasarelas de acceso seguro de la serie AG…

Vulnerabilidades críticas en React Server Components plantean serios riesgos de seguridad

Vulnerabilidades críticas en React Server Components plantean serios riesgos de seguridad Vulnerabilidades críticas en React Server Components plantean serios riesgos de seguridad Introducción a la vulnerabilidad Se ha divulgado una vulnerabilidad de seguridad de máxima gravedad en los Componentes de Servidor de React (RSC), que podría permitir la ejecución remota de código sin autenticación. Esta…

La policía surcoreana reprime el comercio ilícito de grabaciones de cámaras IP hackeadas

La policía surcoreana reprime el comercio ilícito de grabaciones de cámaras IP hackeadas La policía surcoreana reprime el comercio ilícito de grabaciones de cámaras IP hackeadas Resumen del incidente Los recientes arrestos realizados por la Policía Nacional de Corea ponen de manifiesto una tendencia preocupante en la explotación de la tecnología. Cuatro sospechosos están acusados…

India exige la preinstalación de una app de ciberseguridad para combatir el fraude en las telecomunicaciones

India exige la preinstalación de una app de ciberseguridad para combatir el fraude en las telecomunicaciones India exige la preinstalación de una app de ciberseguridad para combatir el fraude en las telecomunicaciones Antecedentes y contexto En una medida significativa dirigida a reforzar la ciberseguridad en el sector de las telecomunicaciones, el Ministerio de Telecomunicaciones de…

Tomiris adopta implantes que utilizan servicios públicos para mejorar el comando y control (C2) en ataques a objetivos gubernamentales

Tomiris adopta implantes que utilizan servicios públicos para mejorar el comando y control (C2) en ataques a objetivos gubernamentales Tomiris adopta implantes que utilizan servicios públicos para mejorar el comando y control (C2) en ataques a objetivos gubernamentales Antecedentes y contexto La escalada de las tácticas de guerra cibernética se ha hecho cada vez más…

Asahi Group Holdings informa de un ciberataque que afecta a cerca de 1,9 millones de personas

Asahi Group Holdings informa de un ciberataque que afecta a cerca de 1,9 millones de personas Asahi Group Holdings informa de un ciberataque que afecta a cerca de 1,9 millones de personas Antecedentes y contexto Asahi Group Holdings, el principal productor de cerveza de Japón y conglomerado de bebidas, ha sufrido un ciberataque significativo que…

Hombre condenado a siete años por robo de datos mediante WiFi en vuelo

Hombre condenado a siete años por robo de datos mediante WiFi en vuelo Hombre condenado a siete años por robo de datos mediante WiFi en vuelo Antecedentes sobre las amenazas en redes WiFi El auge de la tecnología móvil ha transformado la forma en que las personas acceden a la información y se comunican durante…

OpenAI confirma filtración de datos de clientes de la API relacionada con el incidente del proveedor Mixpanel

OpenAI confirma filtración de datos de clientes de la API relacionada con el incidente del proveedor Mixpanel OpenAI confirma filtración de datos de clientes de la API relacionada con el incidente del proveedor Mixpanel Antecedentes de la filtración OpenAI ha informado recientemente a un grupo de clientes de la API de ChatGPT de que se…

El botnet ShadowV2 aprovecha la interrupción de AWS: un análisis en profundidad

El botnet ShadowV2 aprovecha la interrupción de AWS: un análisis en profundidad El botnet ShadowV2 aprovecha la interrupción de AWS: un análisis en profundidad Antecedentes y contexto La aparición de ShadowV2, un nuevo malware botnet basado en Mirai, representa un avance preocupante en el ámbito de la ciberseguridad, especialmente para los dispositivos del Internet de…

Interrupción a nivel nacional de los sistemas de alerta de emergencia tras el ciberataque a OnSolve CodeRED

Interrupción a nivel nacional de los sistemas de alerta de emergencia tras el ciberataque a OnSolve CodeRED Interrupción a nivel nacional de los sistemas de alerta de emergencia tras el ciberataque a OnSolve CodeRED Antecedentes y contexto El reciente ciberataque a OnSolve CodeRED ha suscitado importantes dudas sobre la resiliencia de los sistemas de notificación…

Malware StealC de robo de información distribuido mediante archivos maliciosos de Blender

Malware StealC de robo de información distribuido mediante archivos maliciosos de Blender Malware StealC de robo de información distribuido mediante archivos maliciosos de Blender Introducción a la amenaza Informes recientes han identificado una preocupante campaña vinculada a ciberdelincuentes rusos, que utiliza archivos de modelos maliciosos dirigidos para distribuir el malware de robo de información StealC…

Google facilita el intercambio de archivos entre dispositivos Pixel y iPhone

Google facilita el intercambio de archivos entre dispositivos Pixel y iPhone Google facilita el intercambio de archivos entre dispositivos Pixel y iPhone Introducción a la nueva función En un movimiento significativo orientado a mejorar la usabilidad entre plataformas, Google ha introducido interoperabilidad entre su función Quick Share en dispositivos Pixel y AirDrop de Apple. Esta…

Fallo de seguridad en la API de WhatsApp expone 3.500 millones de cuentas

Fallo de seguridad en la API de WhatsApp expone 3.500 millones de cuentas Fallo de seguridad en la API de WhatsApp expone 3.500 millones de cuentas Antecedentes y contexto El reciente descubrimiento de que investigadores pudieron compilar una asombrosa lista de 3.500 millones de números de teléfono móvil y la información personal asociada de WhatsApp…

CISA alerta sobre la explotación activa de una vulnerabilidad RCE en Oracle Identity Manager

CISA alerta sobre la explotación activa de una vulnerabilidad RCE en Oracle Identity Manager CISA alerta sobre la explotación activa de una vulnerabilidad RCE en Oracle Identity Manager Descripción general de la vulnerabilidad La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha emitido una advertencia relevante respecto a una vulnerabilidad identificada en…

Comprender la inteligencia de fuentes abiertas: proteger su presencia digital

Comprender la inteligencia de fuentes abiertas: proteger su presencia digital Comprender la inteligencia de fuentes abiertas: proteger su presencia digital Introducción a la inteligencia de fuentes abiertas En una era en la que las interacciones digitales dominan los ámbitos personal y profesional, comprender la inteligencia de fuentes abiertas (OSINT) se ha vuelto crucial tanto para…

Campaña global despliega el malware TamperedChef a través de instaladores de software engañosos

Campaña global despliega el malware TamperedChef a través de instaladores de software engañosos Campaña global despliega el malware TamperedChef a través de instaladores de software engañosos Antecedentes y contexto La campaña global de malware en curso conocida como TamperedChef subraya la creciente sofisticación y alcance de las actividades de ciberdelincuencia. Esta campaña se aprovecha de…

Thunderbird 145 incorpora soporte nativo para Microsoft Exchange

Thunderbird 145 incorpora soporte nativo para Microsoft Exchange Thunderbird 145 incorpora soporte nativo para Microsoft Exchange Introducción del soporte nativo para Microsoft Exchange El 18 de noviembre de 2025 se publicó Thunderbird 145, lo que supuso un avance significativo en las capacidades del cliente de correo al incluir soporte nativo completo para cuentas de Microsoft…

Google aborda una vulnerabilidad crítica zero-day en Chrome V8 con una actualización de seguridad urgente

Google aborda una vulnerabilidad crítica zero-day en Chrome V8 con una actualización de seguridad urgente Google aborda una vulnerabilidad crítica zero-day en Chrome V8 con una actualización de seguridad urgente Introducción a la vulnerabilidad El 18 de noviembre de 2025, Google anunció actualizaciones de seguridad esenciales para su navegador Chrome, dirigidas a dos vulnerabilidades, incluida…

La nueva iniciativa de Google para identificar aplicaciones de Android que agotan la batería

La nueva iniciativa de Google para identificar aplicaciones de Android que agotan la batería La nueva iniciativa de Google para identificar aplicaciones de Android que agotan la batería Introducción En un movimiento significativo para mejorar la experiencia del usuario y la eficiencia del dispositivo, Google ha anunciado que comenzará a marcar en la tienda Google…

Vulnerabilidad crítica en el plugin Post SMTP pone en riesgo a los sitios de WordPress

Vulnerabilidad crítica en el plugin Post SMTP pone en riesgo a los sitios de WordPress Vulnerabilidad crítica en el plugin Post SMTP pone en riesgo a los sitios de WordPress Antecedentes y contexto El plugin Post SMTP ha sido ampliamente adoptado por usuarios de WordPress, ofreciendo opciones de envío de correo SMTP fiables y fáciles…

Estrategias de respuesta inmediata tras un ciberataque

Estrategias de respuesta inmediata tras un ciberataque Estrategias de respuesta inmediata tras un ciberataque Antecedentes: la creciente amenaza de los ciberataques La evolución tecnológica ha dado, paradójicamente, lugar a ciberataques cada vez más sofisticados. Según un informe de Cybersecurity Ventures, se estima que el cibercrimen causará daños superiores a 10,5 billones de dólares anuales para…

Brecha de datos en la Universidad de Pensilvania expone 1,2 millones de registros de donantes

Brecha de datos en la Universidad de Pensilvania expone 1,2 millones de registros de donantes Brecha de datos en la Universidad de Pensilvania expone 1,2 millones de registros de donantes Antecedentes y contexto El 2 de noviembre de 2025, un hacker se atribuyó públicamente la responsabilidad de una importante brecha de datos en la Universidad…

La integración de la IA en la búsqueda de Google: el futuro de la publicidad en una nueva era

La integración de la IA en la búsqueda de Google: el futuro de la publicidad en una nueva era La integración de la IA en la búsqueda de Google: el futuro de la publicidad en una nueva era Introducción a la IA en los motores de búsqueda La integración de la inteligencia artificial (IA) en…

OpenAI lanza Aardvark: un agente revolucionario GPT-5 para la detección y mitigación automatizada de fallos en el código

OpenAI lanza Aardvark: un agente revolucionario GPT-5 para la detección y mitigación automatizada de fallos en el código OpenAI lanza Aardvark: un agente revolucionario GPT-5 para la detección y mitigación automatizada de fallos en el código Antecedentes y contexto OpenAI, un referente en investigación y desarrollo de inteligencia artificial, ha anunciado el lanzamiento de Aardvark,…

Mejorando la seguridad de macOS: abordar errores administrativos para mitigar amenazas cibernéticas

Mejorando la seguridad de macOS: abordar errores administrativos para mitigar amenazas cibernéticas Mejorando la seguridad de macOS: abordar errores administrativos para mitigar amenazas cibernéticas Antecedentes y contexto En los últimos años, los sistemas operativos han sido objeto de un escrutinio creciente respecto a sus medidas de seguridad. A medida que las amenazas cibernéticas se vuelven…

Paquetes maliciosos de NPM comprometen datos sensibles en múltiples plataformas

Paquetes maliciosos de NPM comprometen datos sensibles en múltiples plataformas Paquetes maliciosos de NPM comprometen datos sensibles en múltiples plataformas Antecedentes y contexto El descubrimiento de diez paquetes maliciosos en el registro de Node Package Manager (npm) pone de manifiesto las vulnerabilidades de seguridad persistentes en los entornos de desarrollo de software. NPM, un componente…

Vulnerabilidades de seguridad críticas afectan a Dassault Systèmes y XWiki

Vulnerabilidades de seguridad críticas afectan a Dassault Systèmes y XWiki Vulnerabilidades de seguridad críticas afectan a Dassault Systèmes y XWiki Introducción a las explotaciones recientes La explotación activa de fallos de seguridad en DELMIA Apriso de Dassault Systèmes y en XWiki ha cobrado protagonismo tras alertas de la Agencia de Seguridad de Infraestructura y Ciberseguridad…

BiDi Swap: Cómo se utiliza Unicode bidireccional para que URL falsas parezcan legítimas

BiDi Swap: Cómo se utiliza Unicode bidireccional para que URL falsas parezcan legítimas BiDi Swap: Cómo se utiliza Unicode bidireccional para que URL falsas parezcan legítimas En qué consiste el truco BiDi Swap y por qué importa Investigadores de seguridad de Varonis han documentado una técnica de phishing renovada que denominan «BiDi Swap», en la…

El ransomware Qilin despliega cargas útiles para Linux y tácticas BYOVD en ataques híbridos

El ransomware Qilin despliega cargas útiles para Linux y tácticas BYOVD en ataques híbridos El ransomware Qilin despliega cargas útiles para Linux y tácticas BYOVD en ataques híbridos Resumen y datos clave Investigadores de seguridad han observado que la operación de ransomware Qilin —también registrada bajo los nombres Agenda, Gold Feather y Water Galura— utiliza…

CoPhish: Copilot Studio Agents Used to Steal OAuth Tokens via Trusted Microsoft Domains

CoPhish: Copilot Studio Agents Used to Steal OAuth Tokens via Trusted Microsoft Domains CoPhish: Copilot Studio Agents Used to Steal OAuth Tokens via Trusted Microsoft Domains Resumen Investigadores de seguridad han identificado una nueva técnica de phishing llamada «CoPhish» que aprovecha agentes de Microsoft Copilot Studio para mostrar solicitudes fraudulentas de consentimiento OAuth a través…

TP-Link corrige cuatro vulnerabilidades en Omada Gateway, dos permiten la ejecución de código arbitrario

TP-Link corrige cuatro vulnerabilidades en Omada Gateway, dos permiten la ejecución de código arbitrario TP-Link corrige cuatro vulnerabilidades en Omada Gateway, dos permiten la ejecución de código arbitrario Qué corrige la actualización TP-Link ha publicado actualizaciones de seguridad que abordan cuatro vulnerabilidades en sus dispositivos gateway Omada, incluidas dos fallas críticas que pueden dar lugar…

El servicio DNS público DNS0.EU cierra por problemas de sostenibilidad

El servicio DNS público DNS0.EU cierra por problemas de sostenibilidad El servicio DNS público DNS0.EU cierra por problemas de sostenibilidad Qué ocurrió DNS0.EU, un resolutor DNS público sin ánimo de lucro que atendía principalmente a usuarios europeos, anunció un cese inmediato de actividad, atribuyendo la decisión a limitaciones de tiempo y recursos. Los operadores del…

Videos de TikTok «ClickFix» entregan robainformación mediante guías de activación falsas

Videos de TikTok «ClickFix» entregan robainformación mediante guías de activación falsas Videos de TikTok «ClickFix» entregan robainformación mediante guías de activación falsas Resumen de la campaña Investigadores de seguridad están rastreando un aumento de los llamados ataques «ClickFix» que emplean vídeos breves en TikTok que se hacen pasar por guías gratuitas de activación o “arreglos”…

OpenAI: GPT-6 no se lanzará en 2025 — Implicaciones para desarrolladores, empresas y responsables de políticas

OpenAI: GPT-6 no se lanzará en 2025 — Implicaciones para desarrolladores, empresas y responsables de políticas OpenAI: GPT-6 no se lanzará en 2025 — Implicaciones para desarrolladores, empresas y responsables de políticas Lo que confirmó OpenAI OpenAI ha confirmado que GPT-6 no se lanzará en 2025. La declaración de la compañía aclaró que, aunque no…

ConnectWise parchea una vulnerabilidad en Automate que permitía la manipulación de actualizaciones al estilo AiTM

ConnectWise parchea una vulnerabilidad en Automate que permitía la manipulación de actualizaciones al estilo AiTM ConnectWise parchea una vulnerabilidad en Automate que permitía la manipulación de actualizaciones al estilo AiTM Resumen de la actualización ConnectWise publicó una actualización de seguridad para su producto de supervisión y gestión remota (RMM) Automate para corregir múltiples vulnerabilidades, incluida…

La actualización de octubre de Windows 11 rompe las conexiones HTTP/2 en localhost (127.0.0.1)

La actualización de octubre de Windows 11 rompe las conexiones HTTP/2 en localhost (127.0.0.1) La actualización de octubre de Windows 11 rompe las conexiones HTTP/2 en localhost (127.0.0.1) Resumen del problema Tras las actualizaciones de octubre de 2025 de Windows 11 de Microsoft se han publicado informes de que las aplicaciones que intentan conectarse a…

Uso de NDR para detectar amenazas provenientes de la web oscura en su red

Uso de NDR para detectar amenazas provenientes de la web oscura en su red Uso de NDR para detectar amenazas provenientes de la web oscura en su red Por qué esto importa: antecedentes y contexto La actividad originada en mercados de la web oscura y foros criminales alimenta cada vez más las brechas en empresas.…

Passkeys sincronizadas: la comodidad en la nube que reintroduce el riesgo de recuperación de cuentas

Passkeys sincronizadas: la comodidad en la nube que reintroduce el riesgo de recuperación de cuentas Passkeys sincronizadas: la comodidad en la nube que reintroduce el riesgo de recuperación de cuentas Antecedentes: qué son las passkeys y por qué importan las sincronizadas Las passkeys (credenciales FIDO/WebAuthn) son credenciales criptográficas vinculadas al dispositivo o autenticador del usuario,…

Informes indican compromiso masivo de dispositivos SonicWall SSL VPN; se sospecha uso de credenciales válidas

Informes indican compromiso masivo de dispositivos SonicWall SSL VPN; se sospecha uso de credenciales válidas Informes indican compromiso masivo de dispositivos SonicWall SSL VPN; se sospecha uso de credenciales válidas Resumen del incidente La firma de ciberseguridad Huntress alertó el viernes sobre un «compromiso generalizado» de dispositivos SonicWall SSL VPN que los atacantes están utilizando…

El spyware ClayRat para Android se distribuye mediante falsas apps de WhatsApp, TikTok y otras en Rusia

El spyware ClayRat para Android se distribuye mediante falsas apps de WhatsApp, TikTok y otras en Rusia El spyware ClayRat para Android se distribuye mediante falsas apps de WhatsApp, TikTok y otras en Rusia Resumen de la campaña Investigadores de seguridad han identificado una campaña de spyware para Android en rápida evolución denominada «ClayRat» que…

Microsoft investiga fallos de Copilot cuando se ejecutan varias apps de Office simultáneamente

Microsoft investiga fallos de Copilot cuando se ejecutan varias apps de Office simultáneamente Microsoft investiga fallos de Copilot cuando se ejecutan varias apps de Office simultáneamente Resumen del incidente Microsoft está investigando un error que provoca problemas con Copilot cuando varias aplicaciones de Office se ejecutan simultáneamente en el mismo sistema. Microsoft está investigando un…

Explotación de una vulnerabilidad día cero de Zimbra mediante archivos iCalendar (.ICS) — Lo que los administradores deben saber

Explotación de una vulnerabilidad día cero de Zimbra mediante archivos iCalendar (.ICS) — Lo que los administradores deben saber Explotación de una vulnerabilidad día cero de Zimbra mediante archivos iCalendar (.ICS) — Lo que los administradores deben saber Resumen del incidente Investigadores que monitorizaban adjuntos de calendario .ICS inusualmente grandes descubrieron que una falla en…

Día cero en Zimbra explotado mediante archivos adjuntos iCalendar (.ICS) maliciosos

Día cero en Zimbra explotado mediante archivos adjuntos iCalendar (.ICS) maliciosos Día cero en Zimbra explotado mediante archivos adjuntos iCalendar (.ICS) maliciosos Resumen del hallazgo Investigadores que monitorizan adjuntos .ICS de calendario de gran tamaño detectaron que una falla en Zimbra Collaboration Suite (ZCS) se utilizó en ataques de día cero a comienzos del año.…

Benchmark filtrado del iPad Pro M5 sugiere rendimiento cercano al de un equipo de sobremesa

Benchmark filtrado del iPad Pro M5 sugiere rendimiento cercano al de un equipo de sobremesa Benchmark filtrado del iPad Pro M5 sugiere rendimiento cercano al de un equipo de sobremesa Lo que muestra la filtración Un resultado de benchmark recién filtrado, atribuido a un iPad Pro que ejecuta lo que se describe como el presunto…

OpenAI actualiza GPT-5 para cerrar la brecha de apoyo emocional con GPT-4o

OpenAI actualiza GPT-5 para cerrar la brecha de apoyo emocional con GPT-4o OpenAI actualiza GPT-5 para cerrar la brecha de apoyo emocional con GPT-4o En síntesis Según el informe de BleepingComputer, OpenAI ha desplegado una actualización destinada a mejorar la capacidad de GPT-5 para ofrecer apoyo emocional. El medio observó que GPT-5 había rendido peor…

Detour Dog vinculado a la distribución habilitada por DNS del Stealer Strela a través de la puerta trasera StarFish

Detour Dog vinculado a la distribución habilitada por DNS del Stealer Strela a través de la puerta trasera StarFish Detour Dog vinculado a la distribución habilitada por DNS del Stealer Strela a través de la puerta trasera StarFish Resumen de hallazgos Investigadores de seguridad de la firma de inteligencia sobre amenazas DNS Infoblox han atribuido…

Campaña Confucius en Pakistán despliega WooperStealer y Anondoor en ataques de spear‑phishing

Campaña Confucius en Pakistán despliega WooperStealer y Anondoor en ataques de spear‑phishing Campaña Confucius en Pakistán despliega WooperStealer y Anondoor en ataques de spear‑phishing Resumen de la campaña Investigadores de seguridad han atribuido una reciente campaña de phishing contra objetivos en Pakistán al actor de amenaza conocido como Confucius, que utilizó el roba‑información WooperStealer junto…

DrayTek emite un aviso: vulnerabilidad RCE remota y sin autenticación en routers Vigor

DrayTek emite un aviso: vulnerabilidad RCE remota y sin autenticación en routers Vigor DrayTek emite un aviso: vulnerabilidad RCE remota y sin autenticación en routers Vigor Qué informó DrayTek El proveedor de redes DrayTek ha publicado un aviso alertando sobre una vulnerabilidad de seguridad que afecta a varios modelos de routers Vigor. Según el aviso,…

Ransomware en Motility Software expone datos de 766.000 clientes de concesionarios

Ransomware en Motility Software expone datos de 766.000 clientes de concesionarios Ransomware en Motility Software expone datos de 766.000 clientes de concesionarios Resumen del incidente Un ataque de ransomware dirigido a Motility Software Solutions, proveedor de software de gestión de concesionarios (DMS), ha expuesto información sensible perteneciente a aproximadamente 766.000 clientes. El incidente subraya el…

F‑Droid en riesgo mientras Google exige la verificación de identidad a todos los desarrolladores de Android

F‑Droid en riesgo mientras Google exige la verificación de identidad a todos los desarrolladores de Android F‑Droid en riesgo mientras Google exige la verificación de identidad a todos los desarrolladores de Android Resumen del cambio y preocupaciones inmediatas F‑Droid, el catálogo e instalador gestionado por voluntarios para aplicaciones Android libres y de código abierto, ha…

El intercalador de hardware «Battering RAM» puede eludir las defensas en la nube de Intel y AMD, según investigadores

El intercalador de hardware «Battering RAM» puede eludir las defensas en la nube de Intel y AMD, según investigadores El intercalador de hardware «Battering RAM» puede eludir las defensas en la nube de Intel y AMD, según investigadores Resumen de la divulgación Investigadores de KU Leuven y de la University of Birmingham han demostrado un…

Campaña EvilAI: malware que se hace pasar por herramientas de IA para sembrar intrusiones globales

Campaña EvilAI: malware que se hace pasar por herramientas de IA para sembrar intrusiones globales Campaña EvilAI: malware que se hace pasar por herramientas de IA para sembrar intrusiones globales Resumen del hallazgo Investigadores de seguridad han identificado una campaña en la que actores maliciosos usan herramientas de inteligencia artificial (IA) y de productividad aparentemente…

Campaña EvilAI: malware distribuido mediante herramientas de IA y utilidades de productividad troyanizadas

Campaña EvilAI: malware distribuido mediante herramientas de IA y utilidades de productividad troyanizadas Campaña EvilAI: malware distribuido mediante herramientas de IA y utilidades de productividad troyanizadas Resumen del hallazgo Investigadores de seguridad de Trend Micro han identificado una campaña en la que actores maliciosos distribuyen malware haciéndose pasar por herramientas legítimas de inteligencia artificial (IA)…

El ransomware Akira elude cuentas SonicWall SSL VPN protegidas por OTP — Lo que los profesionales deben saber

El ransomware Akira elude cuentas SonicWall SSL VPN protegidas por OTP — Lo que los profesionales deben saber El ransomware Akira elude cuentas SonicWall SSL VPN protegidas por OTP — Lo que los profesionales deben saber Resumen del incidente Investigadores de seguridad que siguen los ataques en curso del grupo de ransomware Akira informan que…

La UE abre una investigación antimonopolio sobre el soporte posventa de SAP para ERP instalados en las propias instalaciones

La UE abre una investigación antimonopolio sobre el soporte posventa de SAP para ERP instalados en las propias instalaciones La UE abre una investigación antimonopolio sobre el soporte posventa de SAP para ERP instalados en las propias instalaciones Qué investiga la Comisión El 28 de septiembre de 2025 la Comisión Europea anunció una investigación para…

Malvertising y envenenamiento de resultados de búsqueda entregan instaladores falsos de Microsoft Teams que instalan la puerta trasera Oyster

Malvertising y envenenamiento de resultados de búsqueda entregan instaladores falsos de Microsoft Teams que instalan la puerta trasera Oyster Malvertising y envenenamiento de resultados de búsqueda entregan instaladores falsos de Microsoft Teams que instalan la puerta trasera Oyster Resumen de la campaña Investigadores de seguridad han observado que atacantes usan envenenamiento de resultados de búsqueda…

Variante de PlugX vinculada a China y campaña Bookworm apuntan a telecomunicaciones asiáticas y redes de la ASEAN

Variante de PlugX vinculada a China y campaña Bookworm apuntan a telecomunicaciones asiáticas y redes de la ASEAN Variante de PlugX vinculada a China y campaña Bookworm apuntan a telecomunicaciones asiáticas y redes de la ASEAN Resumen de la campaña Informes de seguridad destacan una campaña en curso que distribuye una nueva variante de la…

Microsoft prueba la autocategorización por IA para fotos en Windows 11

Microsoft prueba la autocategorización por IA para fotos en Windows 11 Microsoft prueba la autocategorización por IA para fotos en Windows 11 Descripción general Microsoft ha comenzado a probar una nueva capacidad impulsada por IA en la aplicación Microsoft Photos que organiza automáticamente las fotos en dispositivos con Windows 11. La función, actualmente en pruebas,…

Trump firma una orden que autoriza a inversores estadounidenses a reestructurar las operaciones de TikTok por motivos de seguridad nacional

Trump firma una orden que autoriza a inversores estadounidenses a reestructurar las operaciones de TikTok por motivos de seguridad nacional Trump firma una orden que autoriza a inversores estadounidenses a reestructurar las operaciones de TikTok por motivos de seguridad nacional Resumen de la orden ejecutiva El presidente de EE. UU., Donald Trump, ha firmado una…

Vulnerabilidad zero-day crítica en VPN de Cisco ASA/FTD explotada en entornos reales; CISA emite mitigación de emergencia

Vulnerabilidad zero-day crítica en VPN de Cisco ASA/FTD explotada en entornos reales; CISA emite mitigación de emergencia Vulnerabilidad zero-day crítica en VPN de Cisco ASA/FTD explotada en entornos reales; CISA emite mitigación de emergencia Resumen del incidente Cisco ha alertado a sus clientes sobre dos fallos de seguridad que afectan al componente de servidor web…

Salesforce corrige la crítica vulnerabilidad «ForcedLeak» en Agentforce que podría exponer datos del CRM mediante inyección de prompts indirecta

Salesforce corrige la crítica vulnerabilidad «ForcedLeak» en Agentforce que podría exponer datos del CRM mediante inyección de prompts indirecta Salesforce corrige la crítica vulnerabilidad «ForcedLeak» en Agentforce que podría exponer datos del CRM mediante inyección de prompts indirecta Qué ocurrió Investigadores de ciberseguridad de Noma Security revelaron una vulnerabilidad crítica en Salesforce Agentforce —la plataforma…

Recorded Future designa al clúster patrocinado por el Estado chino como “RedNovember” usando Pantegana y Cobalt Strike

Recorded Future designa al clúster patrocinado por el Estado chino como “RedNovember” usando Pantegana y Cobalt Strike Recorded Future designa al clúster patrocinado por el Estado chino como “RedNovember” usando Pantegana y Cobalt Strike Antecedentes y contexto La firma de seguridad Recorded Future, que seguía una agrupación de actividad bajo la etiqueta de seguimiento TAG-100,…

Cisco publica parche urgente para una vulnerabilidad zero-day de IOS e IOS XE explotada activamente

Cisco publica parche urgente para una vulnerabilidad zero-day de IOS e IOS XE explotada activamente Cisco publica parche urgente para una vulnerabilidad zero-day de IOS e IOS XE explotada activamente Resumen del aviso Cisco ha publicado actualizaciones de seguridad para abordar una vulnerabilidad de día cero de alta gravedad en Cisco IOS y IOS XE…

Campaña de envenenamiento SEO BadIIS redirige tráfico e instala web shells en Vietnam y el sudeste asiático

Campaña de envenenamiento SEO BadIIS redirige tráfico e instala web shells en Vietnam y el sudeste asiático Campaña de envenenamiento SEO BadIIS redirige tráfico e instala web shells en Vietnam y el sudeste asiático Resumen del hallazgo Investigadores de ciberseguridad han identificado una campaña de envenenamiento SEO que utiliza la manipulación maliciosa de resultados de…

Microsoft inicia el despliegue beta de Gaming Copilot con IA en Windows 11

Microsoft inicia el despliegue beta de Gaming Copilot con IA en Windows 11 Microsoft inicia el despliegue beta de Gaming Copilot con IA en Windows 11 Resumen del despliegue Microsoft ha comenzado un despliegue beta por fases de Gaming Copilot en equipos con Windows 11. La compañía pone la beta a disposición de usuarios de…

Microsoft inicia el despliegue en fase beta de Gaming Copilot en PCs con Windows 11

Microsoft inicia el despliegue en fase beta de Gaming Copilot en PCs con Windows 11 Microsoft inicia el despliegue en fase beta de Gaming Copilot en PCs con Windows 11 Resumen del despliegue Microsoft ha comenzado un despliegue en fase beta de Gaming Copilot en sistemas con Windows 11. El despliegue inicial está limitado a…

La campaña UNC1549 compromete 34 dispositivos en 11 empresas europeas de telecomunicaciones mediante señuelos de empleo en LinkedIn y el malware MINIBIKE

La campaña UNC1549 compromete 34 dispositivos en 11 empresas europeas de telecomunicaciones mediante señuelos de empleo en LinkedIn y el malware MINIBIKE La campaña UNC1549 compromete 34 dispositivos en 11 empresas europeas de telecomunicaciones mediante señuelos de empleo en LinkedIn y el malware MINIBIKE Resumen Investigadores de seguridad han atribuido una campaña de espionaje reciente…

Automatización del triaje de alertas con agentes de IA y SOPs en Confluence usando Tines

Automatización del triaje de alertas con agentes de IA y SOPs en Confluence usando Tines Automatización del triaje de alertas con agentes de IA y SOPs en Confluence usando Tines Resumen del flujo de trabajo El flujo de trabajo resaltado por Tines automatiza el triaje de alertas de seguridad mediante agentes impulsados por IA que…

SonicWall insta a restablecer contraseñas tras el acceso a archivos de copia de seguridad en la nube en la brecha de MySonicWall

SonicWall insta a restablecer contraseñas tras el acceso a archivos de copia de seguridad en la nube en la brecha de MySonicWall SonicWall insta a restablecer contraseñas tras el acceso a archivos de copia de seguridad en la nube en la brecha de MySonicWall Resumen del incidente SonicWall ha notificado a sus clientes que detectó…

TA558 despliega Venom RAT mediante scripts generados por IA contra hoteles en Brasil y mercados de habla hispana

TA558 despliega Venom RAT mediante scripts generados por IA contra hoteles en Brasil y mercados de habla hispana TA558 despliega Venom RAT mediante scripts generados por IA contra hoteles en Brasil y mercados de habla hispana Resumen El proveedor de seguridad ruso Kaspersky ha atribuido una campaña reciente al actor de amenazas rastreado como TA558…

Microsoft y Cloudflare desmantelan RaccoonO365, un Phishing-as-a-Service que robó miles de credenciales de Microsoft 365

Microsoft y Cloudflare desmantelan RaccoonO365, un Phishing-as-a-Service que robó miles de credenciales de Microsoft 365 Microsoft y Cloudflare desmantelan RaccoonO365, un Phishing-as-a-Service que robó miles de credenciales de Microsoft 365 Resumen del incidente Microsoft y Cloudflare han colaborado para desmantelar una operación a gran escala de Phishing como servicio (PhaaS) conocida como RaccoonO365. Según los…

El administrador de BreachForums Conor Fitzpatrick vuelve a ser condenado a tres años tras la anulación por un tribunal de apelación

El administrador de BreachForums Conor Fitzpatrick vuelve a ser condenado a tres años tras la anulación por un tribunal de apelación El administrador de BreachForums Conor Fitzpatrick vuelve a ser condenado a tres años tras la anulación por un tribunal de apelación Resumen del fallo El 16 de septiembre de 2025, Conor Brian Fitzpatrick, de…

Vulnerabilidades de GraphQL en Chaos Mesh podrían permitir RCE y la toma completa de clústeres Kubernetes

Vulnerabilidades de GraphQL en Chaos Mesh podrían permitir RCE y la toma completa de clústeres Kubernetes Vulnerabilidades de GraphQL en Chaos Mesh podrían permitir RCE y la toma completa de clústeres Kubernetes Resumen de la divulgación Investigadores en ciberseguridad han divulgado múltiples vulnerabilidades críticas en Chaos Mesh —una plataforma de ingeniería del caos de código…

OpenAI despliega GPT-5 Codex en Codex Terminal, la extensión para IDE y la web

OpenAI despliega GPT-5 Codex en Codex Terminal, la extensión para IDE y la web OpenAI despliega GPT-5 Codex en Codex Terminal, la extensión para IDE y la web Qué anunció OpenAI OpenAI está desplegando el modelo GPT-5 Codex en todas las instancias de Codex, incluidos Terminal, la extensión para IDE y Codex Web (codex.chatgpt.com). La…

Mustang Panda Usa el Gusano USB SnakeDisk para Entregar el Backdoor Yokai a Objetivos en Tailandia

Mustang Panda Usa el Gusano USB SnakeDisk para Entregar el Backdoor Yokai a Objetivos en Tailandia Mustang Panda Usa el Gusano USB SnakeDisk para Entregar el Backdoor Yokai a Objetivos en Tailandia Resumen del hallazgo Los investigadores de IBM X-Force Golo Mühr y Joshua Chung informaron que el actor alineado con China conocido como Mustang…

Ataques basados en el navegador: qué deben preparar ahora los equipos de seguridad

Ataques basados en el navegador: qué deben preparar ahora los equipos de seguridad Ataques basados en el navegador: qué deben preparar ahora los equipos de seguridad Qué es un ataque basado en el navegador — y por qué importa Los ataques dirigidos a los usuarios a través de sus navegadores web han experimentado un aumento…

Alerta del FBI: UNC6040 y UNC6395 apuntan a organizaciones de Salesforce para robo de datos y extorsión

Alerta del FBI: UNC6040 y UNC6395 apuntan a organizaciones de Salesforce para robo de datos y extorsión Alerta del FBI: UNC6040 y UNC6395 apuntan a organizaciones de Salesforce para robo de datos y extorsión Qué dice la alerta del FBI El FBI ha emitido una alerta FLASH advirtiendo que dos clústeres de amenazas, identificados como…

FBI: UNC6040 and UNC6395 Target Salesforce Instances to Steal Data and Extort Victims

FBI: UNC6040 and UNC6395 Target Salesforce Instances to Steal Data and Extort Victims FBI: UNC6040 and UNC6395 Target Salesforce Instances to Steal Data and Extort Victims Resumen del aviso FLASH del FBI El FBI ha emitido una advertencia FLASH indicando que dos clústeres de amenazas, identificados como UNC6040 y UNC6395, están comprometiendo los entornos de…

El ransomware HybridPetya puede eludir UEFI Secure Boot para modificar la partición del sistema EFI

El ransomware HybridPetya puede eludir UEFI Secure Boot para modificar la partición del sistema EFI El ransomware HybridPetya puede eludir UEFI Secure Boot para modificar la partición del sistema EFI Resumen Una cepa de ransomware informada recientemente, conocida como HybridPetya, es capaz de eludir el mecanismo UEFI Secure Boot para colocar una aplicación maliciosa en…

Tres prioridades inmediatas durante un ciberataque: claridad, control y vía de recuperación

Tres prioridades inmediatas durante un ciberataque: claridad, control y vía de recuperación Tres prioridades inmediatas durante un ciberataque: claridad, control y vía de recuperación Resumen Cuando comienza un ciberataque, la rapidez de la respuesta y la secuencia de acciones determinan si una organización contiene el daño o sufre una interrupción prolongada. Un marco conciso destacado…

Microsoft resuelve el lag y el tartamudeo en la transmisión introducidos por las actualizaciones de Windows de agosto de 2025

Microsoft resuelve el lag y el tartamudeo en la transmisión introducidos por las actualizaciones de Windows de agosto de 2025 Microsoft resuelve el lag y el tartamudeo en la transmisión introducidos por las actualizaciones de Windows de agosto de 2025 Resumen del incidente Microsoft ha resuelto problemas graves de lag y tartamudeo que afectaban al…

EE. UU. acusa al presunto administrador de los ransomware LockerGoga, MegaCortex y Nefilim

EE. UU. acusa al presunto administrador de los ransomware LockerGoga, MegaCortex y Nefilim EE. UU. acusa al presunto administrador de los ransomware LockerGoga, MegaCortex y Nefilim Resumen de la acción del Departamento de Justicia El Departamento de Justicia de EE. UU. ha acusado al ciudadano ucraniano Volodymyr Viktorovich Tymoshchuk por su presunto papel como administrador de tres operaciones…

La cuenta de GitHub de Salesloft comprometida desencadenó una brecha de la cadena de suministro de Drift, según Mandiant

La cuenta de GitHub de Salesloft comprometida desencadenó una brecha de la cadena de suministro de Drift, según Mandiant La cuenta de GitHub de Salesloft comprometida desencadenó una brecha de la cadena de suministro de Drift, según Mandiant Resumen del incidente Salesloft ha confirmado que la cadena de eventos detrás de una filtración de datos…

Filtración de Drift y una semana de días cero activos: qué deben hacer ahora los equipos de seguridad

Filtración de Drift y una semana de días cero activos: qué deben hacer ahora los equipos de seguridad Filtración de Drift y una semana de días cero activos: qué deben hacer ahora los equipos de seguridad Resumen — titulares de esta semana La cobertura de ciberseguridad de esta semana estuvo dominada por dos temas interrelacionados:…

Campaña de phishing basada en SVG suplanta al poder judicial colombiano para distribuir malware

Campaña de phishing basada en SVG suplanta al poder judicial colombiano para distribuir malware Campaña de phishing basada en SVG suplanta al poder judicial colombiano para distribuir malware La campaña: lo que descubrió VirusTotal Investigadores de seguridad de VirusTotal han identificado una campaña de phishing que oculta contenido malicioso dentro de archivos Scalable Vector Graphics…

Microsoft aplica MFA a los inicios de sesión del Portal de Azure en todos los tenants

Microsoft aplica MFA a los inicios de sesión del Portal de Azure en todos los tenants Microsoft aplica MFA a los inicios de sesión del Portal de Azure en todos los tenants Qué cambió Microsoft Microsoft indica que desde marzo de 2025 está aplicando la autenticación multifactor (MFA) a los inicios de sesión del Portal…

Kerberos: Implementación, Análisis y Explotación

¿Qué es Kerberos? Kerberos es un protocolo de autenticación de red seguro basado en tickets, diseñado para permitir que usuarios y servicios se autentiquen mutuamente en un entorno no confiable, como una red corporativa. Su principal objetivo es garantizar que una identidad pueda ser verificada sin necesidad de transmitir contraseñas a través de la red,…

Exfiltración de datos y DLP en entornos corporativos + LAB

La exfiltración de datos —también conocida como Data Exfiltration— se refiere a la transferencia no autorizada de información sensible fuera de un entorno corporativo seguro. Este riesgo se ha convertido en una de las principales preocupaciones de seguridad, pues puede derivar en robo de información confidencial, daño a la reputación empresarial y pérdidas económicas considerables.…

Host Intrusion Detection System (HIDS) ¿Qué es?

La ciberseguridad es una prioridad fundamental en la era digital, donde cada día aumentan las amenazas cibernéticas dirigidas a sistemas y redes. Una de las herramientas clave para proteger los sistemas informáticos es el Host Intrusion Detection System (HIDS). Este artículo detalla el funcionamiento del HIDS, sus beneficios y proporciona ejemplos prácticos para una mejor…

¿Qué es NAC y cómo funciona?

La seguridad en las redes corporativas se ha vuelto más compleja con la creciente diversidad de dispositivos y usuarios que se conectan a ellas. Una de las soluciones más eficaces para gestionar y asegurar el acceso a la red es NAC (Network Access Control). Este artículo explora en detalle qué es NAC, cómo funciona, sus…

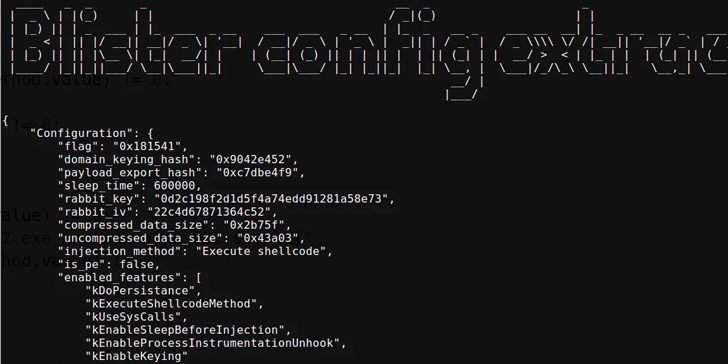

Revisting BLISTER

Preámbulo En un mundo acelerado y en constante cambio de amenazas de cibercrimen, la tenacidad y la adaptabilidad de los actores maliciosos es una preocupación importante. BLISTER, un cargador de malware inicialmente descubierto por Elastic Security Labs en 2021 y asociado con intrusiones motivadas financieramente, es un testimonio de esta tendencia a medida que continúa desarrollando capacidades…

Phishing por correo electrónico usando Kali Linux

No importa con qué frecuencia se conecte y cómo o por qué use principalmente Internet, probablemente haya visto intentos de ataque de phishing. Ahora son tan comunes y problemáticos que los profesionales de ciberseguridad proporcionan información regularmente para ayudar a las personas a detectar y evitar ataques de phishing. Requerimientos: Resposabilidad: En este tutorías utilizaremos…

Las 10 principales tendencias en ciberseguridad para 2023: De la confianza cero al ciberseguro

A medida que avanza la tecnología, los ciberataques se vuelven más sofisticados. Con el uso cada vez mayor de la tecnología en nuestra vida diaria, el delito cibernético va en aumento, como lo demuestra el hecho de que los ataques cibernéticos causaron el 92 % de todas las violaciones de datos en el primer trimestre de 2022. Mantenerse…

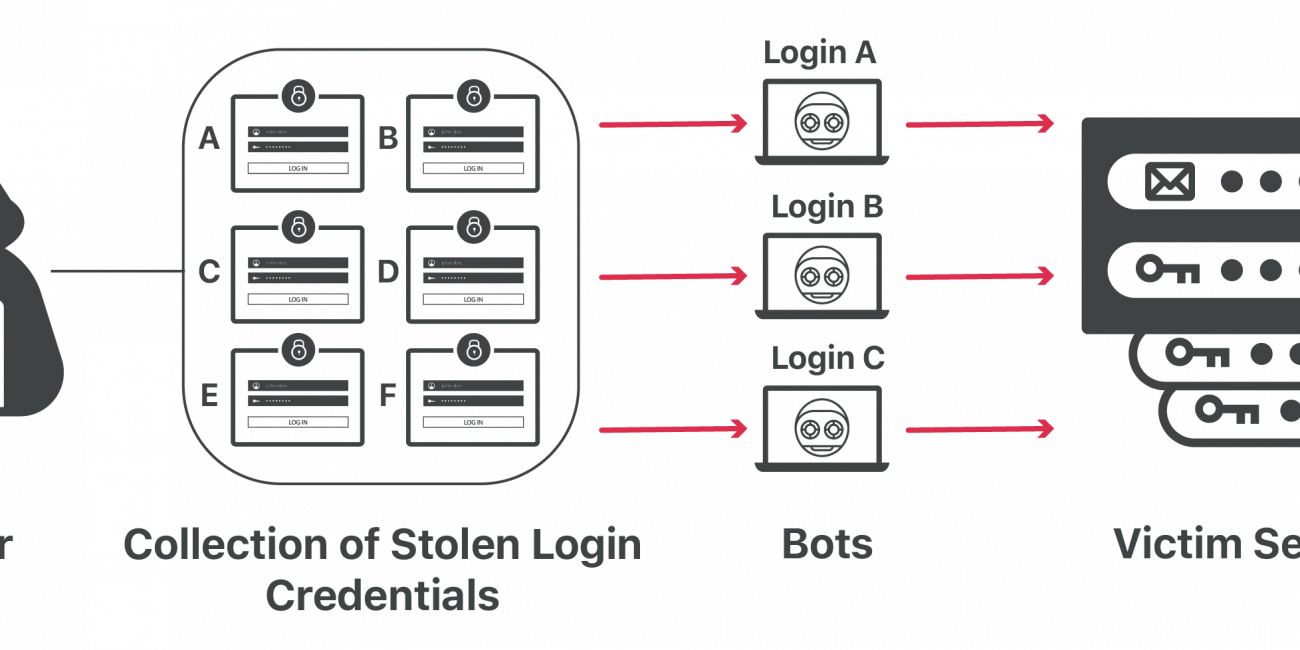

Métodos de ataque: Credential Stuffing

Credential stuffing es un método de ciberataque en el que los atacantes utilizan listas de credenciales de usuario comprometidas para entrar en un sistema. El ataque utiliza bots para la automatización y la escala y se basa en el supuesto de que muchos usuarios reutilizan los nombres de usuario y las contraseñas en múltiples servicios.…

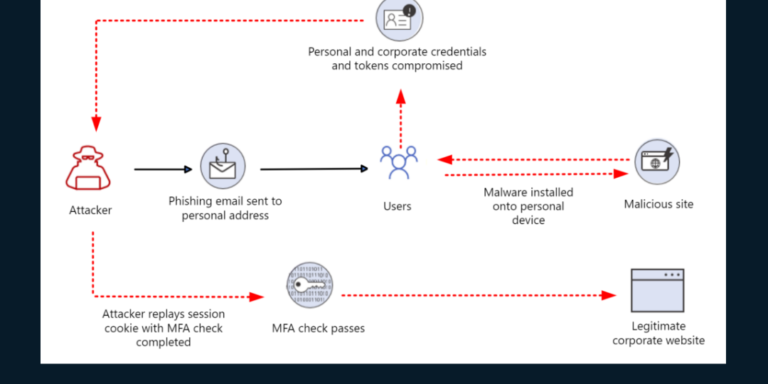

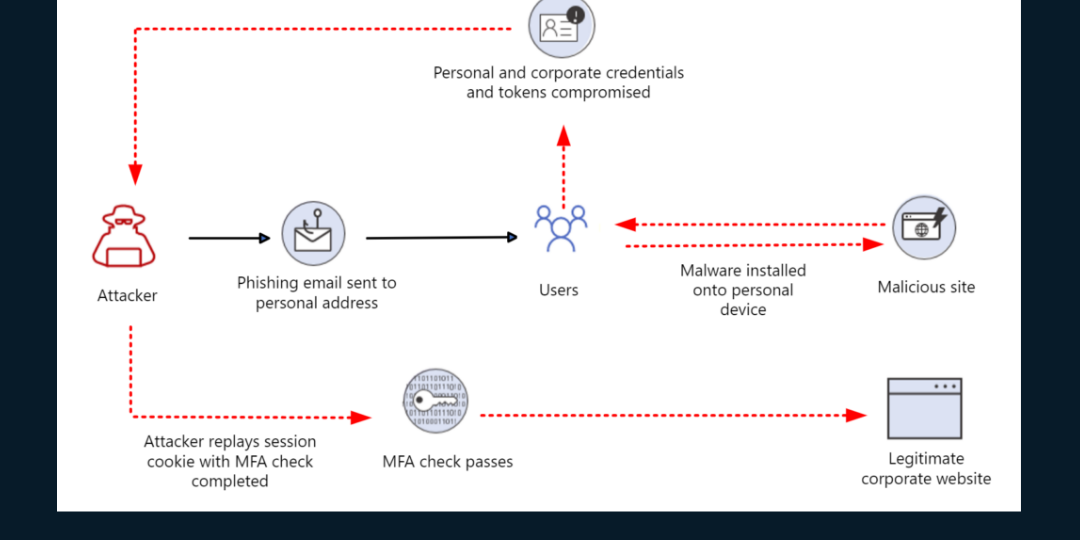

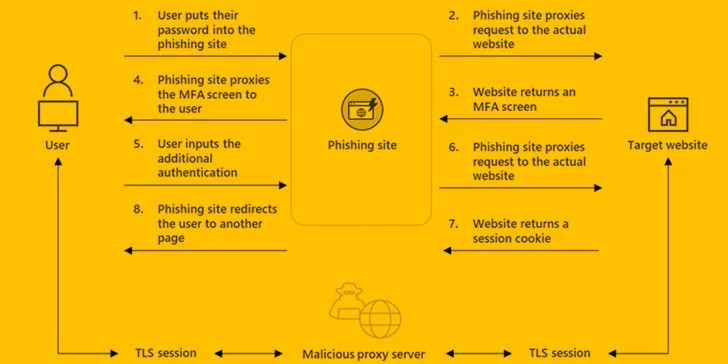

EvilProxy permite eludir el Doble Factor de autenticación

Un nuevo kit de herramientas de phishing como servicio (PhaaS) apodado EvilProxy se está anunciando en el underground criminal como un medio para que los actores de la amenaza eludan las protecciones de autenticación de dos factores (2FA) empleadas contra los servicios en línea. «Los actores de EvilProxy utilizan métodos de proxy inverso e inyección…

Aprendiendo a explotar el Kernel de Linux – Parte 1

En esta serie, voy a escribir sobre algunas cosas básicas en la explotación del kernel de Linux que he aprendido en las últimas semanas: desde la configuración básica del entorno hasta algunas mitigaciones populares del kernel de Linux, y sus correspondientes técnicas de explotación. Requerimientos: Linux – Una maquina Linux Programación – Conocimientos altos de programación Resposabilidad:…

El nuevo «modo de bloqueo» de Apple protege contra el software espía

Apple anunció el miércoles que planea introducir una configuración de seguridad mejorada llamada Lockdown Mode en iOS 16, iPadOS 16 y macOS Ventura para salvaguardar a los usuarios de alto riesgo contra «ciberataques altamente dirigidos.» La función de «protección extrema y opcional», que ya está disponible para su previsualización en las versiones beta de su…

Sneaky Orbit Malware Backdoors Linux Devices

La novedosa amenaza roba datos y puede afectar a todos los procesos que se ejecutan en el sistema operativo, robando información de diferentes comandos y utilidades para luego almacenarla en la máquina afectada. Un malware furtivo para Linux está robando datos de los dispositivos y puede afectar a todos los procesos que se ejecutan en…

DLP, ¿Qué es? y principales usos

¿Qué es Data Loss Prevention (DLP)? La definición de Prevención de Pérdida de Datos engloba un conjunto de prácticas y herramientas destinadas a evitar la fuga de datos (también conocida como exfiltración de datos) por un mal uso intencionado y no intencionado. Estas prácticas y herramientas incluyen el cifrado, la detección, las medidas preventivas, las ventanas…

El fallo de Atlassian Confluence está siendo utilizado para desplegar ransomware y mineros de criptomonedas

Un fallo de seguridad crítico recientemente parcheado en los productos Atlassian Confluence Server y Data Center está siendo utilizado activamente como arma en ataques del mundo real para lanzar mineros de criptomonedas y cargas útiles de ransomware. En al menos dos de los incidentes relacionados con Windows observados por el proveedor de ciberseguridad Sophos, los…

Nuevo NTLM Relay Attack permite tomar control del dominio

Se ha descubierto un nuevo tipo de ataque de retransmisión de Windows NTLM apodado DFSCoerce que aprovecha el Sistema de Archivos Distribuidos (DFS): Namespace Management Protocol (MS-DFSNM) para hacerse con el control de un dominio. «¿Servicio Spooler deshabilitado, filtros RPC instalados para evitar PetitPotam y servicio de agente VSS del servidor de archivos no instalado,…

Métodos de ataque: Content Spoofing

La suplantación de contenido (también conocida como inyección de contenido) es una de las vulnerabilidades de seguridad web más comunes. Permite al usuario final de la aplicación web vulnerable falsificar o modificar el contenido real de la página web. Requerimientos: Dominio – Un dominio para realizar las pruebas Programación – Conocimientos altos de programación Resposabilidad: En este…

MaliBot: un nuevo troyano bancario para Android

Una nueva cepa de malware para Android ha sido detectada, dirigida a clientes de banca online y monederos de criptomonedas en España e Italia, apenas unas semanas después de que una operación policial coordinada desmantelara FluBot. El troyano que roba información, cuyo nombre en código es MaliBot, de F5 Labs, es tan rico en funciones…

Un sigiloso malware para Linux dirigido al sector financiero latinoamericano

Los investigadores de ciberseguridad han sacado a la luz lo que llaman un malware para Linux «casi imposible de detectar», que podría convertirse en un arma para abrir puertas traseras en los sistemas infectados. Bautizado como Symbiote por las empresas de inteligencia de amenazas BlackBerry e Intezer, el sigiloso malware recibe este nombre por su…

Como hacer un Dump del SMBShare

Un script para volcar archivos y carpetas de forma remota desde un recurso compartido SMB de Windows Requerimientos: Sistema Windows – Un sistema Windows para realizar las pruebas Programación – Conocimientos altos de programación Resposabilidad: En este tutorías utilizaremos técnicas de hacking, con el único fin de aprendizaje. No promovemos su utilización ni con fines lucrativos o…

Ciberacoso: Qué es y cómo detenerlo

Ciberacoso es acoso o intimidación por medio de las tecnologías digitales. Puede ocurrir en las redes sociales, las plataformas de mensajería, las plataformas de juegos y los teléfonos móviles. Es un comportamiento que se repite y que busca atemorizar, enfadar o humillar a otras personas. Por ejemplo: Difundir mentiras o publicar fotografías o videos vergonzosos…

Métodos de ataque: Command Injection

La inyección de comandos es un ciberataque que implica la ejecución de comandos arbitrarios en un sistema operativo (SO) anfitrión. Normalmente, el actor de la amenaza inyecta los comandos aprovechando una vulnerabilidad de la aplicación, como una validación de entrada insuficiente. Requerimientos: Sistemas – Diferentes tipos de sistemas Programación – Conocimientos altos de programación Resposabilidad: En este…

La autenticación basada en la SIM acabara con el phishing

Admitámoslo: todos usamos el correo electrónico, y todos usamos contraseñas. Las contraseñas crean una vulnerabilidad inherente al sistema. El índice de éxito de los ataques de phishing se está disparando, y las oportunidades de ataque se han multiplicado enormemente a medida que la vida se ha ido trasladando a Internet. Basta con que una contraseña…

Sí, los contenedores son estupendos, pero cuidado con los riesgos de seguridad

Los contenedores revolucionaron el proceso de desarrollo, actuando como piedra angular de las iniciativas DevOps, pero los contenedores conllevan complejos riesgos de seguridad que no siempre son obvios. Las organizaciones que no mitigan estos riesgos son vulnerables a los ataques. En este artículo, describimos cómo los contenedores han contribuido al desarrollo ágil, qué riesgos de…

CASB, ¿Qué es? y principales usos

¿Qué es un CASB? Según Gartner, un agente de seguridad de acceso a la nube (CASB) es un punto de imposición de políticas de seguridad, ya sea en las instalaciones físicas o en la nube, situado entre los consumidores de servicios en la nube y los proveedores de servicios en la nube, cuyo propósito es combinar e…

SMB ¿Qué es y como funciona?

Abreviatura de Server Message Block, SMB es un protocolo de capa de aplicación que permite compartir archivos, impresoras y dispositivos, así como la comunicación entre procesos (IPC) entre aplicaciones en una red a través de una arquitectura cliente-servidor. En otras palabras, los ordenadores (clientes SMB) de una red pueden conectarse a servidores SMB para acceder…

Kerberos Golden and Silver Ticket Attack

Hoy les traigo un tutorial muy sencillo y que mucha gente me esta pidiendo. Se trata del ataque a ticket kerberos, tanto al golden como al silver. Primeramente para entender que es Kerberos, visita mi post que hablar sobre Kerberos Requerimientos: Domain Controler – Un dominio para realizar las pruebas Kali Linux – Una maquina Kali Linux…

Antivirus, ¿Qué es? ¿Por qué tengo que tener?

A dia de hoy todos sabemos que es un antivirus, sabemos que debemos de tener para frenar que entre un virus en nuestro equipo y este quede inutilizable. La teoria basica esta bien, pero saber de verdad y en profundidad que hace un antivirus? Les explicare en profundidad que es y la razon de tenerlo…

Consejos para proteger su sistema Linux

Los servidores Linux corren más riesgo que nunca. Mientras que hace sólo unos años los usuarios de Linux podían considerarse como los «pocos afortunados» que no tenían que preocuparse por el malware y los virus informáticos, esta era ha llegado desgraciadamente a su fin. Los atacantes ven ahora los servidores Linux como un objetivo viable…

Métodos de ataque: Code Injection

Inyección de código es el término general para los tipos de ataque que consisten en inyectar código que luego es interpretado/ejecutado por la aplicación. Este tipo de ataque se aprovecha de una mala gestión de los datos que no son de confianza. Requerimientos: Dominio – Un dominio para realizar las pruebas Programación – Conocimientos altos de programación…

Apple paga una recompensa de 100.500 dólares por el pirateo de la cámara web del Mac

El investigador descubrió que podía obtener acceso no autorizado a la cámara a través de un documento compartido de iCloud que también podía «hackear todos los sitios web que hayas visitado.» Un investigador que demostró a Apple cómo sus cámaras web pueden ser secuestradas a través de un fallo universal de scripting entre sitios (UXSS)…

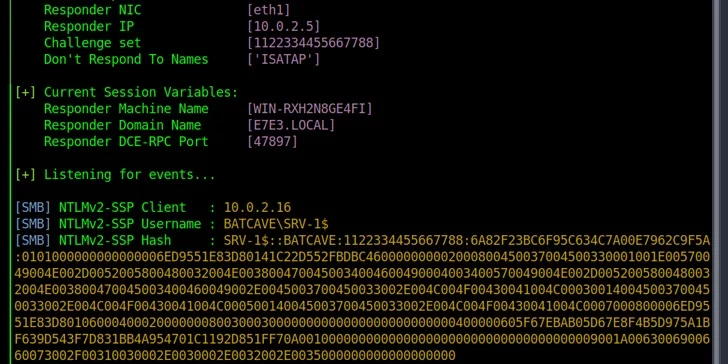

Pentesting Active Directory con Responder