Kerberos: Implementación, Análisis y Explotación

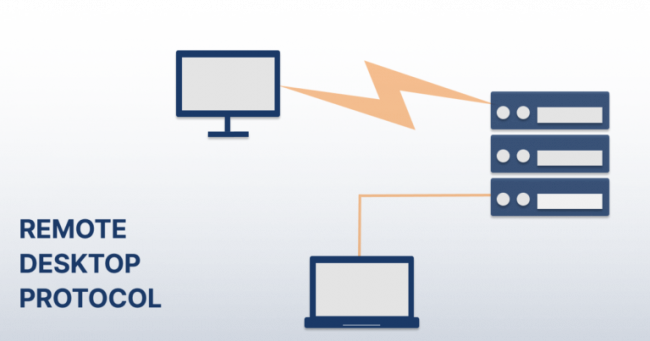

¿Qué es Kerberos? Kerberos es un protocolo de autenticación de red seguro basado en tickets, diseñado para permitir que usuarios y servicios se autentiquen mutuamente en un entorno no confiable, como una red corporativa. Su principal objetivo es garantizar que una identidad pueda ser verificada sin necesidad de transmitir contraseñas a través de la red,…