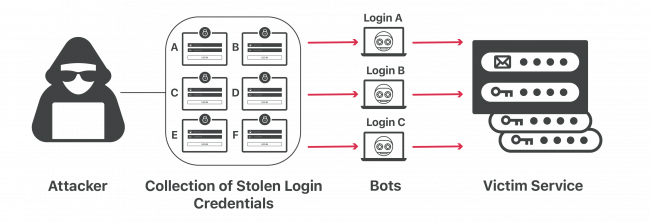

Métodos de ataque: Credential Stuffing

Credential stuffing es un método de ciberataque en el que los atacantes utilizan listas de credenciales de usuario comprometidas para entrar en un sistema. El ataque utiliza bots para la automatización y la escala y se basa en el supuesto de que muchos usuarios reutilizan los nombres de usuario y las contraseñas en múltiples servicios.…