Introducción

La migración masiva hacia entornos cloud ha transformado por completo los modelos tradicionales de seguridad. El perímetro de red clásico ha dejado de ser el principal punto de control y ha sido sustituido por un nuevo paradigma: la identidad como núcleo de la seguridad.

En este contexto, los mecanismos de autenticación modernos se apoyan en tokens, sesiones y confianza contextual para permitir el acceso a recursos corporativos distribuidos. Este modelo ha mejorado la experiencia de usuario y la escalabilidad, pero también ha introducido nuevas superficies de ataque.

Una de las más críticas —y a menudo infravalorada— es el Cloud Token Theft, un tipo de ataque que no intenta romper la autenticación, sino abusar de la confianza depositada en sesiones ya autenticadas.

Este artículo ofrece un análisis profundo, detallado y puramente teórico sobre Cloud Token Theft: qué es, por qué funciona, qué riesgos introduce y qué nos dice sobre las limitaciones reales de la seguridad basada únicamente en MFA.

¿Qué es Cloud Token Theft?

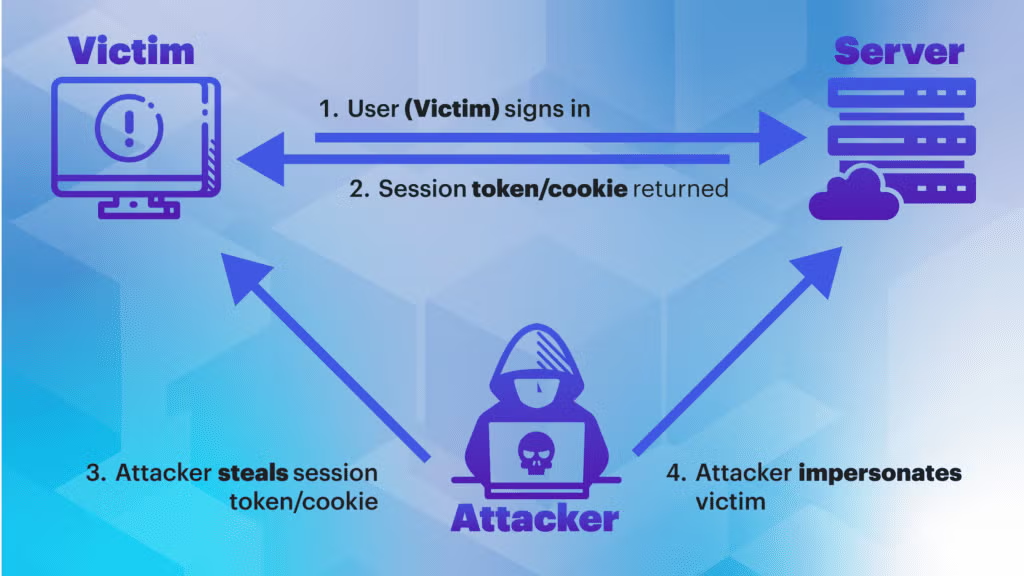

Cloud Token Theft es una técnica de ataque que consiste en robar tokens de autenticación válidos emitidos por un proveedor de identidad cloud —como Microsoft Entra ID— y reutilizarlos para acceder a recursos protegidos sin necesidad de volver a autenticarse.

Desde el punto de vista del sistema, no hay un atacante iniciando sesión.

Hay simplemente un token legítimo siendo presentado.

Esta diferencia es clave y marca una ruptura con los modelos de ataque tradicionales:

| Ataques tradicionales | Cloud Token Theft |

|---|---|

| Robo de credenciales | Robo de sesiones |

| Ataque a la autenticación | Abuso de la autorización |

| MFA como barrera | MFA ya superado |

| Eventos de login visibles | Actividad silenciosa |

En los entornos cloud modernos, la identidad ya no reside en el usuario, sino en el token.

El papel de los tokens en la autenticación moderna

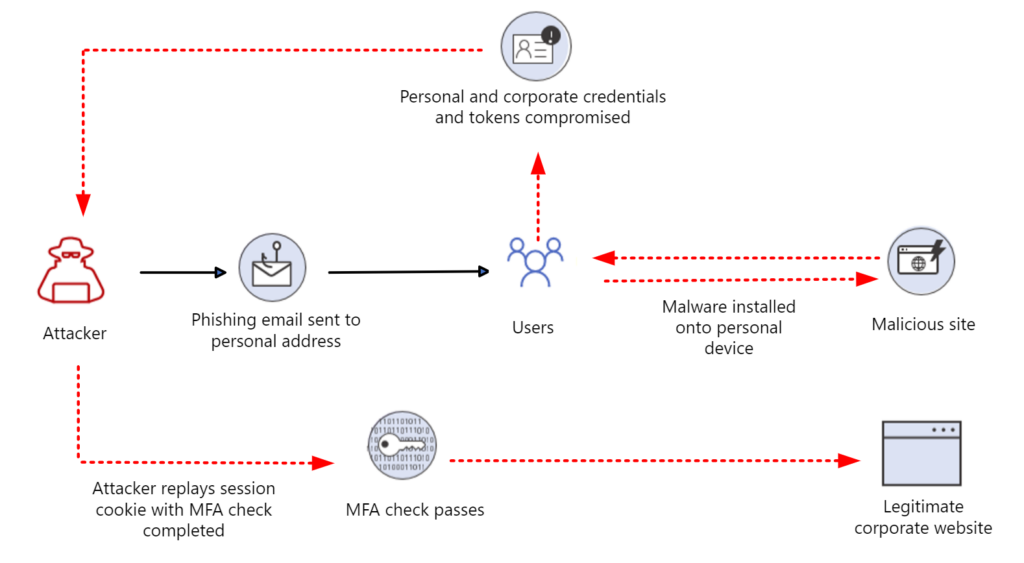

Los sistemas de identidad cloud se basan principalmente en estándares como OAuth 2.0 y OpenID Connect. Aunque la implementación concreta puede variar, el flujo general es similar:

- El usuario se autentica correctamente (contraseña + MFA)

- El proveedor de identidad emite:

- Access Token: permite el acceso a servicios y APIs

- Refresh Token: permite renovar la sesión sin interacción del usuario

- Cookies de sesión: mantienen la persistencia en el navegador

- Las aplicaciones confían en el token, no en la identidad humana

Esto introduce una realidad crítica desde el punto de vista de seguridad:

Quien posee un token válido es tratado como el usuario legítimo.

El sistema asume que el token no ha sido comprometido, una suposición que no siempre se cumple.

¿Por qué Cloud Token Theft es especialmente peligroso?

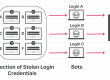

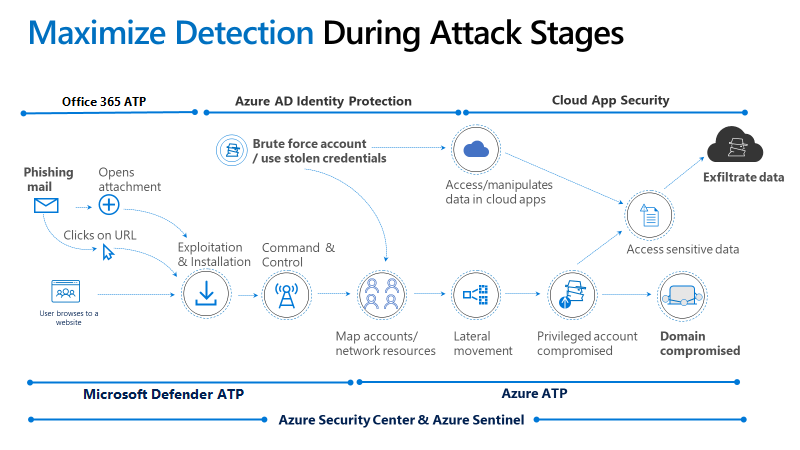

1️⃣ MFA no se rompe, se evita

El MFA funciona correctamente durante la autenticación inicial. El ataque ocurre después, cuando el token ya ha sido emitido. El atacante no derrota el MFA, sino que se beneficia de que ya se haya completado.

Esto desmonta una creencia común:

MFA no protege las sesiones, protege los inicios de sesión.

2️⃣ Evaluación puntual del acceso condicional

Muchas políticas de acceso condicional se aplican únicamente en el momento del login. Una vez emitido el token:

- No siempre se reevalúa el contexto

- No se valida continuamente el riesgo

- No se invalida automáticamente ante cambios

El resultado es que los tokens se convierten en artefactos de confianza de larga duración.

3️⃣ Alta persistencia y bajo ruido

Mientras el Refresh Token siga siendo válido, el atacante puede mantener acceso durante días o semanas:

- Sin nuevos eventos de autenticación

- Sin desafíos MFA adicionales

- Con actividad aparentemente legítima

Esto convierte a Cloud Token Theft en un ataque extremadamente sigiloso.

El robo de tokens ocurre en el endpoint

Cloud Token Theft no explota debilidades directas del proveedor de identidad. El punto de compromiso suele estar en el endpoint del usuario, donde los tokens existen necesariamente en algún momento.

Vectores teóricos habituales incluyen:

- Malware tipo infostealer

- Extensiones de navegador maliciosas

- Compromiso del perfil del usuario

- Acceso a memoria de procesos

- Robo de cookies persistentes

- Manipulación de sesiones locales

Esto refuerza una idea clave:

La seguridad de identidad cloud es inseparable de la seguridad del endpoint.

Impacto real en un entorno empresarial

Un ataque exitoso de Cloud Token Theft puede proporcionar acceso a:

- Correo corporativo y calendarios

- Repositorios de SharePoint y OneDrive

- Plataformas de colaboración como Teams

- APIs cloud y servicios internos

- Información sensible de negocio

Además, el atacante puede:

- Moverse lateralmente entre servicios cloud

- Exfiltrar datos de forma gradual

- Camuflarse como actividad normal del usuario

- Mantener persistencia prolongada

Todo ello sin generar alertas inmediatas, lo que amplifica el impacto.

Las limitaciones del MFA en sistemas basados en tokens

El MFA es un control necesario, pero no suficiente en entornos modernos.

| Control de seguridad | Eficacia |

|---|---|

| Contraseña + MFA | ❌ Parcial |

| MFA Push / OTP | ❌ Ineficaz post-autenticación |

| MFA resistente a phishing | ⚠️ Mejora |

| Tokens vinculados a dispositivo | ✅ Crítico |

| Evaluación continua | ✅ Esencial |

Cloud Token Theft expone la diferencia entre seguridad de autenticación y seguridad de sesión.

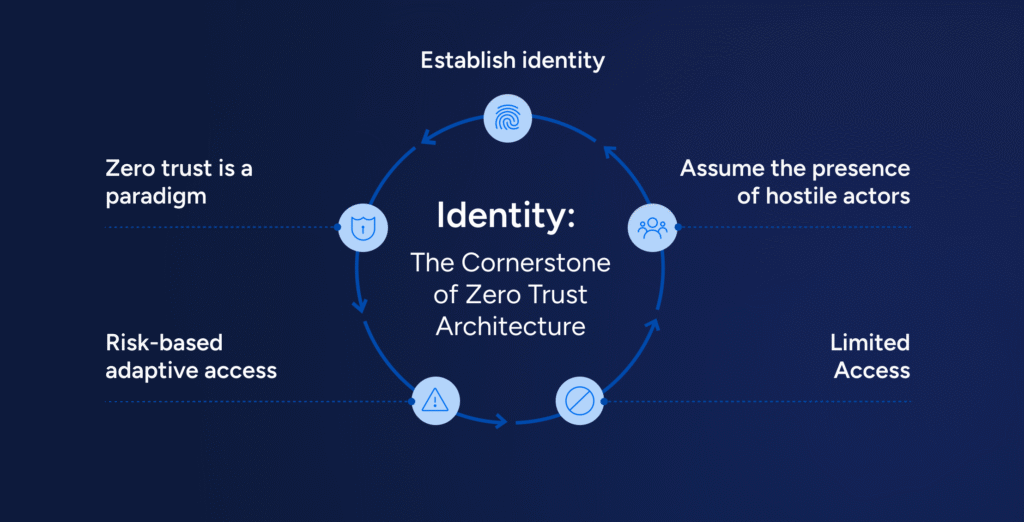

Estrategias defensivas modernas: enfoque Zero Trust

La defensa frente a Cloud Token Theft exige un cambio de mentalidad:

- Reducir la vida útil de los tokens

- Implementar Continuous Access Evaluation

- Revalidar continuamente el contexto

- Vincular sesiones al estado del dispositivo

- Integrar telemetría de identidad y endpoint

- Aplicar Zero Trust de forma real, no declarativa

La confianza debe ser dinámica, contextual y revocable.

Conclusión

Cloud Token Theft no es una vulnerabilidad puntual, sino una consecuencia directa del modelo de confianza en tokens utilizado por las plataformas cloud modernas.

Las organizaciones que confían únicamente en MFA están protegiendo el inicio de sesión, pero no la sesión.

Comprender este ataque es esencial para evolucionar hacia una seguridad de identidad madura, alineada con los principios reales de Zero Trust.