El fallo de Atlassian Confluence está siendo utilizado para desplegar ransomware y mineros de criptomonedas

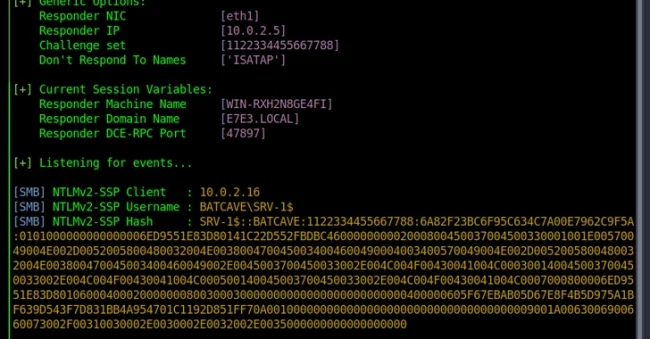

Un fallo de seguridad crítico recientemente parcheado en los productos Atlassian Confluence Server y Data Center está siendo utilizado activamente como arma en ataques del mundo real para lanzar mineros de criptomonedas y cargas útiles de ransomware. En al menos dos de los incidentes relacionados con Windows observados por el proveedor de ciberseguridad Sophos, los…