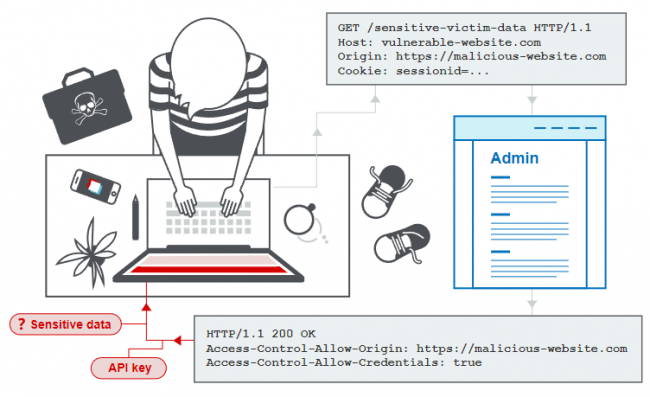

Métodos de ataque: Cross-origin resource sharing (CORS)

En esta sección, explicaremos qué es la compartición de recursos entre orígenes (CORS), describiremos algunos ejemplos comunes de ataques basados en la compartición de recursos entre orígenes y discutiremos cómo protegerse contra estos ataques. Requerimientos: Dominio – Un dominio para realizar las pruebas Programación – Conocimientos muy altos de programación Resposabilidad: En este tutorías utilizaremos técnicas de…